お疲れ様です!IT業界で働くアライグマです!

結論から言うと、2026年は『量子対応』を始めるラストチャンスです。

「量子コンピュータなんてまだ先の話でしょ?」「今のRSA暗号で十分では?」

そう思っているエンジニアも多いかもしれません。しかし、セキュリティの世界ではすでに「Q-Day(量子コンピュータが既存の暗号を破る日)」に向けたカウントダウンが始まっています。特に「Harvest Now, Decrypt Later(今盗んで、後で解読する)」という攻撃手法の存在により、今日やり取りしている機密データすら将来的に脅威に晒されるリスクがあるのです。

本記事では、2024年にNIST(米国国立標準技術研究所)によって標準化されたKyber(ML-KEM)やDilithium(ML-DSA)といった耐量子暗号(PQC)の基礎知識と、既存システムからの具体的な移行ステップについて、エンジニア目線で実践的に解説します。

“量子対応”はなぜ今必要なのか

「2030年頃の実用化」と言われてきた量子コンピュータですが、その脅威に対する備えは前倒しで進められています。その最大の理由が、NISTによる標準化の完了です(参考記事:AWSのAssumeRole)。

NIST標準化と「暗号の2026年問題」

2024年8月、NISTは以下の3つのアルゴリズムを最初のPQC(Post-Quantum Cryptography)標準として正式に公開しました。

- ML-KEM (旧Kyber): 鍵カプセル化メカニズム(鍵交換用)。Web通信の安全性確保に利用。

- ML-DSA (旧Dilithium): デジタル署名。認証局の署名などに利用。

- SLH-DSA (旧SPHINCS+): デジタル署名(予備的標準)。

これに伴い、AWSやCloudflare、Signalなどの主要なテック企業はすでにPQCのサポートを開始しています。そして、政府機関や金融業界を中心に「2026年までに移行計画を策定する」という動き(いわゆる暗号の2026年問題)が活発化しているのです。

IT女子 アラ美

IT女子 アラ美NIST新標準「Kyber/Dilithium」の基礎

では、具体的にどのようなアルゴリズムへの移行が必要になるのでしょうか。従来のRSAやECC(楕円曲線暗号)との違いを理解しておきましょう。

鍵サイズとパフォーマンスのトレードオフ

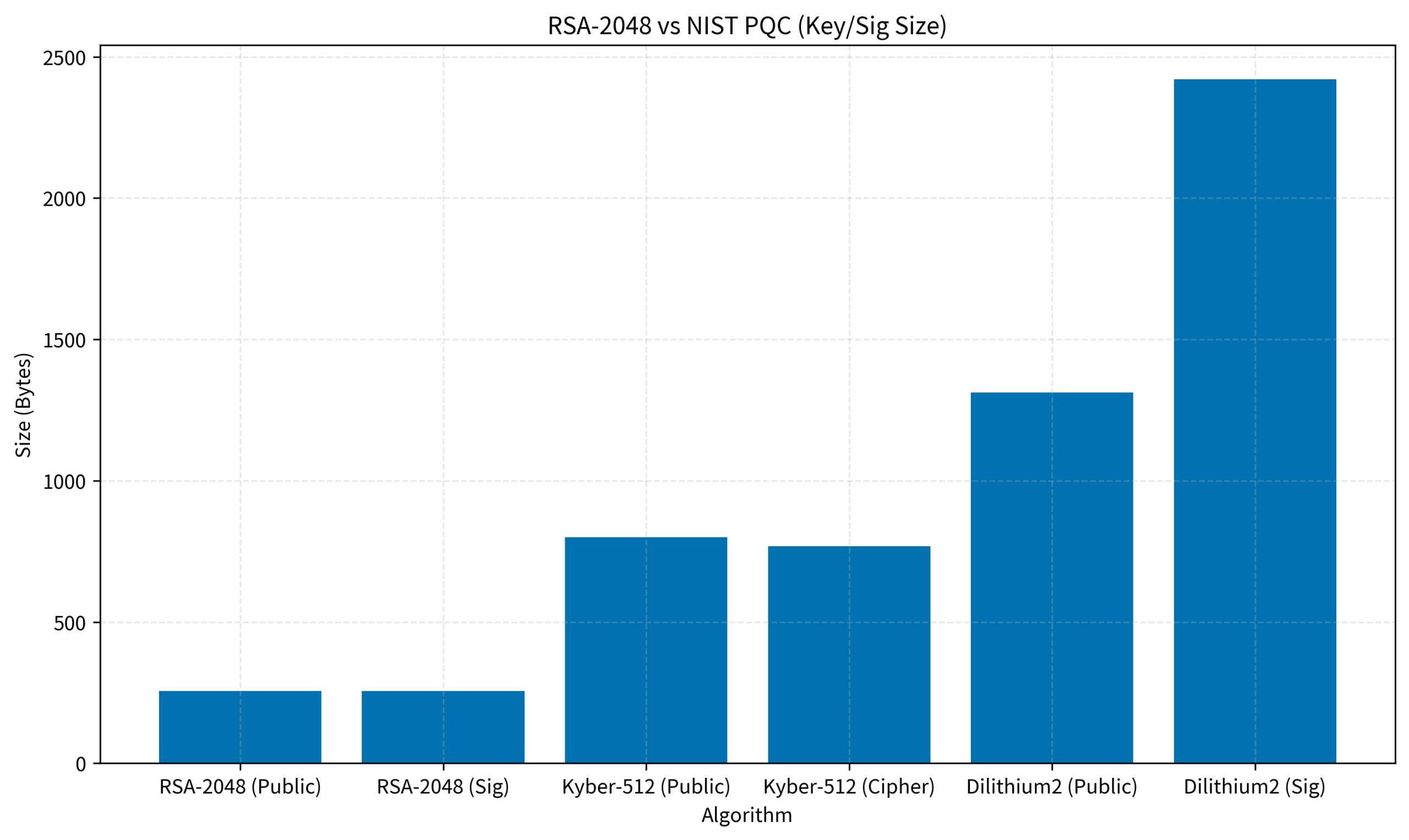

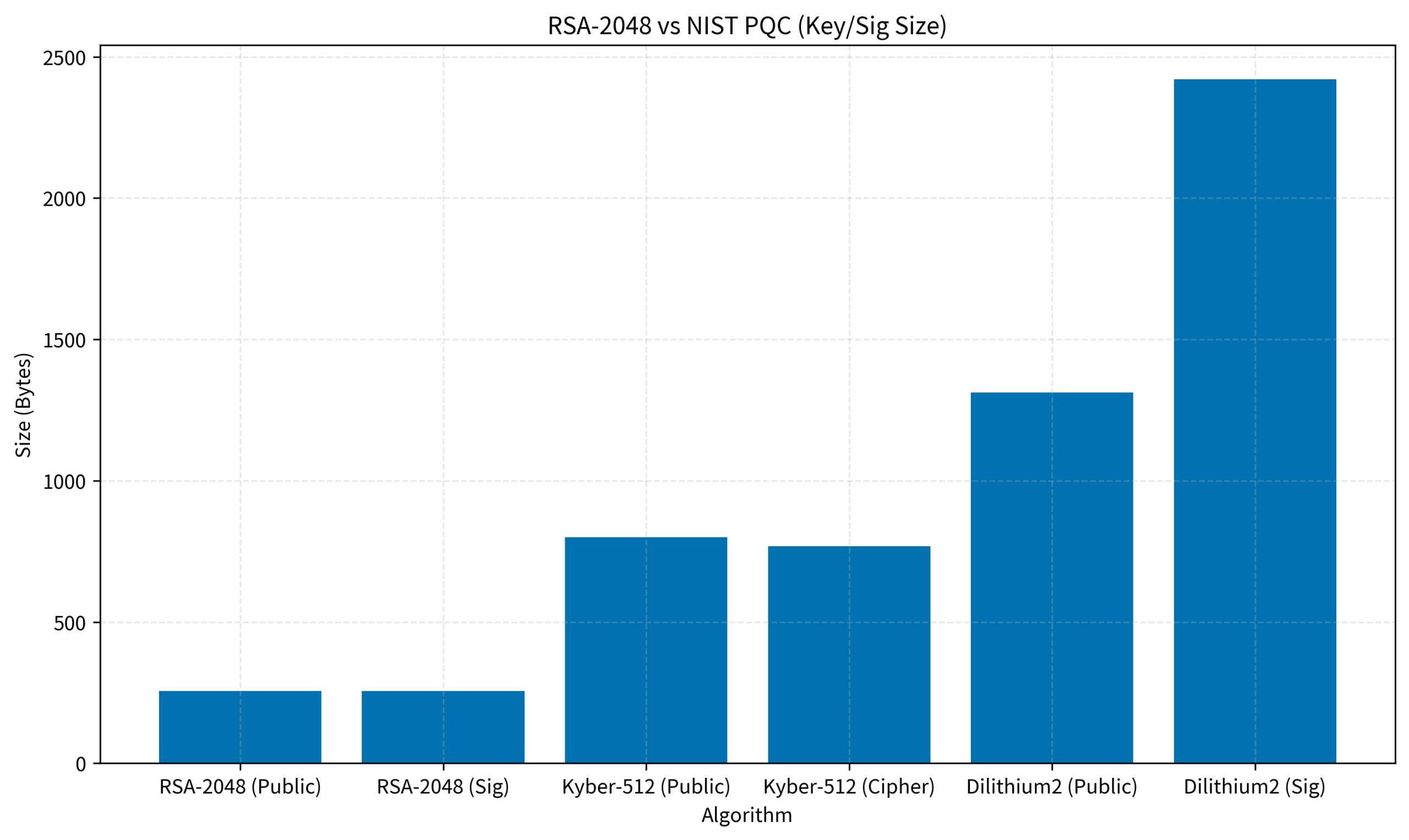

PQCは計算量的安全性(格子暗号など)を根拠にしており、既存の暗号に比べて鍵サイズや署名サイズが大きくなるという特徴があります。

グラフの通り、Dilithium2(署名用)の署名サイズは2420バイトと、RSA-2048(256バイト)の約10倍になります。これがネットワーク帯域やパケットサイズ(MTU)に影響を与える可能性があるため、単なる「アルゴリズムの差し替え」だけではシステムが動かなくなるリスクがあります。

ハイブリッド方式という現実解

いきなりPQC単独(Pure PQC)に切り替えるのはリスクが高いため、現在はHybrid Mode(ハイブリッド方式)が主流です。これは「従来のECC」と「新しいPQC」の両方を使って鍵交換を行う仕組みで、どちらか一方が破られても安全性は保たれます。Google ChromeやSSH(OpenSSH 9.0以降)でもこのハイブリッド方式が採用されています(参考記事:脱レガシーキャリア)。

エンジニアが実践すべき移行ステップ

実際にエンジニアが手を動かすべき移行手順は、以下の3ステップに集約されます。

Step 1: 暗号資産の棚卸し(Inventory)

まずは自社システムで「どこで、どの暗号アルゴリズムが使われているか」を把握します。

# Linuxで証明書の署名アルゴリズムを確認するコマンド

openssl x509 -text -noout -in server.crt | grep "Signature Algorithm"特に注意すべきは、ハードコードされた鍵長や、古いライブラリ(OpenSSL 1.1.1系など)への依存です。これらはPQC対応の妨げになるため、優先的にリストアップしましょう(参考記事:パスワードガイドライン)。

Step 2: PQC対応ライブラリへの更新

OpenSSL 3.2以降など、PQCをサポートするライブラリへのアップデートを実施します。Pythonなどの言語バインディングも最新化が必要です。

# Python (cryptographyライブラリ) でのPQC利用イメージ

# ※実際の実装はライブラリのバージョンに依存します

from cryptography.hazmat.primitives.asymmetric import x25519, ml_kem

# ハイブリッド鍵交換の準備(概念コード)

def setup_hybrid_key_exchange():

classic_key = x25519.X25519PrivateKey.generate()

pqc_key = ml_kem.generate_private_key()

return (classic_key, pqc_key)Step 3: ハイブリッドモードでの検証

まずは内部システムやステージング環境でハイブリッドモードを有効化し、パフォーマンスへの影響(レイテンシ増大)や、パケットサイズ増加による通信エラー(MTU問題)が発生しないかを確認します。

【ケーススタディ】レガシー認証基盤のPQC移行検証

ここからは、実際に担当した「社内認証基盤のPQC移行検証プロジェクト」での経験をお話しします。

状況(Before)

本事例で対象としたのは、月間アクセス数50万件、社員2,000名が利用する社内SSO認証基盤です。

導入前の状況として、暗号アルゴリズムはRSA-2048bitを使用しており、OpenSSL 1.1.1ベースの独自ビルドで運用されていました。LBのCPU使用率は平均40%程度でした。

しかし、2026年の監査基準改定を見据え、早期にPQC対応の目処を立てる必要性に迫られていました。

対策(Action)

まずは検証環境(サーバー2台構成)でPQC有効化を目指しました。OpenSSL 3.2へアップグレードし、Nginxの設定でCurveP256-Kyber768(ハイブリッド)を有効化し、移行しました。

クライアントPC(Chrome Canary版)から、1秒あたり100件の負荷テストを実施しました。

# Nginx設定例 (ssl_ecdh_curve)

ssl_ecdh_curve X25519:secp384r1:X25519Kyber768Draft00;最大の壁は「古いロードバランサ」でした。TLS Client Helloのサイズが約1KBから10KB以上に増大したため、一部のLBが接続を拒否。LBのファームウェア更新とMTUを1500から調整する対応を行いました。

結果(After)

- 安全性: PQCハイブリッド接続の確立に成功。SSL Labsの評価もA+を維持。

- 性能への影響: TLSハンドシェイクのレイテンシは平均0.005秒の増加に留まりました。一方で、LBのCPU使用率は40%から45%へ約5%上昇しましたが、許容範囲内でした。

- 成果: 「既存インフラでも設定変更で対応可能」という確証を得て、本格移行へのロードマップを策定できました。

この経験から得た教訓は、「プロトコルレベルの仕様変更は、ネットワーク機器(LB/FW)に意外な影響を与える」ということです。アプリ改修だけでなく、インフラ全体を見渡す視点が不可欠でした(参考記事:オンプレからの以降戦略)。

PQC時代に求められるセキュリティエンジニア像

エンジニアとして「新しい暗号技術を扱える」ことは、今後のキャリアにおいて強力な武器になります。今のうちから検証環境で手を動かし、次世代のセキュリティスキルを磨いていきましょう。参考記事:エンジニアの市場価値。

さらなる年収アップやキャリアアップを目指すなら、ハイクラス向けの求人に特化した以下のサービスがおすすめです。

| 比較項目 | TechGo | レバテックダイレクト | ビズリーチ |

|---|---|---|---|

| 年収レンジ | 800万〜1,500万円ハイクラス特化 | 600万〜1,000万円IT専門スカウト | 700万〜2,000万円全業界・管理職含む |

| 技術スタック | モダン環境中心 | Web系に強い | 企業によりバラバラ |

| リモート率 | フルリモート前提多数 | 条件検索可能 | 原則出社も多い |

| おすすめ度 | 技術で稼ぐならここ | A受身で探すなら | Bマネジメント層向け |

| 公式サイト | 無料登録する | - | - |

まとめ

NISTによる標準化完了は、量子対応への号砲です。2026年は「様子見」から「実装」へフェーズが変わる重要な1年になるでしょう。

- リスク認識: 「Harvest Now, Decrypt Later」の脅威を正しく理解する。

- 標準規格: Kyber(鍵交換)とDilithium(署名)がデファクトスタンダード。

- 移行戦略: まずは「棚卸し」から始め、ハイブリッド方式での段階的導入を目指す。

エンジニアとして「新しい暗号技術を扱える」ことは、今後のキャリアにおいて強力な武器になります。今のうちから検証環境で手を動かし、次世代のセキュリティスキルを磨いていきましょう。