お疲れ様です!IT業界で働くアライグマです!

結論から言うと、AWSの設計・運用で最も危険なのは「動いているから大丈夫」という思い込みです。

「AWSを使っているけど、本当にこの設計で正しいのか不安」「セキュリティやコストの最適化ができているか自信がない」という声をよく聞きます。実際、私がPjMとして関わったプロジェクトでも、本番稼働後に発覚したアンチパターンが原因で、大規模な障害やコスト超過を経験したことがあります。

この記事では、AWSでやってはいけない設計と運用の落とし穴を体系的に整理し、それぞれの回避策を解説します。私自身がPjMとして経験した失敗事例も交えながら、明日から使える実践的なチェックポイントをお伝えします。

AWSアンチパターンの全体像

AWSのアンチパターンは、大きく設計系と運用系に分類できます。設計系は構築時に埋め込まれる問題で、運用系は日々の管理で発生する問題です。

設計系アンチパターン

設計系のアンチパターンは、一度構築すると修正コストが高くなる傾向があります。

- 単一AZ構成:可用性を考慮しない設計

- IAM過剰権限:最小権限の原則を無視した設定

- セキュリティグループ全開放:0.0.0.0/0を安易に許可

- ハードコーディング:設定値をコードに直接埋め込む

運用系アンチパターン

運用系のアンチパターンは、日々の管理の中で徐々に蓄積されていきます。

- ログ未設定:CloudTrail、VPCフローログの未有効化

- コスト監視なし:予算アラートやCost Explorerの未活用

- タグ管理の欠如:リソースの所有者や用途が不明

- バックアップ未設定:RDSスナップショットやS3バージョニングの未設定

AWSの基本設計については、Cloudflare WorkerでTelegramボットを構築:サーバーレスで実現する低コスト運用でサーバーレス設計の考え方を解説しています。

AWSの設計パターンを体系的に学ぶには、ソフトウェアアーキテクチャの基礎が参考になります。アーキテクチャの基本原則を理解することで、アンチパターンを見抜く力が身につきます。

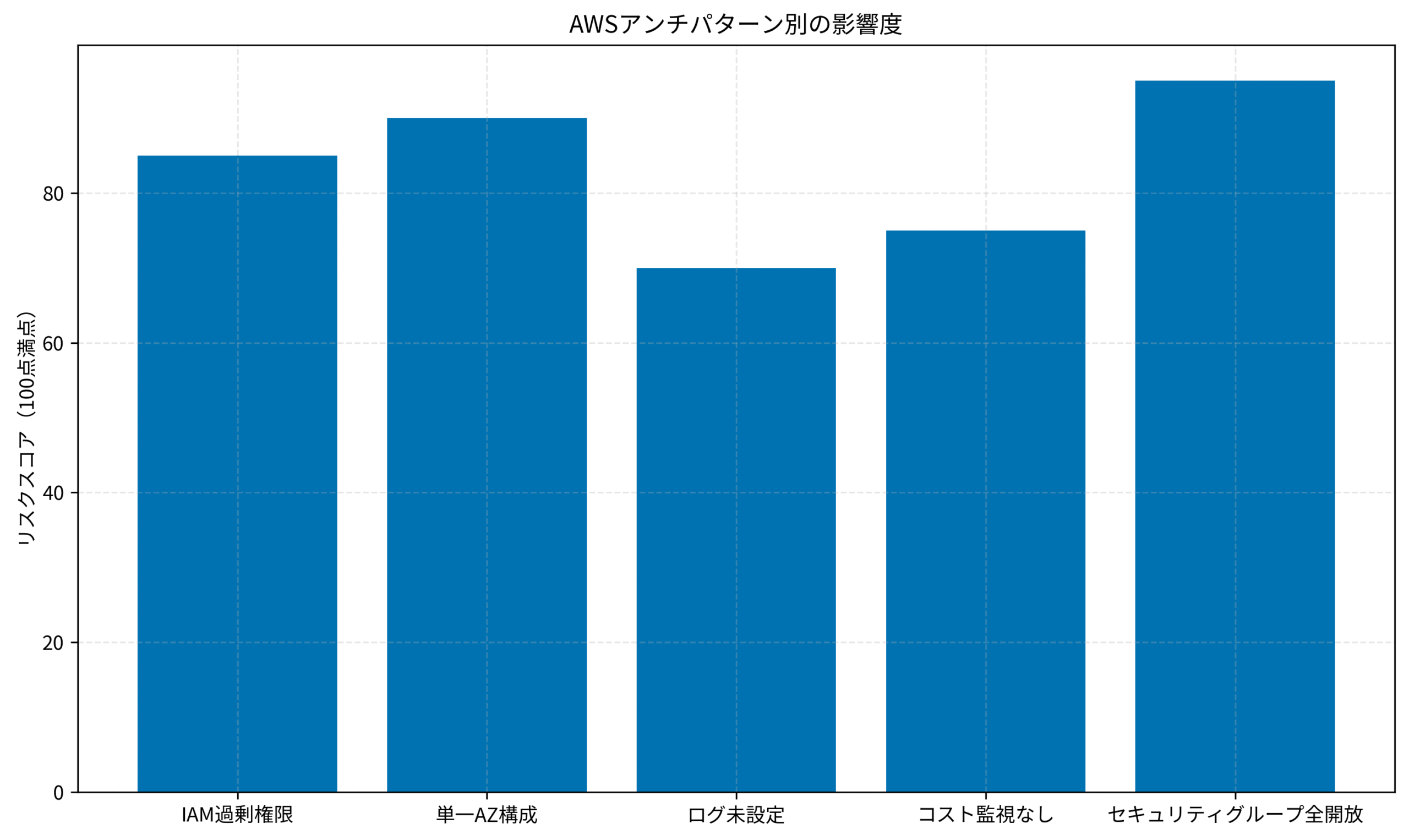

アンチパターン別の影響度と優先順位

私がPjMとして複数のAWSプロジェクトに関わった経験から、アンチパターン別の影響度を整理しました。

最優先で対処すべきアンチパターン

以下の3つは特に危険度が高いです。

- セキュリティグループ全開放(95点):外部からの攻撃リスクが最も高い

- 単一AZ構成(90点):AZ障害時にサービス全停止

- IAM過剰権限(85点):内部不正や誤操作の被害が拡大

ケーススタディ:セキュリティグループ全開放による障害

私が関わったプロジェクトで実際に発生した事例を紹介します。

Before(障害発生前の状態)

- EC2インスタンス:10台(Webサーバー5台、APIサーバー5台)

- セキュリティグループ:SSH(22番ポート)を0.0.0.0/0で許可

- 理由:「開発中は便利だから」という判断で本番環境にも適用

Action(発生した問題と対応)

- ある日、不正アクセスによりマイニングマルウェアが仕込まれた

- CPU使用率が常時100%に張り付き、サービスが極端に遅延

- CloudTrailを確認すると、海外IPからのSSHログイン成功ログが大量に記録されていた

- 緊急対応として全インスタンスを停止し、AMIから再構築

After(改善後の状態)

- SSH接続はSession Manager経由のみに変更(22番ポートは閉鎖)

- セキュリティグループは必要最小限のIPレンジのみ許可

- GuardDutyを有効化し、不審なアクティビティを自動検知

- 復旧までの所要時間:約8時間(深夜対応)

クラウドセキュリティの基本については、LLM Council実践ガイド:複数AIモデルの合議システムで実現する高精度判断の設計パターンでもシステム設計の考え方を解説しています。

AWSセキュリティを体系的に学ぶには、ゼロトラストネットワーク[実践]入門が参考になります。以下のグラフは、各アンチパターンが引き起こすリスクを100点満点でスコア化したものです。

設計系アンチパターンの回避策

ここでは、設計段階で埋め込まれやすいアンチパターンと、その具体的な回避策を解説します。

単一AZ構成の回避

単一AZ構成は、「開発環境だから」「コストを抑えたいから」という理由で採用されがちですが、本番環境では絶対に避けるべきです。

以下は、マルチAZ構成のTerraformコード例です。

resource "aws_db_instance" "main" {

identifier = "production-db"

engine = "mysql"

engine_version = "8.0"

instance_class = "db.t3.medium"

allocated_storage = 100

# マルチAZ構成を有効化

multi_az = true

# 自動バックアップを有効化

backup_retention_period = 7

backup_window = "03:00-04:00"

# 削除保護を有効化

deletion_protection = true

}IAM過剰権限の回避

IAMポリシーは「動くまで権限を追加する」のではなく、「必要最小限から始める」アプローチが重要です。

以下は、S3バケットへの最小権限ポリシーの例です。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject"

],

"Resource": "arn:aws:s3:::my-bucket/uploads/*"

}

]

}「s3:*」や「*」を使わないことが鉄則です。

インフラ設計の自動化については、GitHub Copilot カスタムエージェント実践ガイド:agents.mdで実現するIssue駆動の自動開発ワークフローでも解説しています。

IaCの設計パターンを学ぶには、実践Terraform AWSにおけるシステム設計とベストプラクティスが参考になります。IaCの設計原則を理解することで、AWSの設計にも応用できます。

運用系アンチパターンの回避策

運用系のアンチパターンは、日々の管理の中で徐々に蓄積されていきます。定期的なチェックと自動化が重要です。

ログ未設定の回避

AWSでは、以下のログを必ず有効化しておくべきです。

- CloudTrail:API呼び出しの記録(誰が何をしたか)

- VPCフローログ:ネットワークトラフィックの記録

- CloudWatch Logs:アプリケーションログの集約

- S3アクセスログ:バケットへのアクセス記録

以下は、CloudTrailを有効化するTerraformコード例です。

resource "aws_cloudtrail" "main" {

name = "main-trail"

s3_bucket_name = aws_s3_bucket.cloudtrail.id

include_global_service_events = true

is_multi_region_trail = true

enable_log_file_validation = true

event_selector {

read_write_type = "All"

include_management_events = true

}

}コスト監視の設定

コスト超過を防ぐために、以下の設定を必ず行うべきです。

- AWS Budgets:月額予算を設定し、閾値超過時にアラート

- Cost Explorer:コストの推移と内訳を可視化

- Savings Plans / Reserved Instances:長期利用リソースの割引適用

私のチームでは、予算の80%到達時点でSlack通知を設定しています。これにより、月末に慌てることなく対策を打てるようになりました。

ログ分析の自動化については、FastAPI + LangChain実践ガイド:高速AIバックエンド構築の設計パターンと運用ノウハウでも解説しています。

運用自動化の考え方を学ぶには、インフラエンジニアの教科書が参考になります。継続的な改善サイクルを回す方法が体系的にまとめられています。

アンチパターンチェックリスト

最後に、私がPjMとして使っているAWSアンチパターンチェックリストを共有します。新規プロジェクトの立ち上げ時や、既存環境のレビュー時に活用してください。

設計チェック(構築時)

- □ RDS/ElastiCacheはマルチAZ構成になっているか

- □ EC2/ECSは複数AZに分散配置されているか

- □ IAMポリシーは最小権限になっているか(「*」を使っていないか)

- □ セキュリティグループで0.0.0.0/0を許可していないか

- □ 機密情報はSecrets Manager/Parameter Storeに格納しているか

- □ S3バケットのパブリックアクセスはブロックしているか

運用チェック(定期レビュー)

- □ CloudTrailは全リージョンで有効になっているか

- □ VPCフローログは有効になっているか

- □ AWS Budgetsでコストアラートを設定しているか

- □ 未使用のリソース(EIP、EBS、スナップショット)を削除しているか

- □ タグポリシーに従ってリソースにタグ付けしているか

- □ RDSスナップショットの自動バックアップは有効か

このチェックリストを月1回のレビューで使うだけでも、多くのアンチパターンを早期に発見できます。

AWS Well-Architected Frameworkについては、Cursor×Ollamaで実現するローカルAI開発環境:コスト削減と高速化を両立する実践構成ガイドでもインフラ設計の考え方を解説しています。

チェックリストの運用を効率化するには、チームトポロジーが参考になります。チーム間の責任分界を明確にすることで、レビューの抜け漏れを防げます。

まとめ

AWSのアンチパターンは、「動いているから大丈夫」という思い込みが最大の敵です。本番稼働後に発覚すると、修正コストが膨大になるだけでなく、セキュリティインシデントやサービス停止につながるリスクがあります。

この記事で紹介したポイントを整理すると、以下の通りです。

- 最優先で対処すべき:セキュリティグループ全開放、単一AZ構成、IAM過剰権限

- 設計段階で埋め込まない:マルチAZ構成、最小権限IAM、Secrets Manager活用

- 運用で蓄積させない:CloudTrail有効化、コストアラート設定、定期レビュー

- チェックリストを活用:月1回のレビューで早期発見

私がPjMとして見てきた中で、アンチパターンを早期に発見・修正できたチームは、その後の運用コストが大幅に下がる傾向があります。

まずは今週、自分のAWS環境でCloudTrailとAWS Budgetsが有効になっているか確認することから始めてみてください。この2つだけでも、多くの問題を早期に発見できるようになります。