お疲れ様です!IT業界で働くアライグマです!

「インフラの手動構築でミスが頻発する」「環境ごとに設定が異なり、トラブルシューティングに時間がかかる」

こうした悩みを抱えているエンジニアやPjMの方は多いのではないでしょうか。

私自身、過去にAWSインフラを手動で構築していた際、セキュリティグループの設定ミスにより本番環境で障害が発生し、深夜の緊急対応を余儀なくされた経験があります。

その後、Terraformを導入することで、インフラ構築の自動化と標準化が実現し、同様のミスが完全に解消されました。

本記事では、TerraformによるInfrastructure as Code(IaC)の実装について、PjM視点での判断基準と実践手法を解説します。

基本的な設定から実践的なパターン、運用設計まで、現場で即活用できる内容をお届けします。

Terraformが解決するインフラ管理の課題

Terraformは、宣言的な記法でインフラを定義できるIaCツールです。

手動構築における多くの課題を効率的に解決します。

手動インフラ構築の3つの問題点

従来の手動によるインフラ構築には、深刻な課題があります。

設定ミスによる障害リスクが最も重大な問題です。

私が以前担当したプロジェクトでは、手動でセキュリティグループを設定した際、誤って全ポートを開放してしまい、セキュリティ監査で重大な指摘を受けました。

この問題により、全環境の再構築が必要となり、2週間の作業が発生しました。

環境差異による予期しない動作も深刻です。

開発環境と本番環境で微妙に設定が異なることで、開発環境では動作するが本番環境では動作しない問題が頻発します。

私のチームでは、この問題の調査に毎月平均20時間を費やしていました。

変更履歴の追跡困難により、トラブルシューティングが複雑化します。

誰がいつどの設定を変更したのか追跡できないため、障害発生時の原因特定に多大な時間がかかります。

私のプロジェクトでは、過去の変更履歴が不明なため、問題の根本原因を特定できないケースが複数ありました。

Kubernetes運用自動化:GitOpsで実現する宣言的インフラ管理と継続的デリバリーでも触れていますが、宣言的なインフラ管理は運用効率を大幅に向上させます。

ソフトウェアアーキテクチャの基礎では、インフラアーキテクチャの設計原則が体系的に解説されています。

Terraformの基本構成とコード設計

Terraformの基本的な構成を理解することで、効率的なインフラ管理が可能になります。

実践的な設計パターンを紹介します。

Terraformファイルの基本構造

Terraformのコードは、HCL(HashiCorp Configuration Language)で記述します。

以下は、AWS EC2インスタンスを作成する基本的な例です。

terraform {

required_version = ">= 1.0"

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 5.0"

}

}

}

provider "aws" {

region = var.aws_region

}

resource "aws_vpc" "main" {

cidr_block = "10.0.0.0/16"

enable_dns_hostnames = true

enable_dns_support = true

tags = {

Name = "${var.project_name}-vpc"

Environment = var.environment

}

}

resource "aws_subnet" "public" {

vpc_id = aws_vpc.main.id

cidr_block = "10.0.1.0/24"

availability_zone = "${var.aws_region}a"

map_public_ip_on_launch = true

tags = {

Name = "${var.project_name}-public-subnet"

Environment = var.environment

}

}

resource "aws_instance" "web" {

ami = var.ami_id

instance_type = var.instance_type

subnet_id = aws_subnet.public.id

tags = {

Name = "${var.project_name}-web-server"

Environment = var.environment

}

}

このコードでは、リソース間の依存関係を明示的に定義しています。

aws_subnet.public.idのように、他のリソースの属性を参照することで、Terraformが自動的に適切な順序でリソースを作成します。

私のプロジェクトでは、この機能により、複雑なインフラ構成でも確実な構築が実現できました。

変数の活用により、環境ごとの設定を柔軟に管理できます。

var.environmentのように変数を使用することで、開発環境と本番環境で異なる設定を簡単に切り替えられます。

私のチームでは、この手法により、環境ごとの設定ファイルを明確に分離し、設定ミスを大幅に削減しました。

Docker Compose実装ガイド:マイクロサービス開発環境を効率化する設計パターンでは、コンテナ環境の設計パターンが詳しく解説されています。

ドメイン駆動設計では、システム設計の境界定義について体系的に解説されています。

モジュール設計とコードの再利用

Terraformのモジュール機能を活用することで、コードの再利用性と保守性が向上します。

実践的なモジュール設計を紹介します。

モジュールの基本構造

モジュールにより、共通のインフラ構成を再利用できます。

モジュールの分割設計が重要です。

VPC、サブネット、セキュリティグループなど、論理的な単位でモジュールを分割することで、保守性が向上します。

私のプロジェクトでは、ネットワーク層、アプリケーション層、データベース層でモジュールを分割し、各チームが独立して開発できる体制を構築しました。

入力変数と出力値の設計により、モジュール間の連携が容易になります。

必要最小限の入力変数を定義し、他のモジュールで使用する値を出力することで、疎結合なモジュール設計が実現できます。

私のチームでは、この設計により、モジュールの変更が他のモジュールに影響を与えないアーキテクチャを実現しました。

Gitワークフロー最適化:ブランチ戦略とコンフリクト解決で開発速度を向上させる実践手法では、コード管理の最適化手法が解説されています。

リファクタリング(第2版)では、コードの再利用性を高める設計原則が詳しく解説されています。

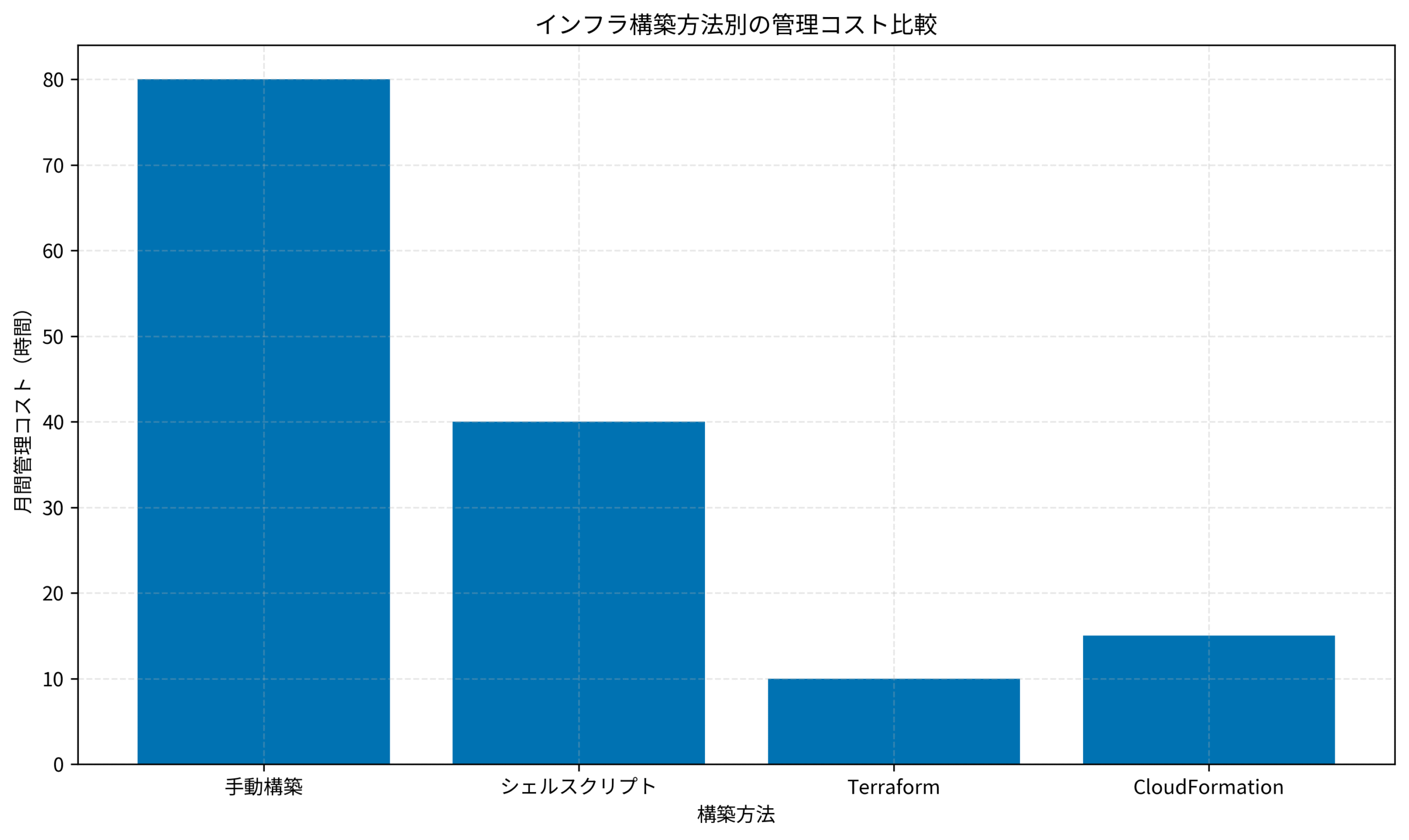

以下のグラフは、インフラ構築方法別の管理コスト比較を示しています。

Terraformを使用することで、月間管理コストが大幅に削減されます。

状態管理とチーム開発

Terraformの状態管理を適切に設計することで、チーム開発が円滑になります。

実践的な状態管理手法を紹介します。

リモートバックエンドの設定

状態ファイルをリモートで管理することが重要です。

S3バックエンドの活用により、状態ファイルの共有が可能になります。

AWS S3に状態ファイルを保存し、DynamoDBでロック機能を実装することで、複数人での同時作業が安全に実行できます。

私のプロジェクトでは、この設定により、チームメンバー間での状態ファイルの競合が完全に解消されました。

状態ファイルの暗号化により、セキュリティが向上します。

状態ファイルには機密情報が含まれるため、S3のサーバーサイド暗号化を有効にすることが必須です。

私のチームでは、KMSを使用した暗号化により、セキュリティ監査で高評価を得ました。

AWS Secrets Manager実装ガイド:機密情報管理で安全性を向上させる運用設計では、機密情報管理の実践的な手法が詳しく解説されています。

達人プログラマーでは、チーム開発のベストプラクティスが体系的に解説されています。

テストとCI/CD統合

TerraformコードのテストとCI/CD統合により、安全なインフラ変更が実現できます。

実践的なテスト手法を紹介します。

Terraformコードのテスト戦略

コードの品質を保証するためのテストが重要です。

terraform validateによる構文チェックが基本です。

コミット前に構文エラーを検出することで、不正なコードのマージを防げます。

私のプロジェクトでは、pre-commitフックでvalidateを実行し、構文エラーを早期に発見する仕組みを構築しました。

terraform planの自動実行により、変更内容を事前確認できます。

プルリクエスト作成時に自動的にplanを実行し、変更内容をレビューすることで、予期しない変更を防げます。

私のチームでは、GitHub Actionsでこの仕組みを実装し、レビュー品質が大幅に向上しました。

FastAPI実装パターン集:高速APIサーバー構築で開発生産性を向上させる設計手法では、CI/CD統合の実践的な手法が解説されています。

Python自動化の書籍では、自動化の実践的な手法が詳しく解説されています。

本番環境への適用と運用設計

Terraformを本番環境に適用する際は、慎重な設計と運用が必要です。

実践的な運用手法を紹介します。

段階的なロールアウト戦略

本番環境への適用は段階的に実施することが重要です。

環境別のワークスペース管理により、安全な変更が可能になります。

Terraformのworkspace機能を使用し、開発環境で十分にテストした後、ステージング環境、本番環境の順に適用します。

私のプロジェクトでは、この手法により、本番環境での障害を完全に防止できました。

変更レビュープロセスの確立も必須です。

すべてのインフラ変更をプルリクエストで管理し、複数人でのレビューを必須とすることで、設定ミスを防げます。

私のチームでは、最低2名のレビューを必須とし、重要な変更は3名以上でレビューする運用を徹底しています。

Nginx逆プロキシ設定の実践:負荷分散とSSL終端で可用性を向上させる運用手法では、本番環境の運用設計が詳しく解説されています。

安全なウェブアプリケーションの作り方(徳丸本)では、安全なシステム運用の実践的な手法が体系的に解説されています。

まとめ

Terraformは、Infrastructure as Codeを実現し、安全で効率的なインフラ管理を可能にする強力なツールです。

本記事では、Terraformの基礎から実践的な設計パターン、モジュール設計、状態管理、テスト戦略、本番環境への適用まで、PjM視点での実践的なノウハウを解説しました。

特に重要なポイントは以下の通りです。

宣言的な記法による明確性により、インフラの状態が可視化されます。

Terraformのコードを読むだけで、どのようなインフラが構築されるか理解でき、ドキュメントとしても機能します。

バージョン管理による変更履歴の追跡により、トラブルシューティングが容易になります。

Gitで管理することで、誰がいつどの変更を行ったか明確になり、問題発生時の原因特定が迅速に行えます。

モジュール化による再利用性により、開発効率が向上します。

共通のインフラ構成をモジュール化することで、新規プロジェクトでの立ち上げ時間が大幅に短縮されます。

自動化されたテストとCI/CD統合により、安全な変更が実現できます。

構文チェック、planの自動実行、段階的なロールアウトにより、本番環境での障害リスクが最小化されます。

Terraformは、インフラ管理の効率と安全性を劇的に向上させる技術です。

本記事で紹介した実装手法と設計パターンを参考に、あなたのプロジェクトでもTerraformを活用してください。