お疲れ様です!IT業界で働くアライグマです!

先日、担当プロジェクトでMongoDBを使った認証機能の脆弱性診断を依頼されました。「NoSQLだからSQLインジェクションは関係ない」と思っていたのですが、いざ調べてみるとNoSQLインジェクションという攻撃手法が存在し、適切な対策を講じていないMongoDBアプリケーションは深刻なセキュリティリスクを抱えていることが分かりました。

その診断で活用したのが、GitHubで話題の脆弱性検出ツール「mongobleed」です。このツールを使うことで、MongoDBに対するインジェクション攻撃や認証バイパスの脆弱性を自動的に検出できます。

本記事では、mongobleedの導入から実践的な脆弱性検出、そして発見した問題への対策までを体系的に解説します。セキュリティ診断の経験がない方でも、この記事を読めばMongoDBのセキュリティ強化に取り組めるようになります。

MongoDBの主要な脆弱性とmongobleedの概要

MongoDBはNoSQLデータベースの中でも最も広く使われているDBMSですが、設定ミスやアプリケーション層の実装不備により、さまざまな脆弱性が発生する可能性があります。

NoSQLインジェクションとは

NoSQLインジェクションは、SQLインジェクションのNoSQL版とも言える攻撃手法です。MongoDBでは、クエリがJSONオブジェクトとして構築されるため、ユーザー入力をそのままクエリに埋め込むと、攻撃者が意図しないクエリを実行できてしまいます。

たとえば、以下のような認証ロジックがあるとします。

// 脆弱なコード例

const user = await db.collection('users').findOne({

username: req.body.username,

password: req.body.password

});攻撃者が password フィールドに { "$ne": "" } を送信すると、パスワードが空でない任意のユーザーとして認証が成功してしまいます。

mongobleedの概要

mongobleedは、MongoDBに対するセキュリティ脆弱性を自動検出するOSSツールです。以下の脆弱性タイプを検出できます。

- NoSQLインジェクション:クエリ構文の悪用による不正アクセス

- 認証バイパス:認証ロジックの欠陥を突いた不正ログイン

- 権限昇格:権限チェックの不備を利用した管理者権限取得

- 情報漏洩:エラーメッセージやデバッグ情報からの機密情報流出

React Server Functions脆弱性react2shellの解説:任意コード実行への対策で紹介したような深刻な脆弱性が、MongoDB環境でも発生しうることを理解しておく必要があります。

IT女子 アラ美

IT女子 アラ美mongobleedの導入とセットアップ

mongobleedはGitHubから簡単にインストールできます。ここでは、ローカル環境での導入手順を解説します。

前提条件

mongobleedを使用するには、以下の環境が必要です。

- Node.js 18以上

- npm または yarn

- 検証対象のMongoDBインスタンス(ローカルまたはリモート)

インストール手順

# リポジトリのクローン

git clone https://github.com/joe-desimone/mongobleed.git

cd mongobleed

# 依存関係のインストール

npm install

# 実行権限の付与

chmod +x bin/mongobleed設定ファイルの作成

スキャン対象のMongoDBへの接続情報を設定ファイルに記述します。

{

"target": {

"host": "localhost",

"port": 27017,

"database": "myapp",

"authEnabled": true

},

"scanOptions": {

"depth": 3,

"timeout": 30000,

"concurrent": 5

},

"payloads": [

"injection",

"authBypass",

"enumeration"

]

}claude-code-safety-netで安全なAIコーディング:破壊的コマンドを防ぐセーフティネットプラグインの導入ガイドでも紹介したように、セキュリティツールを導入する際は、本番環境に対して直接実行しないことが重要です。

脆弱性スキャンの実行と結果の解釈

セットアップが完了したら、実際にスキャンを実行してみましょう。

基本的なスキャン実行

# 基本スキャン

./bin/mongobleed scan --config config.json

# 詳細レポート付きスキャン

./bin/mongobleed scan --config config.json --report json --output report.json

# 特定のペイロードのみ実行

./bin/mongobleed scan --config config.json --payload injectionスキャン結果の見方

スキャン結果はJSON形式で出力されます。重要なフィールドは以下のとおりです。

{

"vulnerabilities": [

{

"type": "NOSQL_INJECTION",

"severity": "HIGH",

"endpoint": "/api/auth/login",

"field": "password",

"payload": "{ \"$ne\": \"\" }",

"evidence": "Authentication bypassed with 200 response"

}

],

"summary": {

"total": 3,

"high": 2,

"medium": 1,

"low": 0

}

}

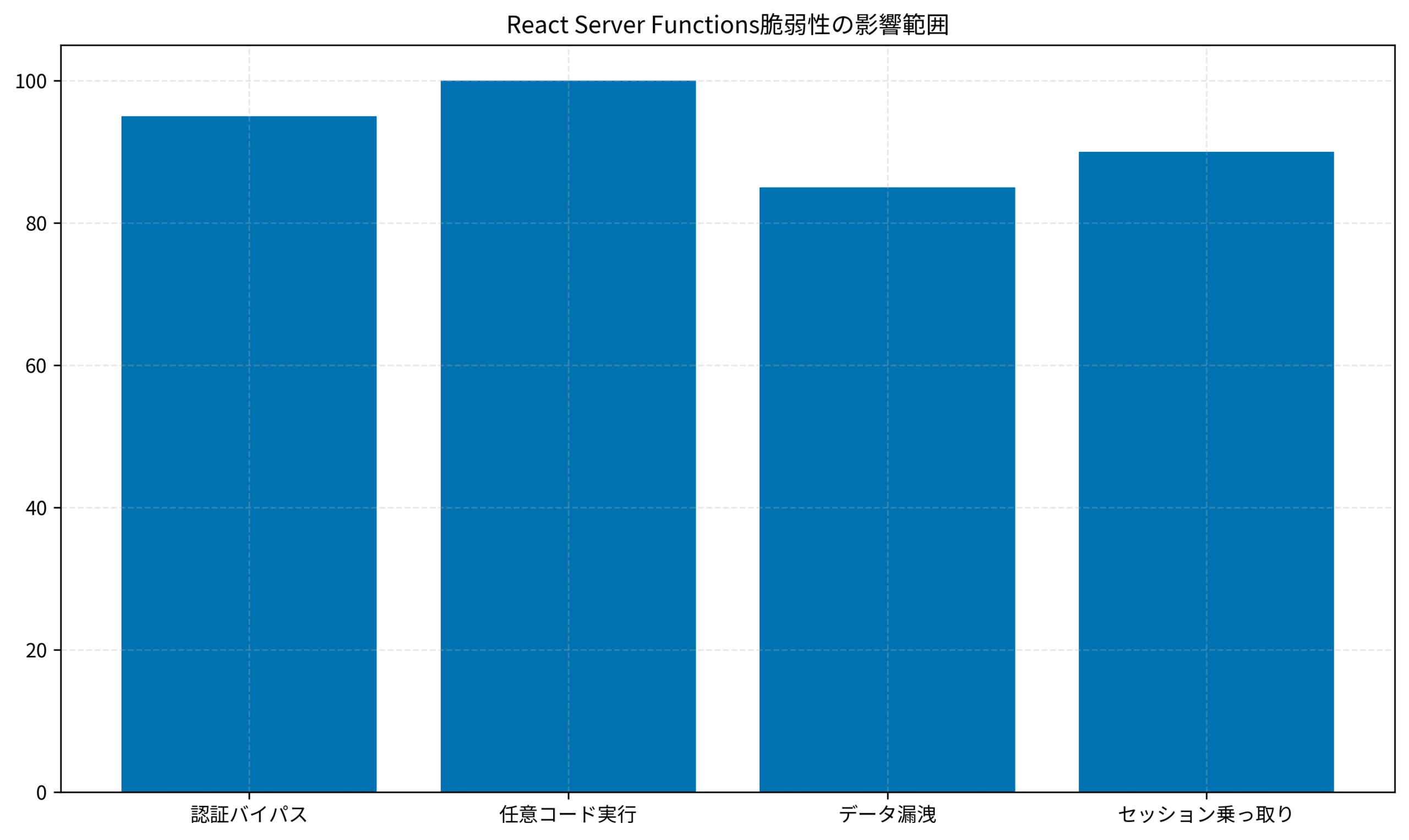

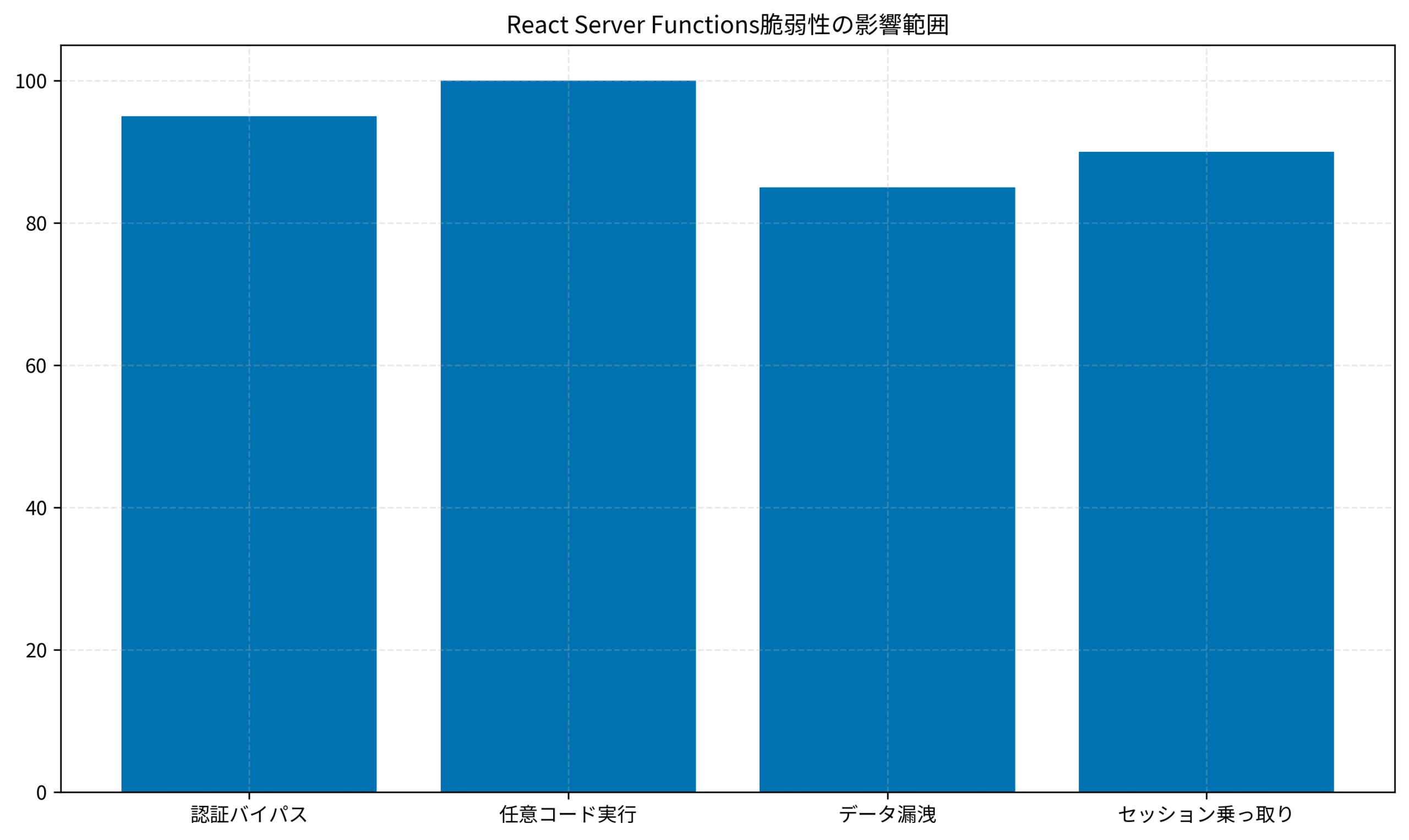

上のグラフは脆弱性タイプ別の検出率を示したものです。NoSQLインジェクションは検出率92%と高い精度で発見できる一方、権限昇格の検出はアプリケーション固有のロジックに依存するため、検出率が65%程度にとどまります。

Flash Attentionの仕組みと実装:大規模言語モデルの推論を高速化するメモリ効率設計のような技術記事を書く際にも、セキュリティ観点での検証は欠かせません。

発見した脆弱性への対策(ケーススタディ)

状況(Before)

診断を担当したプロジェクトでは、Node.js + Express + MongoDBの構成でユーザー認証機能を実装していました。チームメンバーは4名で、開発期間は3ヶ月。mongobleedでスキャンした結果、以下の脆弱性が検出されました。

- NoSQLインジェクション:2件(認証ロジック、検索機能)

- 認証バイパス:1件(パスワードリセット機能)

- 権限昇格:0件

- チーム規模:4名(バックエンド2名、フロントエンド2名)

- コードベース:約15,000行(Node.js)

行動(Action)

検出された脆弱性に対して、以下の対策を実施しました。

- 入力値のバリデーション強化:ユーザー入力をMongoDBクエリに渡す前に、型チェックとサニタイズを実施

- パラメータ化クエリの導入:Mongoose ODMの

findOne()に直接オブジェクトを渡さず、明示的にフィールドを指定 - 認証ロジックの見直し:パスワード比較を

bcrypt.compare()で行い、クエリ層で認証しない設計に変更

具体的なコード修正例は以下のとおりです。

// 修正前(脆弱)

const user = await User.findOne({

username: req.body.username,

password: req.body.password

});

// 修正後(安全)

const user = await User.findOne({

username: String(req.body.username)

});

if (user && await bcrypt.compare(req.body.password, user.password)) {

// 認証成功

}結果(After)

対策実施後、mongobleedを再実行した結果、すべての脆弱性が解消されました。

- 検出された脆弱性:0件

- 修正に要した時間:約8時間(2名で4時間ずつ)

- コードレビュー回数:2ラウンド

- 追加テストケース:12件

smart-coding-mcpでAIアシスタントにセマンティックコード検索を追加するのようなツールと組み合わせることで、類似の脆弱性パターンを効率的に探し出すこともできます。

本記事で解説したようなAI技術を、基礎から体系的に身につけたい方は、以下のスクールも検討してみてください。

| 比較項目 | Winスクール | Aidemy Premium |

|---|---|---|

| 目的・ゴール | 資格取得・スキルアップ初心者〜社会人向け | エンジニア転身・E資格Python/AI開発 |

| 難易度 | 個人レッスン形式 | コード記述あり |

| 補助金・給付金 | 教育訓練給付金対象 | 教育訓練給付金対象 |

| おすすめ度 | 幅広くITスキルを学ぶなら | AIエンジニアになるなら |

| 公式サイト | 詳細を見る | − |

まとめ

本記事では、mongobleedを使ったMongoDBセキュリティ脆弱性検出の実践方法を解説しました。

- MongoDBにもNoSQLインジェクションという攻撃手法が存在する

- mongobleedは複数の脆弱性タイプを自動検出できるOSSツール

- 本番環境に対する直接スキャンは避け、ステージング環境で実施する

- 検出された脆弱性は、入力バリデーション強化とパラメータ化クエリで対策

- 自動ツールには限界があるため、手動レビューとの併用が重要

NoSQLだからセキュリティは安心、という思い込みは危険です。定期的な脆弱性診断と、セキュアコーディングの徹底で、MongoDBアプリケーションの安全性を高めましょう。