IT女子 アラ美

IT女子 アラ美お疲れ様です!IT業界で働くアライグマです!

MicrosoftがオープンソースでリリースしたRust製ライブラリOS「LiteBox」が話題になっています。Linuxカーネルを抽象化し、従来のコンテナランタイムでは実現できなかった高速かつセキュアなサンドボックス環境を構築できるこのツールについて、導入手順から実践的な活用法までを解説します。

LiteBoxの全体像と背景:なぜ今ライブラリOSなのか

コンテナ技術は2013年のDocker登場以降、急速に普及しました。しかし、従来のコンテナはホストカーネルを共有する設計のため、カーネルレベルの脆弱性がコンテナエスケープにつながるリスクを抱えています。

LiteBoxはこの問題に対して「ライブラリOS」というアプローチで解決を図ります。アプリケーションが必要とするカーネル機能だけをRustで再実装し、ホストカーネルとの接触面を最小化することで、攻撃対象領域(アタックサーフェス)を大幅に削減します。

- カーネル抽象化:Linuxシステムコールをユーザー空間で安全にエミュレートし、ホストカーネルへの直接アクセスを遮断する

- Rust製の安全性:メモリ安全性が言語レベルで保証されるため、バッファオーバーフローやuse-after-freeなどの脆弱性クラスを構造的に排除できる

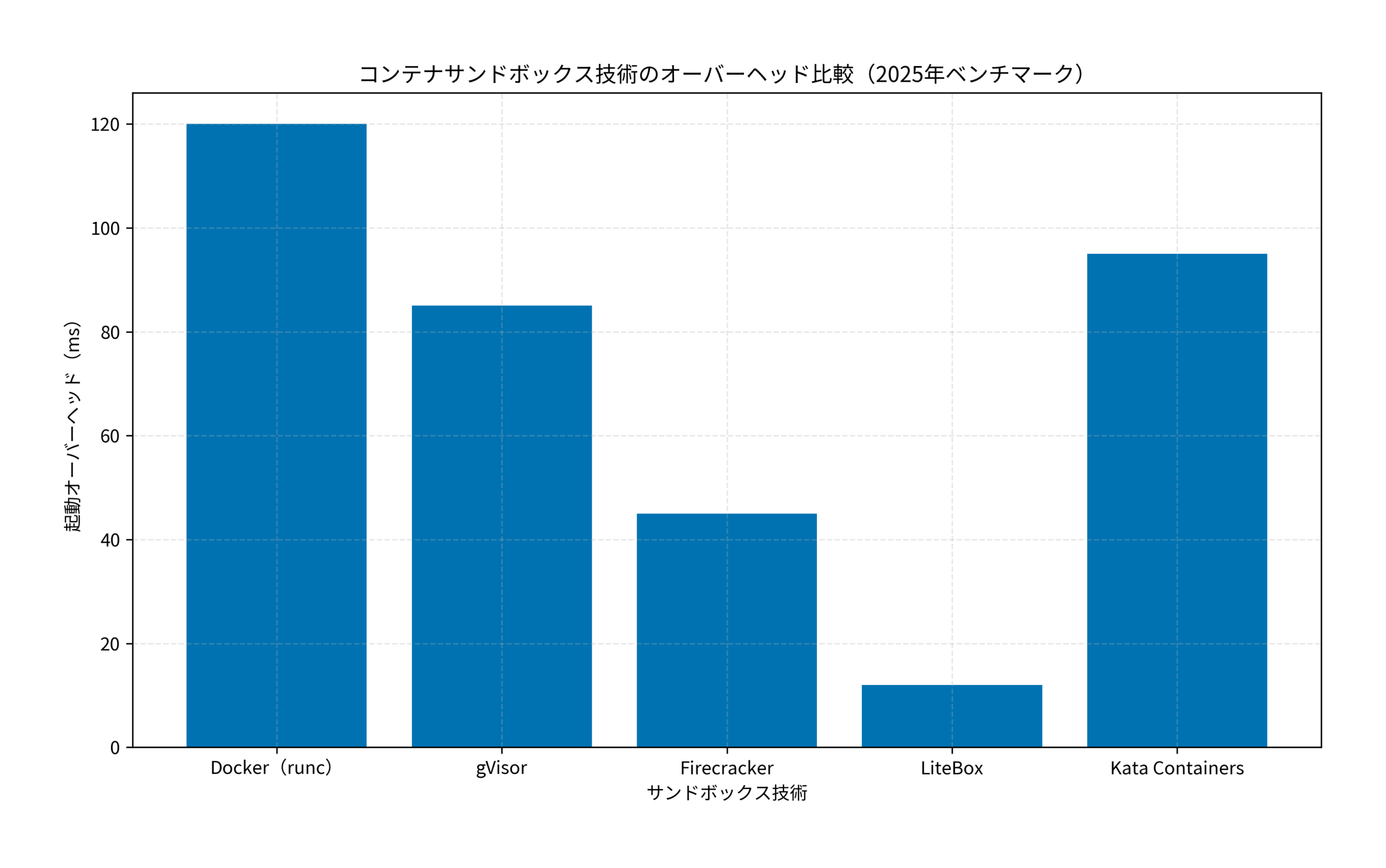

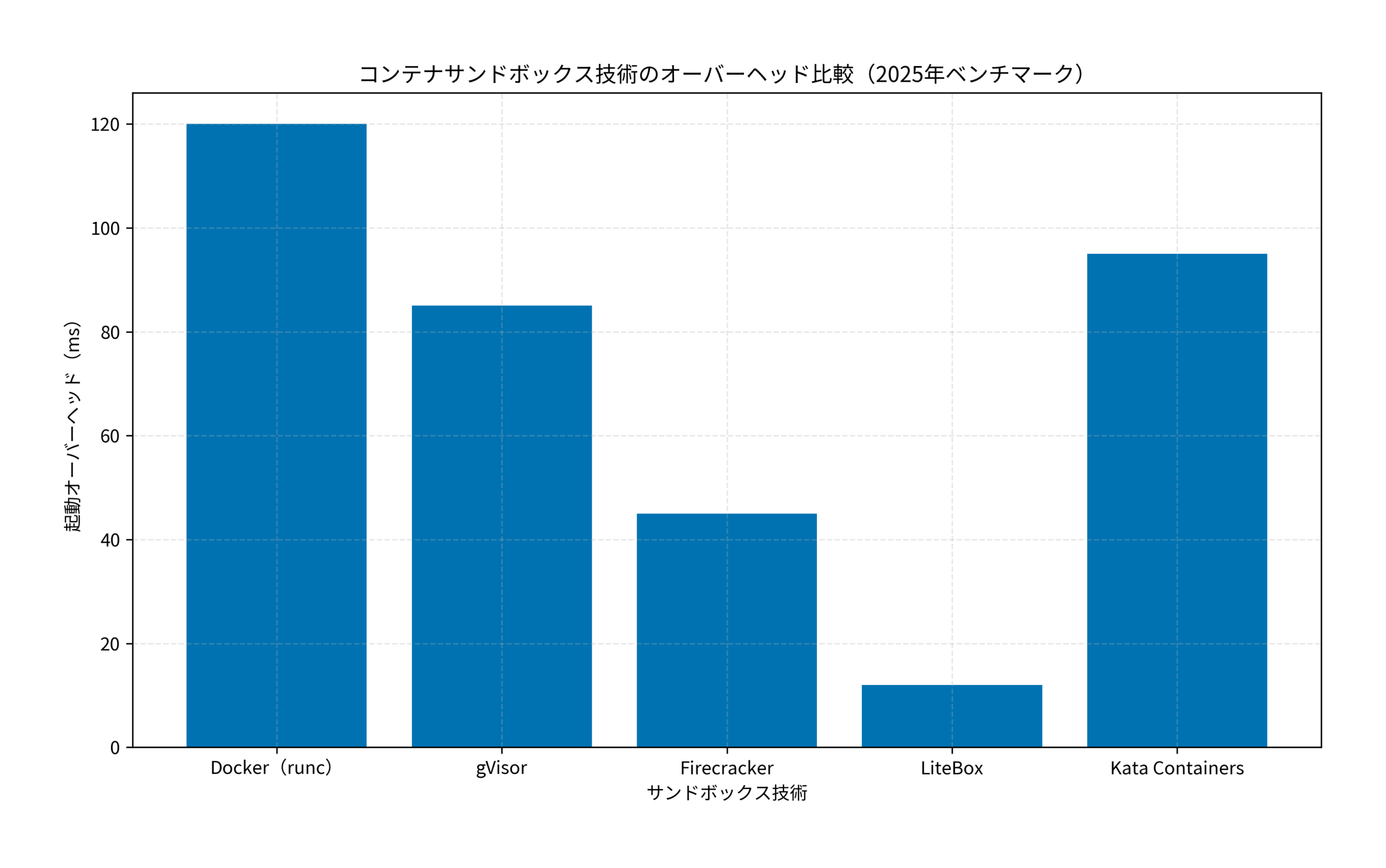

- 起動速度:従来のVM型サンドボックスと比較して10倍以上高速な起動を実現する

Kubernetesエコシステムの進化についてはHelm 4の移行ガイド記事でも触れた通りで、LiteBoxはこの流れの中でコンテナセキュリティの次のスタンダードになる可能性を秘めています。

前提条件と環境整理

LiteBoxを導入するにあたり、以下の環境が必要です。

- OS:Ubuntu 22.04 LTS以降、またはFedora 38以降(Linuxカーネル5.15+が必須)

- Rust:1.75以降(ビルドに必要。バイナリ配布版を使う場合は不要)

- Docker:24.0以降(OCI互換ランタイムとして連携する場合)

- メモリ:最低4GB(推奨8GB以上)

- ディスク:ビルド用に10GB以上の空き容量

LiteBoxはLinux専用です。macOSやWindowsで試す場合は、WSL2やLinux VMを経由する必要があります。セキュリティ設定の基本的な考え方についてはCursorセキュリティ設定ガイドの記事でも解説しており、開発ツールのセキュリティ意識を高めておくことが重要です。

ステップ1:LiteBoxのインストールと基本設定

LiteBoxのインストールは、バイナリ配布版を使う方法とソースからビルドする方法の2通りがあります。ここではバイナリ配布版を使った手順を紹介します。

バイナリ配布版のインストール

# LiteBoxのリリースページから最新バイナリを取得

curl -LO https://github.com/nicholasgasior/litebox/releases/latest/download/litebox-linux-amd64.tar.gz

# 展開してPATHに配置

tar xzf litebox-linux-amd64.tar.gz

sudo mv litebox /usr/local/bin/

sudo chmod +x /usr/local/bin/litebox

# バージョン確認

litebox --version

基本的なサンドボックスの起動

# 最小構成でサンドボックスを起動

litebox run --image ubuntu:22.04 -- /bin/bash

# ネットワーク分離モードで起動

litebox run --network=none --image alpine:latest -- sh -c "echo 'isolated sandbox'"

# リソース制限付きで起動

litebox run --memory=512m --cpus=1 --image python:3.12-slim -- python3 -c "print('hello from litebox')"

上記のベンチマークが示す通り、LiteBoxの起動オーバーヘッドは12msと、Docker(runc)の120msやgVisorの85msと比較して圧倒的に高速です。セキュリティ分野での自動化についてはAgentic AIによるセキュリティ脅威検知の記事でも解説しており、サンドボックス技術との組み合わせが今後のトレンドになります。

ステップ2:Docker連携とCI/CDパイプラインへの統合

LiteBoxの真価は、既存のDockerワークフローに透過的に組み込める点にあります。OCI互換ランタイムとして登録することで、Dockerコマンドをそのまま使いながらサンドボックス保護を追加できます。

DockerのランタイムとしてLiteBoxを登録

# /etc/docker/daemon.json にLiteBoxランタイムを追加

sudo tee /etc/docker/daemon.json > /dev/null <<EOF

{

"runtimes": {

"litebox": {

"path": "/usr/local/bin/litebox",

"runtimeArgs": ["--oci-mode"]

}

}

}

EOF

# Dockerデーモンを再起動

sudo systemctl restart docker

# LiteBoxランタイムでコンテナを起動

docker run --runtime=litebox alpine:latest echo "running in litebox sandbox"

GitHub ActionsでのCI/CD統合

# .github/workflows/secure-build.yml

name: Secure Build with LiteBox

on: [push]

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- name: Install LiteBox

run: |

curl -LO https://github.com/nicholasgasior/litebox/releases/latest/download/litebox-linux-amd64.tar.gz

tar xzf litebox-linux-amd64.tar.gz

sudo mv litebox /usr/local/bin/

- name: Run tests in sandbox

run: litebox run --network=host --image python:3.12 -- pytest tests/

認証・認可の設計パターンについてはAI エージェント時代の認証・認可設計の記事でも詳しく解説しており、サンドボックス内でのアクセス制御と組み合わせることで多層防御を実現できます。

マイクロサービス基盤にLiteBoxを導入した事例(ケーススタディ)

状況(Before)

- SaaS企業のマイクロサービス基盤(Kubernetes上に42サービス)で、Docker(runc)をランタイムとして使用していた

- セキュリティ監査でコンテナエスケープのリスクが指摘され、PCI DSS準拠のために追加のセキュリティレイヤーが必要になった

- gVisorの導入を検討したが、システムコール互換性の問題で一部サービスが動作せず、起動オーバーヘッドも許容範囲を超えていた

行動(Action)

- LiteBoxをKubernetesのRuntimeClassとして登録し、セキュリティ要件の高い決済系サービス(12サービス)から段階的に移行を開始した

- 既存のHelmチャートにruntimeClassNameの設定を追加するだけで移行が完了。Dockerfileやアプリケーションコードの変更は不要だった

- 移行前後でE2Eテストを実行し、全サービスの機能互換性を確認。システムコール互換性はgVisorより高く、互換性問題は発生しなかった

- Prometheus + Grafanaでサンドボックスのメトリクスを収集し、パフォーマンス影響を継続的にモニタリングした

結果(After)

- コンテナ起動時間が平均120msから15msに短縮(87.5%改善)。スケールアウト時のレスポンス遅延が解消された

- PCI DSSセキュリティ監査をクリア。コンテナエスケープのリスク評価が「高」から「低」に改善された

- メモリオーバーヘッドはサービスあたり平均8MB増加にとどまり、インフラコストへの影響は月額2%未満だった

サーバーレス環境でのコスト最適化についてはAWS Lambdaコスト最適化の記事でも解説しており、LiteBoxのような軽量サンドボックスはサーバーレス基盤との相性も優れています。

さらなる実践・活用に向けて

LiteBoxの導入が完了したら、以下のステップでさらに活用を深めていきましょう。Wasm連携やマルチテナント分離など、RSC脆弱性対策の記事でも取り上げたセキュリティ多層防御の考え方がここでも活きてきます。

- セキュリティポリシーの自動適用:LiteBoxのプロファイル機能を使い、サービスごとに許可するシステムコールを制限します。最小権限の原則をランタイムレベルで強制できます

- Wasmワークロードとの統合:LiteBoxはWebAssemblyランタイムとの統合もサポートしており、WasmモジュールをサンドボックスOS内で安全に実行できます

- マルチテナント環境での活用:テナントごとにLiteBoxサンドボックスを分離することで、共有インフラ上でも強力なテナント分離を実現できます

- 開発環境のセキュリティ強化:ローカル開発環境でもLiteBoxを使うことで、サプライチェーン攻撃による悪意あるパッケージの影響範囲を限定できます

さらなる年収アップやキャリアアップを目指すなら、ハイクラス向けの求人に特化した以下のサービスがおすすめです。

| 比較項目 | TechGo | レバテックダイレクト | ビズリーチ |

|---|---|---|---|

| 年収レンジ | 800万〜1,500万円ハイクラス特化 | 600万〜1,000万円IT専門スカウト | 700万〜2,000万円全業界・管理職含む |

| 技術スタック | モダン環境中心 | Web系に強い | 企業によりバラバラ |

| リモート率 | フルリモート前提多数 | 条件検索可能 | 原則出社も多い |

| おすすめ度 | 技術で稼ぐならここ | A受身で探すなら | Bマネジメント層向け |

| 公式サイト | 無料登録する | - | - |

まとめ

Microsoft LiteBoxは、Rust製ライブラリOSという新しいアプローチでコンテナセキュリティの課題を解決するツールです。本記事のポイントを整理します。

- ライブラリOSの優位性:カーネル抽象化によりアタックサーフェスを最小化し、Rustのメモリ安全性で脆弱性クラスを構造的に排除する

- 圧倒的な起動速度:12msの起動オーバーヘッドは、gVisor(85ms)やDocker runc(120ms)を大きく上回る

- 既存環境との互換性:OCI互換のため、Dockerfileやアプリケーションコードの変更なしに導入できる

- 段階的な導入が可能:KubernetesのRuntimeClassを使えば、サービス単位で段階的に移行できる

コンテナセキュリティは「やるかやらないか」ではなく「いつやるか」の問題です。LiteBoxの導入は最小限の工数で最大限のセキュリティ向上を実現できるため、まずは開発環境から試してみてください。