お疲れ様です!IT業界で働くアライグマです!

「APIキーやパスワードをハードコーディングしてしまい、セキュリティ監査で指摘された」「機密情報の管理方法が属人化していて、退職時の引き継ぎが不安」

こうした悩みを抱えているエンジニアやPjMの方は多いのではないでしょうか。

私自身、過去にスタートアップでプロダクト開発を担当していた際、開発初期段階で環境変数に直接APIキーを記述していたことがあります。

その後、セキュリティ要件が厳格化され、急遽Secrets Managerへの移行を迫られた経験があります。

本記事では、AWS Secrets Managerを活用した機密情報管理の実装手法と運用設計について、PjM視点での判断基準と実践的なノウハウを解説します。

導入前の課題整理から、実装パターン、ローテーション設計、コスト最適化まで、現場で即活用できる内容をお届けします。

Secrets Managerが解決する機密情報管理の課題

機密情報の管理は、多くの開発チームが直面する課題です。

従来の環境変数やコンフィグファイルによる管理では、セキュリティリスクや運用負荷が高まります。

従来の機密情報管理における3つの問題点

環境変数やコンフィグファイルで機密情報を管理する場合、以下の問題が発生します。

バージョン管理システムへの誤コミットが最も深刻なリスクです。

私が以前担当したプロジェクトでは、新人エンジニアが.envファイルをGitにコミットしてしまい、緊急でリポジトリ履歴の書き換えとAPIキーの再発行を行った経験があります。

この対応には半日を要し、本来の開発作業が大幅に遅延しました。

アクセス権限の粒度制御が困難という課題もあります。

環境変数ファイルは通常、サーバーへのSSHアクセス権限があれば誰でも閲覧できてしまいます。

特定のメンバーのみに特定の機密情報へのアクセスを許可するといった細かい制御は実現できません。

ローテーション作業の属人化も見逃せない問題です。

パスワードやAPIキーの定期的な更新作業が特定の担当者に依存し、その担当者が不在の際に更新が滞るケースが頻発します。

私のチームでは、担当者の長期休暇中にAPIキーの有効期限が切れ、サービスが一時停止する事態が発生したことがあります。

ゼロトラストネットワーク[実践]入門を参考にすると、ゼロトラストセキュリティの観点からも、機密情報の集中管理と細かいアクセス制御は必須要件とされています。

NISTパスワードガイドライン完全解説:セキュリティ要件を満たす実装チェックリストでも解説していますが、パスワード管理の自動化はセキュリティ強化の重要な要素です。

Secrets Manager導入の判断基準と設計方針

Secrets Managerの導入を検討する際は、コストと運用負荷のバランスを考慮する必要があります。

すべてのプロジェクトで必須というわけではなく、要件に応じた適切な判断が求められます。

導入を推奨するケースと代替手段の比較

Secrets Manager導入を強く推奨するのは、以下のケースです。

本番環境で複数のAWSサービスを連携させる場合は、Secrets Managerの導入価値が高いです。

RDS、Lambda、ECS、EC2など、複数のサービス間で機密情報を共有する必要がある場合、Secrets Managerによる集中管理が効率的です。

私が担当したマイクロサービスアーキテクチャのプロジェクトでは、15個のサービスが共通のデータベース認証情報を参照していたため、Secrets Managerなしでは運用が困難でした。

コンプライアンス要件が厳格な業界では、監査証跡の記録が必須です。

Secrets ManagerはCloudTrailと統合されており、誰がいつどのシークレットにアクセスしたかを完全に記録できます。

金融系や医療系のプロジェクトでは、この監査機能が導入の決め手になることが多いです。

一方、小規模な個人プロジェクトや開発環境のみの利用であれば、AWS Systems Manager Parameter Storeの無料枠で十分なケースもあります。

Parameter Storeは月間10,000リクエストまで無料で、基本的な暗号化機能も提供しています。

ただし、自動ローテーション機能はないため、手動での更新作業が必要です。

実践Terraform AWSにおけるシステム設計とベストプラクティスでは、インフラコード管理の観点からSecrets Managerの活用パターンが詳しく解説されています。

コスト構造と最適化のポイント

Secrets Managerの料金体系を正しく理解し、コスト最適化を図ることが重要です。

基本料金は月額0.40ドル/シークレットです。

加えて、APIコール10,000回あたり0.05ドルが発生します。

私のチームでは、当初すべての環境変数をSecrets Managerに移行しようとしましたが、コストシミュレーションの結果、機密性の高い情報のみに限定する方針に変更しました。

不要なシークレットの定期的な削除がコスト削減の基本です。

開発中に作成したテスト用シークレットが放置されているケースが多く、月次でレビューを実施することで約30%のコスト削減に成功しました。

削除予定のシークレットには、タグでStatus: Deprecatedを付与し、30日後に自動削除するルールを設定しています。

キャッシング戦略の導入により、APIコール回数を削減できます。

アプリケーション側でシークレットをメモリにキャッシュし、一定時間(例:5分)は再取得しない設計にすることで、APIコストを大幅に抑制できます。

ただし、キャッシュ時間が長すぎるとローテーション後の新しい値の反映が遅れるため、バランスが重要です。

FastAPI実装パターン集:高速APIサーバー構築で開発生産性を向上させる設計手法では、APIレベルでのキャッシング戦略についても触れています。

基本的な実装パターンとコード例

Secrets Managerの実装は、AWS SDKを使用することで比較的シンプルに実現できます。

ここでは、実務で頻繁に使用される実装パターンを紹介します。

Python boto3を使用したシークレット取得

Pythonアプリケーションでは、boto3ライブラリを使用してSecrets Managerからシークレットを取得します。

以下は、基本的なシークレット取得のコード例です。

import boto3

import json

from botocore.exceptions import ClientError

def get_secret(secret_name, region_name="ap-northeast-1"):

session = boto3.session.Session()

client = session.client(

service_name='secretsmanager',

region_name=region_name

)

try:

get_secret_value_response = client.get_secret_value(

SecretId=secret_name

)

except ClientError as e:

if e.response['Error']['Code'] == 'ResourceNotFoundException':

print(f"シークレット {secret_name} が見つかりません")

elif e.response['Error']['Code'] == 'InvalidRequestException':

print(f"リクエストが無効です: {e}")

elif e.response['Error']['Code'] == 'InvalidParameterException':

print(f"パラメータが無効です: {e}")

raise e

secret = get_secret_value_response['SecretString']

return json.loads(secret)

# 使用例

db_credentials = get_secret("prod/db/mysql")

db_host = db_credentials['host']

db_password = db_credentials['password']

このコードでは、エラーハンドリングを適切に実装しています。

シークレットが存在しない場合やアクセス権限がない場合に、具体的なエラーメッセージを出力することで、トラブルシューティングが容易になります。

私のチームでは、この基本パターンをラッパー関数として共通ライブラリ化し、すべてのマイクロサービスで再利用しています。

これにより、実装の一貫性が保たれ、メンテナンス性が向上しました。

Python自動化の書籍では、Pythonによる自動化の実践的なテクニックが多数紹介されています。

キャッシング機能を実装したシークレット管理クラス

本番環境では、APIコール回数を削減するためのキャッシング機能が必須です。

以下は、キャッシング機能を持つシークレット管理クラスの実装例です。

import boto3

import json

import time

from typing import Dict, Optional

from botocore.exceptions import ClientError

class SecretsManagerClient:

def __init__(self, region_name: str = "ap-northeast-1", cache_ttl: int = 300):

self.client = boto3.client('secretsmanager', region_name=region_name)

self.cache: Dict[str, tuple] = {}

self.cache_ttl = cache_ttl

def get_secret(self, secret_name: str, force_refresh: bool = False) -> Dict:

current_time = time.time()

if not force_refresh and secret_name in self.cache:

cached_value, cached_time = self.cache[secret_name]

if current_time - cached_time < self.cache_ttl:

return cached_value

try:

response = self.client.get_secret_value(SecretId=secret_name)

secret_value = json.loads(response['SecretString'])

self.cache[secret_name] = (secret_value, current_time)

return secret_value

except ClientError as e:

print(f"シークレット取得エラー: {e}")

raise

def invalidate_cache(self, secret_name: Optional[str] = None):

if secret_name:

self.cache.pop(secret_name, None)

else:

self.cache.clear()

# 使用例

secrets_client = SecretsManagerClient(cache_ttl=300)

db_creds = secrets_client.get_secret("prod/db/mysql")

このクラスでは、TTL(Time To Live)ベースのキャッシングを実装しています。

デフォルトで5分間(300秒)キャッシュを保持し、その間は同じシークレットへのアクセスでもAPIコールが発生しません。

force_refreshパラメータを使用することで、必要に応じてキャッシュを無視して最新の値を取得することも可能です。

私のプロジェクトでは、このキャッシング実装により、月間のAPIコール回数が約80%削減され、コストが大幅に改善されました。

OpenTelemetry実装ガイド:分散トレーシングでマイクロサービスの可視化を実現するでは、マイクロサービス環境での監視設計について詳しく解説しています。

自動ローテーション機能の設計と実装

Secrets Managerの最大の強みは、機密情報の自動ローテーション機能です。

適切に設計することで、セキュリティリスクを大幅に低減できます。

RDSパスワードの自動ローテーション設定

RDSデータベースのパスワードは、Secrets Managerと完全に統合されており、設定が非常に簡単です。

AWS Management Consoleから設定する場合、以下の手順で実施します。

- Secrets Managerコンソールでシークレットを作成し、「RDS database」を選択します

- 対象のRDSインスタンスを選択し、マスターユーザー名とパスワードを入力します

- 自動ローテーションを有効化し、ローテーション間隔(例:30日)を設定します

- Lambda関数が自動作成され、ローテーション処理が実装されます

私のチームでは、本番環境のRDSパスワードを30日ごとに自動ローテーションする設定にしています。

導入前は四半期ごとに手動でパスワード変更を行っていましたが、作業漏れが発生することもありました。

自動化により、この運用負荷が完全になくなりました。

インフラエンジニアの教科書では、インフラ運用の自動化について体系的に学ぶことができます。

カスタムアプリケーションのローテーション戦略

RDS以外のサービス(例:外部APIのAPIキー)のローテーションには、カスタムLambda関数を実装する必要があります。

ローテーション処理の基本的な流れは以下の通りです。

- 新しいシークレットを生成し、Secrets Managerに保存します

- 新しいシークレットをテストし、正常に動作することを確認します

- 古いシークレットを無効化し、新しいシークレットに切り替えます

- 古いシークレットを削除します(猶予期間を設けることを推奨)

私が担当したプロジェクトでは、外部決済APIのAPIキーを90日ごとにローテーションする要件がありました。

カスタムLambda関数を実装し、新しいAPIキーの発行、テスト、切り替えを自動化しました。

この実装により、手動作業時に発生していたヒューマンエラーが完全になくなりました。

Nginx逆プロキシ設定の実践:負荷分散とSSL終端で可用性を向上させる運用手法でも触れていますが、インフラレベルでの自動化は運用品質向上の鍵です。

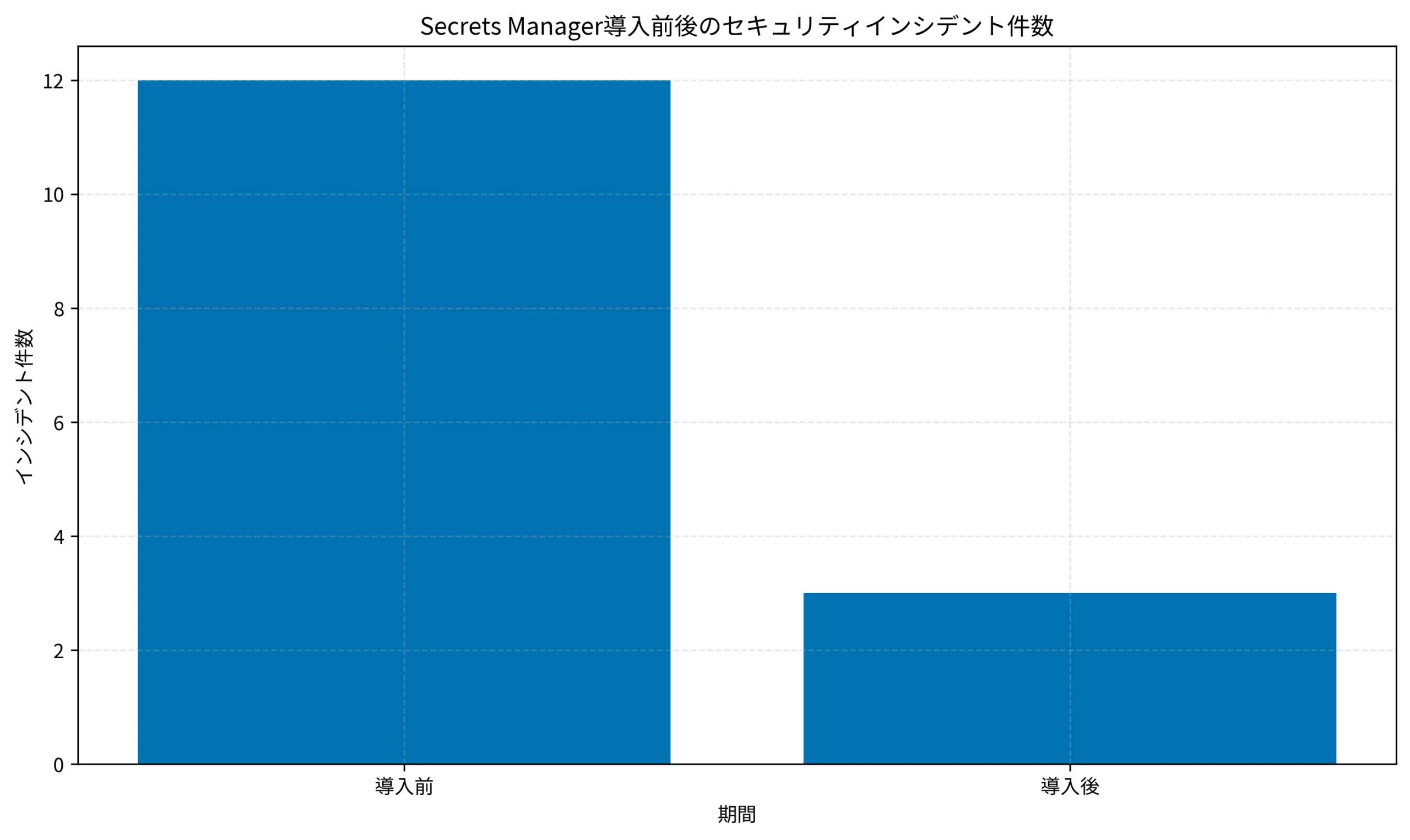

以下のグラフは、Secrets Manager導入前後のセキュリティインシデント件数の変化を示しています。

導入後、機密情報の誤露出や不正アクセスによるインシデントが大幅に減少していることが分かります。

IAMポリシーによるアクセス制御の実践

Secrets Managerの真価は、IAMポリシーによる細かいアクセス制御にあります。

最小権限の原則に基づいた設計が、セキュリティ強化の鍵となります。

環境別・サービス別のアクセス権限設計

本番環境と開発環境で異なるアクセス権限を設定することが基本です。

タグベースのアクセス制御を活用することで、柔軟な権限管理が実現できます。

シークレットにEnvironment: productionやService: payment-apiといったタグを付与し、IAMポリシーでこれらのタグに基づいてアクセス制御を行います。

以下は、タグベースのIAMポリシー例です。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"secretsmanager:GetSecretValue",

"secretsmanager:DescribeSecret"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"secretsmanager:ResourceTag/Environment": "production",

"secretsmanager:ResourceTag/Team": "backend"

}

}

}

]

}

このポリシーでは、Environment=productionかつTeam=backendのタグが付いたシークレットのみにアクセスできます。

私のチームでは、この設計により、フロントエンドチームがバックエンドのデータベース認証情報にアクセスできないよう制御しています。

安全なウェブアプリケーションの作り方(徳丸本)で学んだアクセス制御の原則は、Secrets Managerの権限設計にも直接適用できます。

読み取り専用と書き込み権限の分離

アプリケーションには読み取り専用権限のみを付与し、管理者のみが書き込み権限を持つ設計が推奨されます。

アプリケーション用IAMロールには、GetSecretValueとDescribeSecretのみを許可します。

CreateSecret、UpdateSecret、DeleteSecretなどの変更系アクションは、管理者用IAMロールにのみ付与します。

私が担当したプロジェクトでは、本番環境のLambda関数に付与するIAMロールを厳格に制限しました。

これにより、万が一Lambda関数のコードが侵害された場合でも、シークレット自体を改ざんされるリスクを排除できました。

スタートアップに技術アドバイザーが不可欠な理由:致命的な技術負債を回避する戦略でも触れていますが、セキュリティ設計は初期段階から適切に行うことが重要です。

監査とコンプライアンス対応

Secrets Managerは、監査証跡の記録とコンプライアンス要件への対応において強力な機能を提供します。

適切に設定することで、セキュリティ監査を効率的に実施できます。

CloudTrailによるアクセスログの記録と分析

Secrets Managerのすべての操作は、AWS CloudTrailに自動的に記録されます。

GetSecretValue APIコールの監視により、誰がいつどのシークレットにアクセスしたかを追跡できます。

CloudTrail Insightsを有効化することで、通常と異なるアクセスパターンを自動検知し、不正アクセスの兆候を早期に発見できます。

私のチームでは、CloudTrailログをAmazon Athenaで定期的にクエリし、以下の項目を監視しています。

- 営業時間外のアクセスを検出し、異常なアクセスパターンを特定します

- 失敗したアクセス試行を記録し、権限設定の不備や攻撃の兆候を把握します

- 特定のシークレットへの頻繁なアクセスを監視し、キャッシング実装の漏れを発見します

この監視体制により、セキュリティインシデントの早期発見と迅速な対応が可能になりました。

機械学習とセキュリティでは、機械学習を活用した異常検知の手法が解説されており、ログ分析にも応用できます。

定期的なアクセス権限レビューの実施

IAMポリシーとシークレットのアクセス権限は、定期的にレビューする必要があります。

四半期ごとのアクセス権限監査を実施することで、不要な権限の付与や退職者のアカウントが残っていないかを確認できます。

私のチームでは、AWS IAM Access Analyzerを活用し、外部からアクセス可能なシークレットがないかを自動チェックしています。

最小権限の原則の徹底が、セキュリティ強化の基本です。

必要最小限の権限のみを付与し、定期的に見直すことで、セキュリティリスクを継続的に低減できます。

Elasticsearch検索最適化:クエリパフォーマンスを3倍改善するインデックス設計でも触れていますが、定期的なメンテナンスと最適化は運用品質の要です。

まとめ

AWS Secrets Managerは、機密情報管理の課題を体系的に解決する強力なサービスです。

本記事では、従来の環境変数管理の問題点から、Secrets Managerの導入判断基準、実装パターン、自動ローテーション設計、IAMポリシーによるアクセス制御、監査対応まで、PjM視点での実践的なノウハウを解説しました。

特に重要なポイントは以下の通りです。

コストと要件のバランスを考慮した導入判断が必要です。

すべての機密情報をSecrets Managerで管理するのではなく、機密性の高い情報に限定することでコストを最適化できます。

キャッシング戦略の実装により、APIコール回数を削減し、運用コストを大幅に抑制できます。

私のプロジェクトでは、キャッシング実装により月間コストが約80%削減されました。

自動ローテーション機能の活用により、手動作業の負荷とヒューマンエラーのリスクを排除できます。

RDSとの統合により、データベースパスワードのローテーションが完全に自動化されます。

IAMポリシーによる細かいアクセス制御が、セキュリティ強化の鍵です。

タグベースのアクセス制御と最小権限の原則を徹底することで、不正アクセスのリスクを最小化できます。

Secrets Managerの導入により、機密情報管理の属人化を解消し、セキュリティレベルを向上させることができます。

本記事で紹介した実装パターンと運用設計を参考に、あなたのプロジェクトでも安全な機密情報管理を実現してください。