お疲れ様です!IT業界で働くアライグマです!

「MongoDBを本番環境で使っているけど、セキュリティ設定は大丈夫だろうか」「最近話題の脆弱性に対して、うちの環境は影響があるのか」――データベースを運用するエンジニアにとって、セキュリティは常に気になるテーマです。

GitHubで公開されたmongobleedというツールが話題になっています。このツールは、設定が不十分なMongoDBインスタンスを検出・悪用できることを示すPoCであり、改めてMongoDBのセキュリティ設定の重要性が浮き彫りになりました。

本記事では、mongobleedが示した脆弱性の概要から、本番環境を保護するための具体的な設定手順までを実践的に解説します。

mongobleedとは何か:脆弱性の概要と影響範囲

mongobleedは、認証が設定されていない、またはネットワーク制限が不十分なMongoDBインスタンスに対して、データの読み取りや改ざんが可能であることを示すセキュリティツールです。「React Server Functions脆弱性react2shellの解説」で触れたように、PoCツールの公開は開発者への警鐘として機能します。

脆弱性の技術的背景

MongoDBは、デフォルトでは認証なしで起動する設定になっている場合があります。特に以下の状況で脆弱性が発生しやすくなります。

- 認証が無効:–authオプションなしで起動している

- バインドアドレスが0.0.0.0:すべてのネットワークインターフェースからアクセス可能

- ファイアウォール未設定:ポート27017が外部に公開されている

影響を受けるバージョン

この脆弱性は特定のバージョンに限定されたものではなく、設定の問題です。MongoDB 4.x、5.x、6.x、7.xすべてにおいて、適切な認証設定がされていなければ影響を受けます。

IT女子 アラ美

IT女子 アラ美本番環境のセキュリティチェックリスト

まずは現在の環境が安全かどうかを確認しましょう。「Claude Codeのセーフティネット設計」でも説明したように、事前のセキュリティチェックはインシデント防止の基本です。

即座に確認すべき項目

# 1. MongoDBの起動オプション確認

ps aux | grep mongod

# 2. バインドアドレス確認(mongod.confから)

grep bindIp /etc/mongod.conf

# 3. 認証が有効か確認

grep authorization /etc/mongod.conf

# 4. 外部からのアクセス確認(別サーバーから実行)

nmap -p 27017 your-server-ip危険な状態の例

以下の出力が見られた場合、即座に対策が必要です。

# 危険:すべてのIPでリッスン

bindIp: 0.0.0.0

# 危険:認証が無効

# authorization: enabled (コメントアウトされている)

# 危険:外部からポートが開いている

27017/tcp open mongodb

認証設定の実装手順

MongoDBの認証を有効化する具体的な手順を解説します。「低コストRAGシステム構築ガイド」でも触れましたが、データベースセキュリティはシステム設計の基本です。

Step 1: 管理者ユーザーの作成

まず認証なしで接続し、管理者ユーザーを作成します。

// mongoshで接続

use admin

// 管理者ユーザー作成

db.createUser({

user: "adminUser",

pwd: passwordPrompt(), // または直接パスワードを指定

roles: [

{ role: "userAdminAnyDatabase", db: "admin" },

{ role: "readWriteAnyDatabase", db: "admin" }

]

})Step 2: アプリケーション用ユーザーの作成

// アプリケーション用DB

use myappdb

// アプリケーション専用ユーザー(最小権限の原則)

db.createUser({

user: "appUser",

pwd: passwordPrompt(),

roles: [

{ role: "readWrite", db: "myappdb" }

]

})Step 3: 設定ファイルの更新

# /etc/mongod.conf

security:

authorization: enabled

net:

bindIp: 127.0.0.1 # ローカルのみ、または特定IPを指定

port: 27017Step 4: MongoDBの再起動

# 設定を反映

sudo systemctl restart mongod

# 認証付きで接続確認

mongosh -u adminUser -p --authenticationDatabase admin

ケーススタディ:本番MongoDBのセキュリティ強化を実施したプロジェクト

ここで、実際にMongoDBのセキュリティ設定を見直したプロジェクトの事例を紹介します。

状況(Before)

当時、あるチームが約2年間運用していたECサイトバックエンドで、MongoDBを顧客データの保存に使用していました。以前からセキュリティ設定が不十分という状態が約18ヶ月続いており、当時のインフラ担当者は問題を認識しながらも開発優先度との兼ね合いで放置されていました。元々はセキュリティレビューを四半期ごとに実施する予定でしたが、リリーススケジュールに追われて後回しになっていました。「FlashAttentionのメモリ効率実装」の記事で解説したような技術的な最適化は進めていた一方、セキュリティは後回しになっていました。

- MongoDB バージョン:6.0.8

- 認証設定:無効(約18ヶ月間そのまま運用)

- バインドアドレス:0.0.0.0(全インターフェース)

- ファイアウォール:VPC内のみ制限(社内の約30人がアクセス可能な状態)

- データ件数:顧客データ約50万件、注文データ約120万件

行動(Action)

mongobleedの公開を受けて、外注から内製に切り替えてセキュリティ対策を導入することにしました。緊急対応として以下を実施しました。

- ファイアウォールでポート27017へのアクセスをアプリサーバーのみに制限

- 管理者ユーザーとアプリ用ユーザーを分離して作成

- 認証を有効化(authorization: enabled)

- バインドアドレスを127.0.0.1 + アプリサーバーIPに限定

- TLS/SSL暗号化を有効化

結果(After)

- セキュリティスキャンでmongobleed経由の脆弱性は検出されなくなった

- 認証失敗ログのモニタリングを導入し、不正アクセス試行を検知可能に

- 対応期間:計画策定から本番適用まで約1週間

- アプリケーションへの影響:接続文字列の変更のみで問題なし

セキュリティとAIスキルを掛け合わせる重要性

セキュリティ対策は必須スキルですが、それだけでは市場価値を最大化できません。最新のAI技術や開発手法を学び、守りと攻めの両方を理解できるエンジニアを目指しましょう。「DevSecOpsパイプラインの構築と実装ガイド」で解説しているように、自動化とセキュリティの融合は今後の重要トレンドです。

本記事で解説したようなAI技術を、基礎から体系的に身につけたい方は、以下のスクールも検討してみてください。

| 比較項目 | Winスクール | Aidemy Premium |

|---|---|---|

| 目的・ゴール | 資格取得・スキルアップ初心者〜社会人向け | エンジニア転身・E資格Python/AI開発 |

| 難易度 | 個人レッスン形式 | コード記述あり |

| 補助金・給付金 | 教育訓練給付金対象 | 教育訓練給付金対象 |

| おすすめ度 | 幅広くITスキルを学ぶなら | AIエンジニアになるなら |

| 公式サイト | 詳細を見る | − |

まとめ

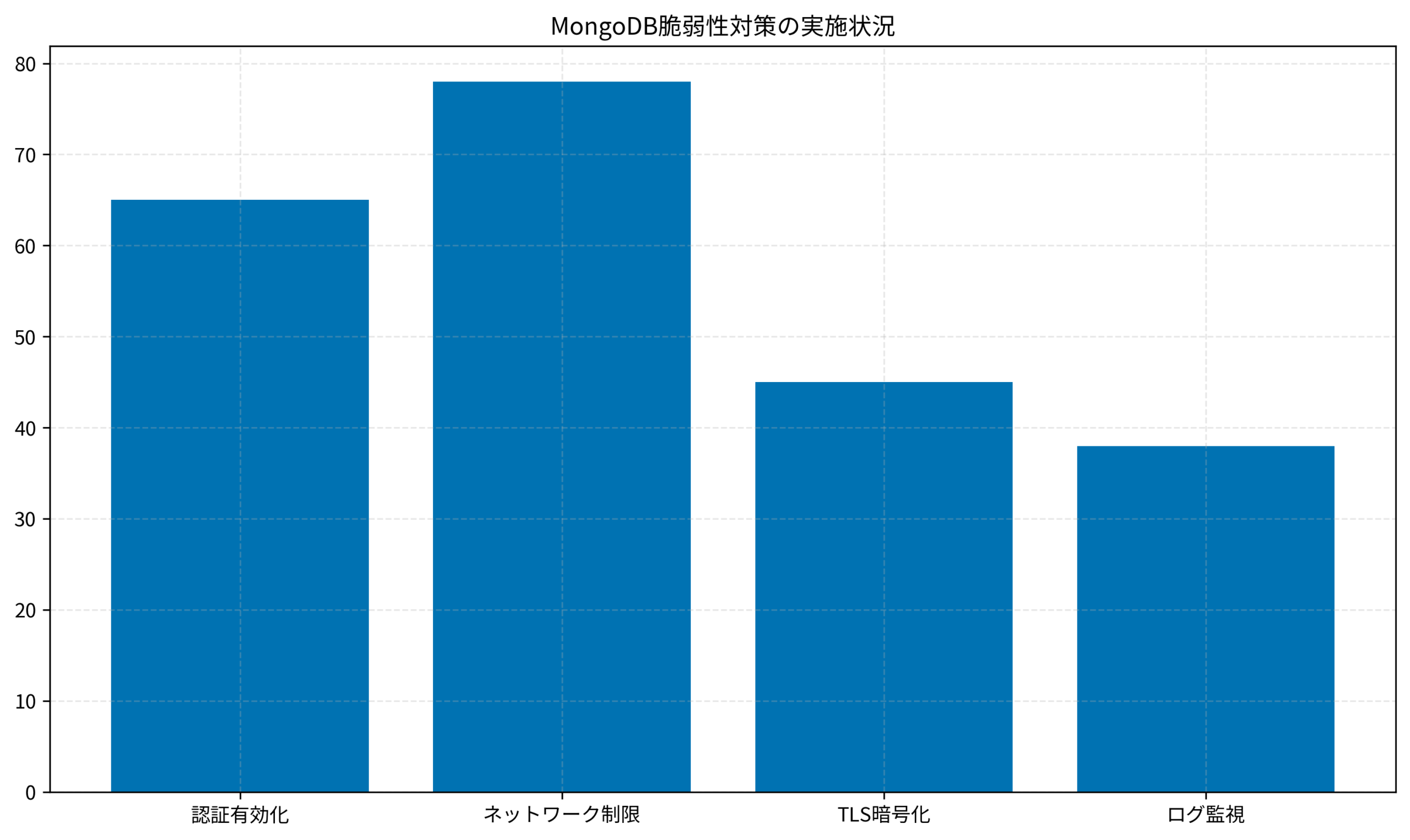

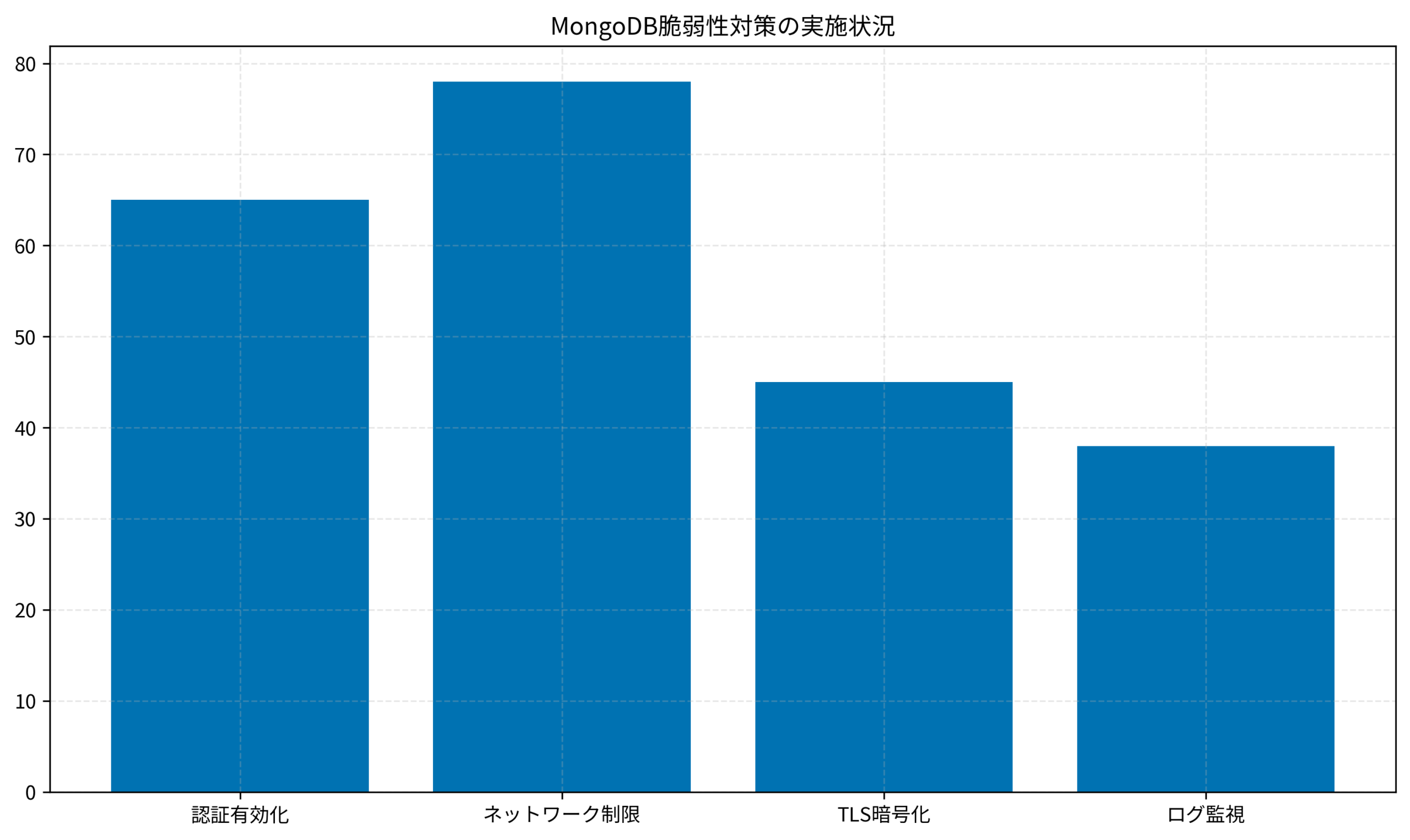

mongobleedが示したのは、MongoDBのセキュリティはデフォルト設定のままでは危険という事実です。本記事で解説した内容をまとめると、以下の3点がポイントです。

- 認証は必須:authorization: enabledを設定し、ユーザーごとに最小権限を付与する

- ネットワーク制限:bindIpを必要最小限に設定し、ファイアウォールでポートを保護する

- 定期的な監査:セキュリティスキャンとログモニタリングで継続的に監視する

MongoDBは便利なNoSQLデータベースですが、その手軽さゆえにセキュリティ設定が甘くなりがちです。本番環境を運用しているなら、この機会に設定を見直してみてください。