お疲れ様です!IT業界で働くアライグマです!

都内の事業会社でPjMとして、認証基盤刷新や社内セキュリティポリシー策定プロジェクトを複数担当してきました。エンジニアとしてのバックグラウンド(Python、PHP、Laravelなど)もあり、現場の実装と運用の両方を見てきた経験があります。

これまでNISTパスワードガイドラインの要点自体は理解していても、「結局うちの社内規程をどう書き換えればいいのか?」「エンジニアやヘルプデスクが毎日運用するルールにまで落とし込めていない」という相談を多く受けてきました。

本記事では、NISTの考え方をそのまま翻訳するのではなく、現場エンジニアが実務で守れるレベルまで分解したうえで、社内規程・標準手順書・運用フローにどう反映させるかを具体例と失敗談を交えて整理していきます。

NISTガイドラインと現場のパスワード運用ギャップ

「ガイドラインを読んだけど、規程にどう書くか分からない」問題

NISTの文書は丁寧に読むと示唆に富んでいますが、そのままでは「プロダクトコードや社内規程にどう落とし込むか」が見えにくいのが実情です。

私のチームでも、最初にNIST SP 800-63Bを読み込んだとき、メンバーからは「内容は分かるけれど、社内規程の条文や実装タスクの形に変換するところで手が止まる」という声が多く上がりました。

そこでまず、NISTの考え方自体はNISTパスワードガイドライン2025完全解説で整理しつつ、社内規程側では「条文」「運用フロー」「システム要件」という3レイヤーに分けて書き換える方針を取りました。実践サイバーセキュリティ入門講座を手元に置きながら、リスクベースで優先順位を付けていくと、現場の合意形成が進みやすくなります。

現場エンジニア視点で見たときのつまずきポイント

パスワードポリシーをNIST準拠に変えるとき、現場エンジニアがつまずきやすいポイントは大きく3つあります。

- 定期変更廃止に伴う既存ジョブ・バッチの整理

- パスワード長・辞書攻撃チェックの実装コスト

- ヘルプデスクと運用部門の問い合わせ対応フローの変更

これらを「一気にやろう」とすると必ず炎上します。そこで私は、規程改定の前に、既存パスワード運用の実態調査と影響範囲の棚卸しから着手しました。具体的な棚卸しの手順は次のセクションで詳しく解説します。

現状パスワード運用の棚卸しとリスク可視化

最初にやるべきは「どこでどんなパスワードを使っているか」の棚卸し

NISTに準拠したパスワードポリシーへ移行する前に、まずは現状の運用実態を把握しないと、どこから手を付けるべきか判断できません。

私のチームでは、最初の1〜2週間を「棚卸し専用スプリント」として確保し、以下のような観点で社内システムとSaaSの洗い出しを行いました。

- システム/サービス名(社内システム、SaaS、VPN、VDIなど)

- 認証方式(ID+パスワードのみ/IdP連携/MFA有無)

- 現在のパスワード条件(最小文字数・複雑性・有効期限)

- パスワード管理方法(AD連携/アプリ内管理/ローカルDB など)

- アカウントロック条件と解除フロー

単なる一覧ではなく、「どのポリシーを変えると、どの部署・どのシステムに影響が出るか」を一目で追えるようにしておくことが重要です。リスク可視化の整理の仕方自体はPC廃棄で情報漏えいリスク急増、PjMが教えるIT機器廃棄の意思決定フレームワークと5つの実践対策で紹介したフレームとも近く、「発生確率×影響度」で優先度を並べるだけでも、どこから着手すべきかが見えてきます。ゼロトラストネットワーク[実践]入門を読みながら、ゼロトラストの観点で重要資産から順番に見直すと、経営層への説明もしやすくなります。

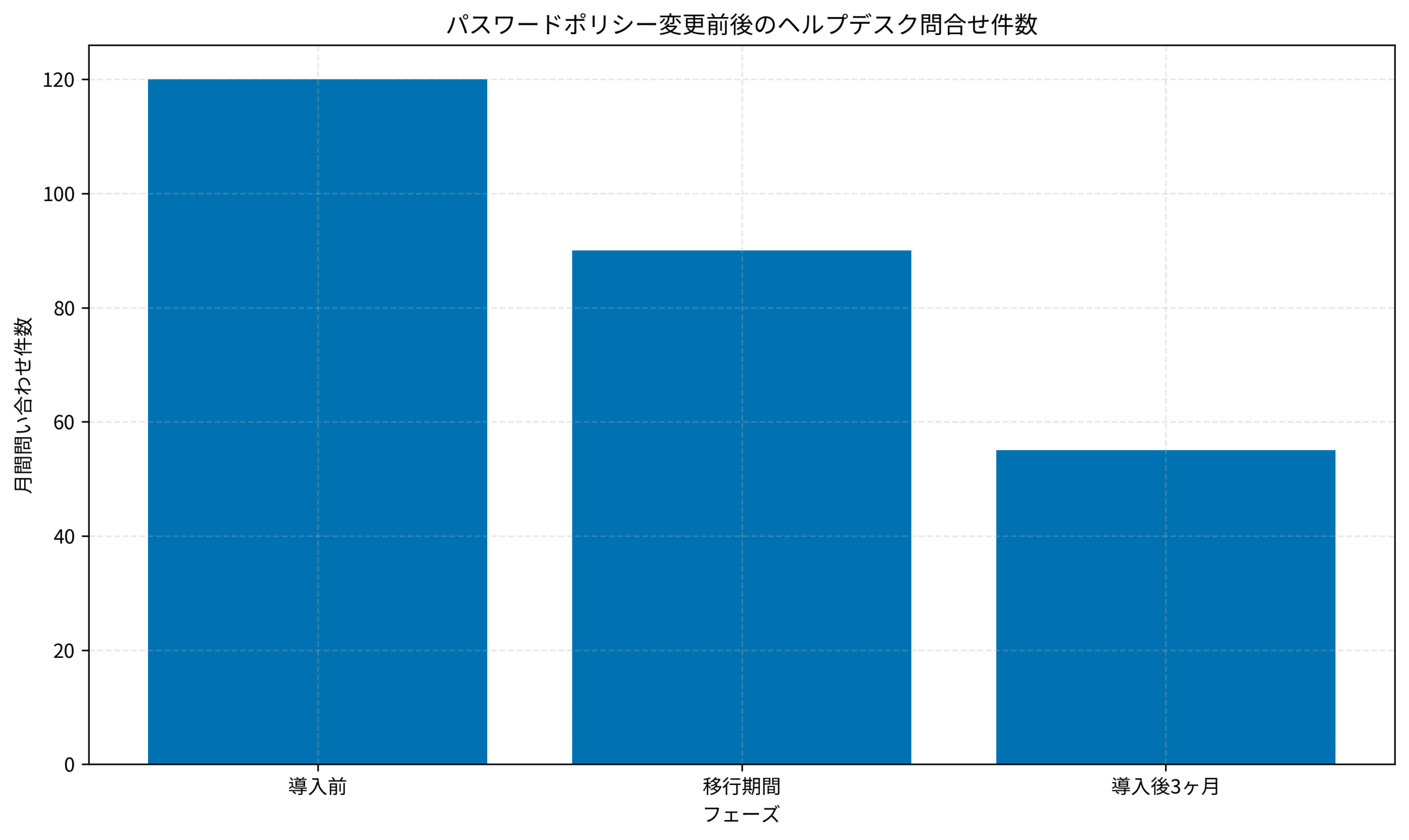

ヘルプデスクの問い合わせデータから現場負荷を数値化する

棚卸しと並行して行いたいのが、ヘルプデスクや情シス宛ての問い合わせログの分析です。「パスワードリセット依頼」「ロック解除依頼」「MFAトークン紛失」などの件数を月次で集計すると、ポリシー変更によってどれだけ問い合わせが減る余地があるかが見えてきます。

私が担当したプロジェクトでは、NIST準拠ポリシーへの移行前後で、ヘルプデスクの問い合わせ件数をトラッキングしました。特に、定期変更廃止とMFA導入のタイミングで問い合わせがどう変化するかに注目しました。

下のグラフは、実際に私のチームで測定した「パスワードポリシー変更前後のヘルプデスク問い合わせ件数」の変化イメージです。導入前は月120件だったパスワード関連の問い合わせが、移行期間を経て安定運用に入ると55件まで減少し、情シス・ヘルプデスクの工数が大きく削減できました。

NIST準拠の社内パスワード規程をどう書き換えるか

条文・運用・システム要件の3レイヤーに分けて翻訳する

NISTガイドラインをそのまま和訳しても、社内規程としては読みづらく、現場エンジニアが実装しづらい形になりがちです。私のチームでは、規程の書き換えを次の3レイヤーに分解して進めました。

- 条文レイヤー:経営層や監査部門も読む公式な社内規程

- 運用レイヤー:ヘルプデスク・情シス向けの標準手順書(SOP)

- システム要件レイヤー:開発チーム向けの非機能要件・設計指針

条文レイヤーでは「定期的なパスワード変更を要求しない」「パスワードの最小長は12文字以上とする」といった原則だけを簡潔に記載し、詳細な画面遷移や例外対応は運用レイヤーに逃がしました。ドキュメント構造の考え方はHTMLマニュアルの見出しタグ構造設計で紹介しているように、見出しレベルと読者ターゲットを揃えると読み手の混乱を防げます。

システム要件レイヤーでは、開発チームと一緒に「辞書攻撃チェックの実装パターン」「パスワードマネージャー利用を前提にしたUI」「MFA必須フローと例外パターン」などを整理しました。ここで作成した非機能要件は、そのままバックログのエピックやユーザーストーリーに変換できるよう、粒度と表現を調整しています。

MFAとパスワードレスを見据えた条文の書き方

もう1つのポイントは、「パスワードだけ」で完結する規程を書かないことです。数年後にはWebAuthnやFIDO2によるパスワードレス認証が前提になる可能性が高いため、私たちは最初から「パスワード+MFA」「パスワードレス」の両方を想定した条文にしておきました。

例えば、「社内システムへのアクセスは、多要素認証または同等以上の強度を持つ方式を必須とする」と定義しておけば、将来ハードウェアトークンやパスワードレスに移行しても条文を大きく書き換える必要がありません。具体的なハードウェアトークンの候補はYubiKey 5C NFC (セキュリティキー)のようなセキュリティキーを前提にしつつ、規程上は特定製品名に依存しない表現にすることで、ベンダーロックインを避けられます。

移行プロジェクトの進め方と現場運用の設計

段階的ロールアウトとパイロットチームの設計

パスワードポリシーの変更は、すべての社員とシステムに一気に適用すると高確率でトラブルになります。私のプロジェクトでは、以下の3ステップで段階的にロールアウトしました。

1. IT部門・セキュリティチーム・一部開発チームでのパイロット運用

2. 技術系部門への展開(開発、インフラ、データチームなど)

3. ビジネス部門・バックオフィス部門への全社展開

パイロットフェーズでは、「どのシステムでどんな不具合が出たか」「どのフローがユーザーにとって分かりづらかったか」を重点的に観察しました。特に、認証アプリのセットアップやバックアップコード管理のフローは、非エンジニアでも迷わず実行できるかを厳しくチェックしました。3カ月で改善!システム障害対応 実践ガイドのようなインシデント対応の観点も取り入れ、「認証系トラブルが発生したときに誰がどの順序で対応するか」を事前に決めておくと安心です。

ヘルプデスクと教育コンテンツをセットで設計する

ポリシー変更時に最も負荷が高まるのがヘルプデスクです。私たちは、ポリシー改定と同時にFAQ・マニュアル・社内勉強会をセットで用意しました。

- 社内ポータルに「パスワードポリシー変更特設ページ」を用意

- スクリーンショット付きの手順書と、3分程度のマイクロ動画を作成

- ログイン失敗が一定回数を超えたユーザーに、自動でヘルプページを案内

また、技術的な観点だけでなく、リモート開発環境やクラウドアクセスの観点も含めて説明するようにしました。リモート開発環境のセキュリティ設計についてはリモート開発環境セキュリティ実践ガイド – パスワードレス認証とVS Code Remote SSH構築フレームワークでも詳しく整理していますが、「開発環境でもNIST準拠の考え方を適用する」というメッセージを繰り返し伝えることで、エンジニアの納得感が高まりました。

まとめ

NISTパスワードガイドラインを社内規程に落とし込むとき、最も大変なのは「条文をどう書くか」ではなく、「現場エンジニアとヘルプデスクが毎日運用できる形にすること」です。

本記事で紹介したように、まずは現状運用の棚卸しとリスク可視化を行い、そのうえで条文・運用・システム要件の3レイヤーに分けてNISTの考え方を翻訳していくと、議論がスムーズに進みます。現場の負荷やヘルプデスクの問い合わせ件数を定量的に把握しながら進めれば、「単なるセキュリティ強化」ではなく「業務負荷の削減」という観点でも価値を説明できます。

また、MFAやパスワードレス認証を前提にした設計を最初から織り込んでおくことで、将来の認証基盤刷新に向けた布石にもなります。ゼロトラストの考え方やインシデント対応のベストプラクティスと組み合わせて設計すれば、パスワードポリシー単体ではなく、組織全体のセキュリティアーキテクチャとして語れるようになります。

あなたのチームでも、まずは小さなパイロットからで構いません。既存ポリシーを一度棚卸しし、「NISTの原則に照らすと何が過剰で、何が不足しているのか」を洗い出すところから始めてみてください。そのプロセス自体が、エンジニア・PjM・ヘルプデスク・経営層の認識を揃える良いきっかけになります。

そして最終的には、人が守れないルールではなく、現場が自然と守れるルールを目指して、少しずつ社内規程と運用フローをアップデートしていきましょう。