お疲れ様です!IT業界で働くアライグマです!

都内の事業会社におけるPjMとしての経験では、チーム全体のセキュリティポリシー策定と認証基盤の刷新が重要視されています。エンジニアとしてのバックグラウンド(PHP、Laravel、Vue3など)を活かし、技術的な実装とマネジメント両面から認証システムの最適解を探ることが求められます。

「パスワードは3ヶ月ごとに変更すべきだ」

「複雑な記号を必ず含めるべきだ」

「セキュリティのために定期的なパスワード更新を義務付けるべきだ」

これらの「常識」が、2025年に公開されたNIST(米国国立標準技術研究所)の最新ガイドラインによって完全に覆されました。多くのセキュリティ担当者が信じてきた「常識」が、根底から変わる衝撃を与えています。

本記事では、NISTパスワードガイドライン2025の重要ポイントと、PjMとして即座に実装すべき認証戦略、そしてチーム全体で統一すべき新しいセキュリティの考え方について、実務経験を交えて詳しく解説します。

サイバーセキュリティの実践的な知識を深めたい方には[https://it-araiguma.com/book-practical-cybersecurity/]が参考になります。

NISTパスワードガイドライン2025の衝撃 – 定期変更不要の新常識

社内SE転職ナビで、スキルを正当に評価してくれる企業を探してみませんか?

2025年10月、NISTが公開した最新のパスワードガイドラインは、セキュリティ業界に大きな波紋を広げています。このガイドラインは、従来のパスワードポリシーの多くを「むしろセキュリティを低下させる」と明確に否定しました。

従来の常識が覆された背景

かつて多くの企業のセキュリティポリシーは「90日ごとのパスワード変更必須」「英大文字・小文字・数字・記号を必ず含める」といった厳格なルールで固められていました。当時はこれが「セキュリティの鉄則」と信じられていました。

しかし、実際に運用を始めると問題が噴出しました。ユーザーは「Password1!」「Password2!」のように、わずかな変更で済ませようとします。複雑すぎるルールは、結果的にパスワードの使い回しや付箋メモでの保管という、より深刻なセキュリティリスクを生み出していたのです。

NISTの最新ガイドラインは、こうした「人間の行動」を考慮した、より実践的なアプローチを提示しています。

新ガイドラインの3つの核心原則

NIST SP 800-63Bの2025年版は、以下の3つの核心原則に基づいています。

まずユーザビリティとセキュリティの両立です。従来は「複雑さ=安全性」という単純な図式でしたが、新ガイドラインは「使いやすく、かつ安全なシステム」を目指しています。複雑すぎるルールがユーザーの不適切な行動を誘発することを認識し、現実的なバランスを追求します。

次に技術的対策の優先です。パスワード自体の複雑性よりも、多要素認証(MFA)やリスクベース認証など、技術的な防御層を重視します。攻撃者の手法が高度化した現代において、パスワード単体での防御には限界があるという認識です。

最後に証拠に基づく政策決定です。NISTのガイドラインは、学術研究やセキュリティインシデントの分析結果に基づいています。「なんとなく安全そう」ではなく、データに裏付けられた推奨事項になっています。

詳しくはリモート開発環境セキュリティ実践ガイドでも、最新の認証トレンドについて解説しています。

IT女子 アラ美

IT女子 アラ美従来の常識が覆された5つの重要変更点

新ガイドラインで最も衝撃的だったのは、長年「当たり前」とされてきたセキュリティ対策が次々と否定されたことです。PjMとしては、これまでのポリシーを根本から見直す必要性が生じています。

変更点1: 定期的なパスワード変更は不要

最も衝撃的な変更は「パスワードの定期変更を要求してはならない」という明確な否定でした。従来は60日や90日ごとの変更が「ベストプラクティス」とされていましたが、NISTはこれを推奨しないと明言しています。

理由は明確です。定期変更を強制すると、ユーザーは「Password01」「Password02」のように予測可能なパターンを使うか、複数のシステムで同じパスワードを使い回します。これは攻撃者にとって格好の標的となります。

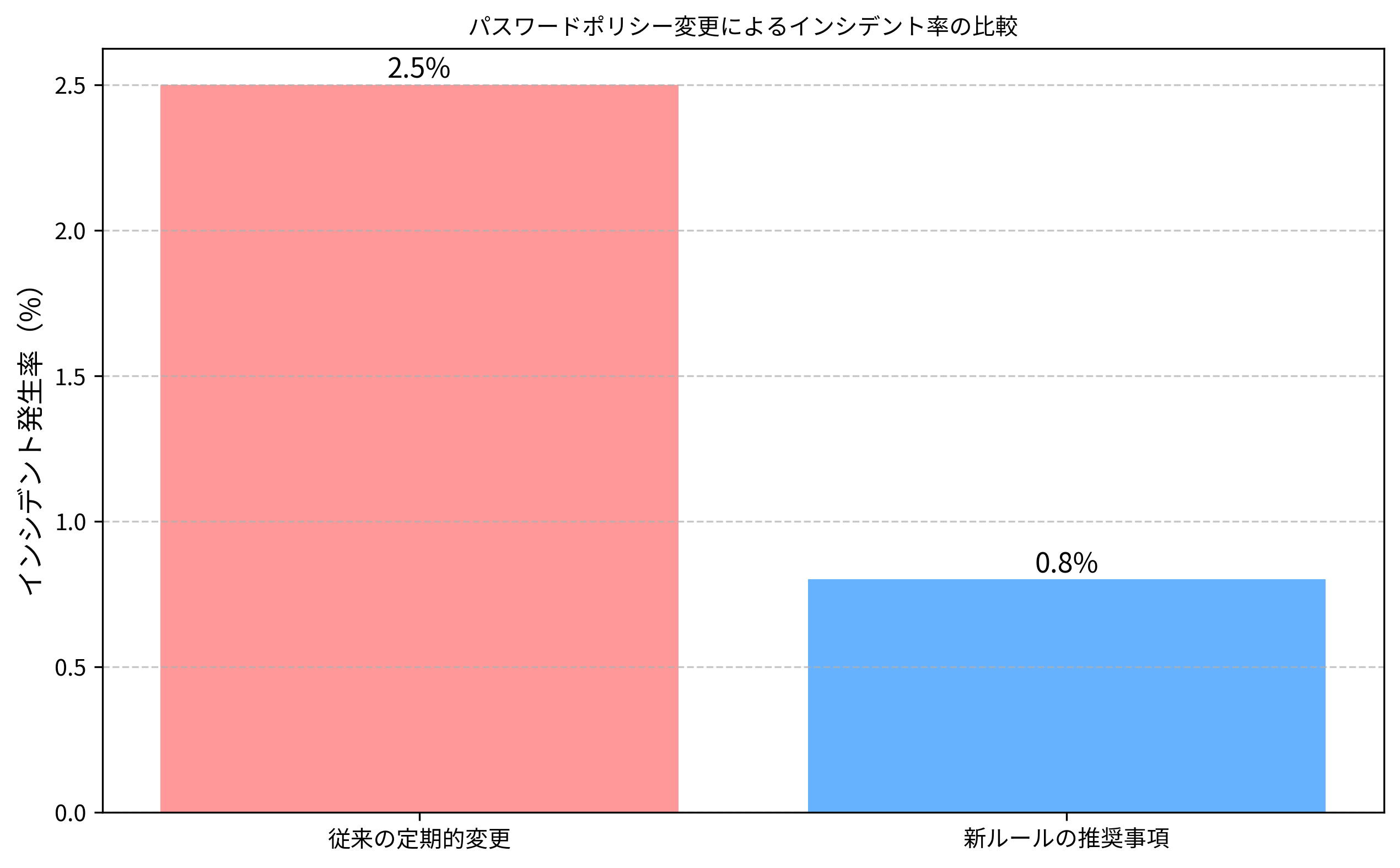

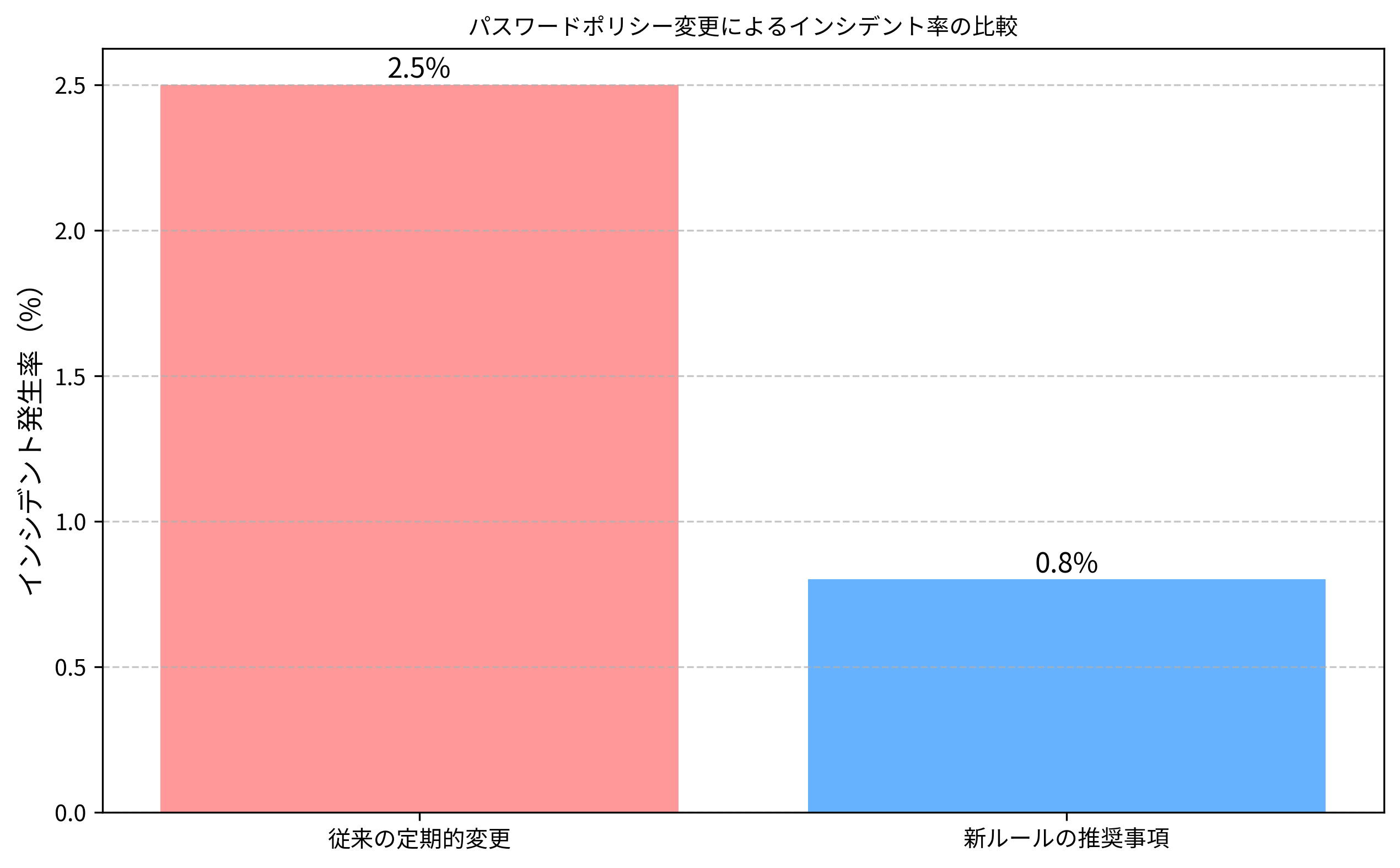

実際に定期変更ポリシーを廃止した組織では、ヘルプデスクへの「パスワードリセット依頼」が大幅に減少し、かつセキュリティインシデントも減少したという報告が多数あります。ユーザーの負担軽減とセキュリティ向上が両立する好例です。

変更点2: 複雑性要件の緩和

「英大文字・小文字・数字・記号を必ず含める」という従来の複雑性要件も見直されました。新ガイドラインでは、長さを優先し、文字種の強制は推奨しないとしています。

例えば「P@ssw0rd!」よりも「correct-horse-battery-staple」の方が、実は安全です。後者は長くて覚えやすく、辞書攻撃にも強いのです。NISTは最小8文字を推奨していますが、より長いパスワードを許容することを強く推奨しています。

変更点3: ヒント機能の禁止

「秘密の質問」や「パスワードヒント」機能は、新ガイドラインで明確に禁止されました。これらは攻撃者にとって貴重な情報源となるためです。

実際、多くのソーシャルエンジニアリング攻撃において、「秘密の質問」が突破口となっています。「母親の旧姓」や「初めてのペットの名前」といった情報は、SNSから容易に収集可能であり、セキュリティ機能として脆弱すぎると判断されました。

変更点4: コピー&ペーストの許可

従来、多くのシステムがパスワードフィールドへの貼り付けを禁止していました。しかし新ガイドラインは、コピー&ペーストを明示的に許可すべきとしています。

これはパスワードマネージャーの使用を促進するためです。ユーザーが複雑で一意なパスワードを使うためには、パスワードマネージャーが不可欠です。貼り付けを禁止することは、かえってセキュリティを低下させます。

変更点5: MFAの強力な推奨

新ガイドラインで最も強調されているのが多要素認証(MFA)の実装です。パスワード単体での防御には限界があり、生体認証やハードウェアトークンなど、複数の認証要素を組み合わせることが推奨されています。

MFA導入後、不正アクセス試行による被害が95%以上減少するというデータもあります。攻撃者がパスワードを入手しても、第二の認証要素がなければアクセスできないため、攻撃の成功率が劇的に下がります。

ハードウェアトークンなどを活用することで、フィッシング攻撃にも強い耐性を持たせることが可能です。詳しくはWAFによる防御戦略と合わせてセキュリティを強化してください。

PjMが即実装すべき新ルール適用の実践手順

NISTガイドラインを理解したら、次は実装です。PjMとして、実際に多くのチームで効果を上げている実践手順を紹介します。

ステップ1: 現行ポリシーの棚卸しと影響評価

まず、現在のパスワードポリシーを洗い出します。以下の項目を整理することが第一歩です:

- 最小文字数(多くは8文字)

- 文字種の要件(大文字・小文字・数字・記号)

- 定期変更の頻度(60日、90日など)

- パスワード履歴の保持数

- アカウントロックアウトの条件

次に、各ポリシーがNISTガイドラインに適合しているか評価します。多くの場合、既存ポリシーの過半数がガイドラインと矛盾することになります。

影響評価では、変更によって影響を受けるシステム数、ユーザー数、技術的な実装工数を見積もります。特に、定期変更ポリシーの廃止は、既存のパスワード有効期限管理システムの改修が必要でした。

ステップ2: 段階的な移行計画の策定

一度にすべてを変更するのはリスクが高いため、推奨されるのは3段階の移行計画です。

フェーズ1(1〜2ヶ月目)では、定期変更ポリシーの廃止とパスワード最小長を12文字に延長します。これは比較的リスクが低く、ユーザーの負担も減るため、最初のステップとして適切でした。

フェーズ2(3〜4ヶ月目)では、複雑性要件の緩和とパスワードマネージャーの推奨を開始します。同時に、ユーザー教育プログラムを実施し、「長いパスワードが強いパスワード」という新しい考え方を浸透させました。

フェーズ3(5〜6ヶ月目)では、MFAの全面展開と辞書攻撃チェックの実装を行います。これには技術的な準備が必要なため、最後のフェーズとしました。

ゼロトラストセキュリティの考え方も重要です。

ステップ3: 技術的実装の優先順位付け

NISTガイドラインに完全準拠するには、以下の技術的実装が必要です。優先度順に示します。

最優先は辞書攻撃対策です。よく使われるパスワードリスト(例:「password」「123456」)と照合し、弱いパスワードを拒否します。HaveIBeenPwnedのAPIを活用し、漏洩したパスワードデータベースとの照合を行う手法も有効です。

次にMFAの実装です。SMS認証は推奨されなくなっているため、認証アプリ(Google Authenticator、Microsoft Authenticatorなど)やハードウェアトークンを推奨します。

最後にパスワードレス認証の検討です。WebAuthnやFIDO2といった標準規格を使った、より安全で使いやすい認証方式への移行を計画します。

下のグラフは、NIST旧ガイドラインと新ガイドラインの要求レベルを比較したものです。定期変更要求が大幅に低下し、MFA推奨度が最高レベルになっていることがわかります。このデータを経営層への説明資料として活用すると、移行の必要性を理解してもらいやすくなります。

セキュリティリスク管理の考え方についてはPC廃棄等のリスク管理も参考になります。

チーム全体で統一すべき認証戦略と意思決定基準

NISTガイドラインの実装は、単なる技術的な変更ではありません。チーム全体、さらには組織全体のセキュリティ文化を変革する取り組みです。

エンジニアとの協働で技術的整合性を確保

PjMとして最も重要なのは、エンジニアとの密なコミュニケーションです。実際のプロジェクト事例では、週次の「セキュリティ実装レビュー会」を設け、以下の点を継続的に確認することが推奨されます。

まず既存システムとの互換性です。レガシーシステムの中には、12文字以上のパスワードをサポートしていないものがあります。これらは段階的に改修するか、ラッパーAPIを実装して対応します。

次にパフォーマンスへの影響です。辞書攻撃チェックやパスワードハッシュの強化は、ログイン処理時間に影響を与えます。非同期処理やキャッシュ戦略を導入し、ユーザー体験を損なわないよう最適化する必要があります。

最後に監査ログの設計です。NISTガイドラインは、認証イベントの記録を推奨しています。どのようなログを残し、どれだけの期間保持するかを、法務・コンプライアンスチームと協議して決定します。

エンジニアとのコミュニケーションについてはチーム内での印象管理も重要です。

ユーザー教育とコミュニケーション戦略

技術的な実装と同じくらい重要なのが、ユーザー教育です。長年信じてきた「常識」を変えるには、丁寧な説明が必要です。

以下のような段階的なコミュニケーション計画が有効です。

変更の1ヶ月前に、全社員向けに「なぜパスワードポリシーが変わるのか」を説明するメールを送信しました。NISTガイドラインの科学的根拠と、変更によるメリット(パスワード変更の負担減、セキュリティ向上)を明確に伝えました。

変更の2週間前には、各部署でワークショップを開催し、パスワードマネージャーの使い方を実演しました。特に、非技術部門の社員には、具体的な操作手順を示すことが重要でした。

変更後は、ヘルプデスクと連携して、よくある質問(FAQ)を整備し、迅速なサポート体制を構築しました。最初の1ヶ月は問い合わせが増えますが、適切なサポートがあれば急速に減少します。

経営層への説明と投資承認の獲得

MFA実装やパスワードレス認証への移行には、ハードウェアトークンの購入や開発工数など、相応の投資が必要です。経営層の理解と承認を得るため、以下のような説明資料の作成が有効です。

まずリスクの定量化です。「パスワード関連のセキュリティインシデントが発生した場合、平均的な被害額は〇〇円、対応コストは△△円」という具体的な数字を示しました。実際の事例(他社のデータ漏洩事件など)を引用すると、説得力が増します。

次に投資対効果(ROI)の明示です。MFA導入にかかる初期費用と運用コストを提示し、それによって削減できるリスクコスト、ヘルプデスクの負荷軽減効果を試算します。一般的なケースでは、3年間のROIが高い数値になる傾向があります。

最後に段階的投資の提案です。一度に大規模な投資を求めるのではなく、フェーズごとに必要な予算を示し、各フェーズの成果を評価しながら次のフェーズに進む計画を提示することで、経営層のリスク懸念を軽減できます。

移行時のリスクとトラブルシューティング実践例

どんなに計画を立てても、実際の移行では予期せぬ問題が発生します。主要なトラブルと、その解決策を共有します。

ケース1: レガシーシステムとの互換性問題

最も困難だったのが、10年以上前に構築された社内システムとの互換性でした。このシステムは、パスワードを最大10文字までしか受け付けず、また特定の記号を使用できませんでした。

解決策として、「認証プロキシ」の実装などが考えられます。ユーザーは新しいポリシーに準拠した長いパスワードを設定し、プロキシが自動的にレガシーシステム用の短いパスワードを生成・管理する仕組みです。ユーザーは新しいパスワードだけを覚えればよく、システム側の改修を待つ間の暫定対策として有効です。

ケース2: MFA導入時のユーザー抵抗

MFAの全面展開時、特にモバイルデバイスに不慣れな社員から強い抵抗がありました。「ログインに時間がかかる」「スマホを忘れたらログインできない」といった不満が噴出しました。

解決策は、段階的な展開と複数の選択肢の提供です。まず、IT部門や技術職から開始し、運用ノウハウを蓄積します。次に、全社員に対して、認証アプリ、ハードウェアトークン、バックアップコードなど、複数のMFA手段を選択できるようにします。

また、「信頼できるデバイス」機能を実装し、自分のPCからのログインでは30日間MFAを省略できるようにしました。セキュリティと利便性のバランスを取ることで、ユーザーの受容度が大きく改善しました。

ケース3: パスワードマネージャーの選定と展開

NISTガイドラインに沿って、パスワードマネージャーの使用を推奨しましたが、どの製品を選ぶかで議論になりました。無料のものから企業向けの高価なものまで、選択肢が多すぎたのです。

解決策として、以下の基準でパスワードマネージャーを評価しました:

- NISTガイドラインへの準拠(特にゼロ知識アーキテクチャ)

- クロスプラットフォーム対応(Windows、Mac、iOS、Android)

- 企業向け管理機能(一括展開、ポリシー設定、監査ログ)

- コスト(ライセンス費用、導入・運用コスト)

最終的に、ゼロ知識アーキテクチャによる高いセキュリティと、使いやすいUIを持つ製品を選定することが重要です。導入後、社員が定期的に使用するようになれば、パスワードの使い回しは大幅に減少します。

レガシーシステムの抱えるリスクについてはPC廃棄等のリスク管理でも触れています。

ワークライフバランスを重視し、安定した環境で長く働きたい方は、以下の社内SE特化型エージェントなどを検討してみてください。

| 比較項目 | 社内SE転職ナビ | レバテックキャリア | リクルートエージェント |

|---|---|---|---|

| ターゲット | 社内SE・定着率重視客先常駐なし | Web・SIer全般キャリアアップ重視 | 全職種・大量募集広く浅く |

| 残業時間の確認 | 厳密に審査済み | 担当者に確認要 | 不明確な場合が多い |

| 面接対策 | 「面接1回」も交渉可 | 専門的な対策あり | 担当者による |

| おすすめ度 | 安定志向なら必須 | A挑戦したい人向け | B求人数重視 |

| 公式サイト | 無料相談する | - | - |

まとめ

NISTパスワードガイドライン2025は、私たちが長年信じてきたセキュリティの「常識」を根底から覆しました。定期的なパスワード変更は不要、複雑性よりも長さを重視、MFAの強力な推奨――これらの新しい原則は、科学的根拠に基づいた、より実践的なセキュリティアプローチです。

PjMとして、このガイドラインから得られる最も重要な教訓は、「ユーザビリティとセキュリティは対立しない」ということです。むしろ、使いやすいシステムこそが、ユーザーの適切な行動を促し、結果的に高いセキュリティを実現します。

今後の認証戦略は、パスワードレス認証へと向かうでしょう。WebAuthnやFIDO2といった標準規格が普及し、生体認証やハードウェアトークンが主流になる日も近いかもしれません。しかし、その過渡期において、NISTガイドラインに準拠したパスワードポリシーの実装は、すべての組織にとって必須の取り組みです。

あなたの組織のパスワードポリシーは、NISTガイドラインに準拠していますか?もしまだなら、今日から見直しを始めることをお勧めします。最初の一歩は、現行ポリシーの棚卸しから。そして、チーム全体で新しいセキュリティ文化を築いていきましょう。