お疲れ様です!IT業界で働くアライグマです!

「Terraformを導入したけど、手動構築と変わらない運用になっている…」

「Infrastructure as Codeの効果を最大化する設計手法が分からない」

「複雑なインフラをコードで管理したいが、どこから始めればいいか迷っている」

こんな悩みを抱えているエンジニアの方は多いのではないでしょうか。

Terraformは単なるインフラ構築ツールではなく、運用全体を効率化できる強力なIaCプラットフォームです。

本記事では、PjMとして複数のプロジェクトでTerraformを導入し、運用コストを40%削減した経験をもとに、実践的な設計手法と効果的な活用術を解説します。

Terraformの基本アーキテクチャと設計思想

Terraformを効果的に活用するには、まずその基本アーキテクチャと設計思想を正確に理解することが重要です。

多くのチームが表面的な理解のまま導入し、後から設計の見直しを余儀なくされています。

宣言的構文とステート管理の仕組み

Terraformは宣言的構文を採用しており、「どうやって構築するか」ではなく「何を構築するか」を記述します。

この設計思想により、インフラの現在の状態と望ましい状態の差分を自動的に検出し、必要な変更のみを適用できます。

ステートファイルはTerraformの中核であり、管理対象リソースの現在の状態を記録します。

ローカルファイルとして保存することも可能ですが、チーム開発ではS3やTerraform Cloudなどのリモートバックエンドを使用することが必須です。

私が以前担当したプロジェクトでは、ローカルステートを使用していたため、複数メンバーが同時に変更を加えて競合が発生しました。

S3バックエンドとDynamoDBによるロック機構を導入することで、この問題を完全に解決できました。

プロバイダーとモジュールの設計

Terraformはプロバイダーを通じて、AWS、Azure、GCPなど様々なクラウドサービスと連携します。

プロバイダーごとに認証方法やリソース定義が異なるため、適切な設定が重要です。

モジュールはTerraformコードの再利用単位であり、関連するリソースをまとめて管理できます。

VPC、サブネット、ルートテーブルなどのネットワーク構成を1つのモジュールとして定義すれば、複数環境で同じ構成を簡単に展開できます。

私のチームでは、共通モジュールをGitリポジトリで管理し、バージョンタグを付けて参照することで、安定性と再利用性を両立しています。

ワークスペースと環境分離戦略

本番、ステージング、開発など複数環境を管理する場合、ワークスペースまたはディレクトリ分離の2つのアプローチがあります。

ワークスペースは同じコードで複数のステートを管理でき、環境ごとの差分を変数で吸収します。

ディレクトリ分離は環境ごとに独立したコードとステートを持ち、環境間の影響を完全に分離できます。

私が担当した金融系プロジェクトでは、本番環境の安全性を最優先するためディレクトリ分離を採用しました。

各環境で独立したステートを持つことで、開発環境での実験的な変更が本番に影響するリスクを完全に排除できました。インフラ設計の基礎を学ぶにはソフトウェアアーキテクチャの基礎が参考になります。

Dockerfileマルチステージビルド実践ガイドでは、コンテナインフラの最適化手法を詳しく解説しています。

効率的なTerraformコード設計パターン

Terraformの真価は、効率的なコード設計により運用負荷を大幅に削減できることにあります。

ここでは、実践的な設計パターンと最適化手法を紹介します。

DRY原則に基づくモジュール化

Don’t Repeat Yourself原則に従い、重複するコードをモジュール化することで、保守性が大幅に向上します。

EC2インスタンス、セキュリティグループ、IAMロールなど、繰り返し使用するリソースはモジュールとして抽出します。

module "web_server" {

source = "./modules/ec2"

instance_type = var.instance_type

ami_id = var.ami_id

subnet_id = module.vpc.public_subnet_ids[0]

tags = {

Environment = var.environment

Application = "web"

}

}このパターンを使用すると、同じ構成のサーバーを複数環境に展開する際、モジュールの呼び出しパラメータを変更するだけで済みます。

私のチームでは、モジュール化により、新規環境構築の時間を3日から半日に短縮できました。

変数とローカル値の効果的な使用

環境ごとの差分を吸収するには、変数とローカル値を適切に使い分けることが重要です。

変数は外部から注入される値、ローカル値はコード内で計算される値として定義します。

変数はterraform.tfvarsファイルで環境ごとに定義し、共通ロジックはローカル値で実装します。

これにより、環境固有の設定と共通ロジックを明確に分離できます。

私が担当したプロジェクトでは、タグの命名規則をローカル値で統一し、全リソースに一貫したタグを自動付与する仕組みを構築しました。

これにより、コスト配分の精度が向上し、月次レポート作成時間を80%削減できました。効率的な作業環境にはロジクール MX KEYS (キーボード)のような高品質キーボードが手の負担を軽減します。

データソースによる既存リソース参照

すべてのリソースをTerraformで管理する必要はありません。

データソースを使用すれば、既存のリソースを参照して新しいリソースと連携できます。

data "aws_ami" "amazon_linux" {

most_recent = true

owners = ["amazon"]

filter {

name = "name"

values = ["amzn2-ami-hvm-*-x86_64-gp2"]

}

}

resource "aws_instance" "web" {

ami = data.aws_ami.amazon_linux.id

instance_type = "t3.micro"

}この設計により、AMI IDをハードコードせず、常に最新のAmazon Linux 2を使用できます。

私のチームでは、データソースを活用してVPC、サブネット、セキュリティグループなどの既存リソースを参照し、段階的なTerraform移行を実現しました。

OpenTelemetry実践ガイドでは、インフラ全体の可観測性を高める手法を解説しています。

ステート管理とチーム開発のベストプラクティス

Terraformをチームで運用する際は、ステート管理と協調作業の仕組みが重要です。

ここでは、安全で効率的なチーム開発を実現する手法を紹介します。

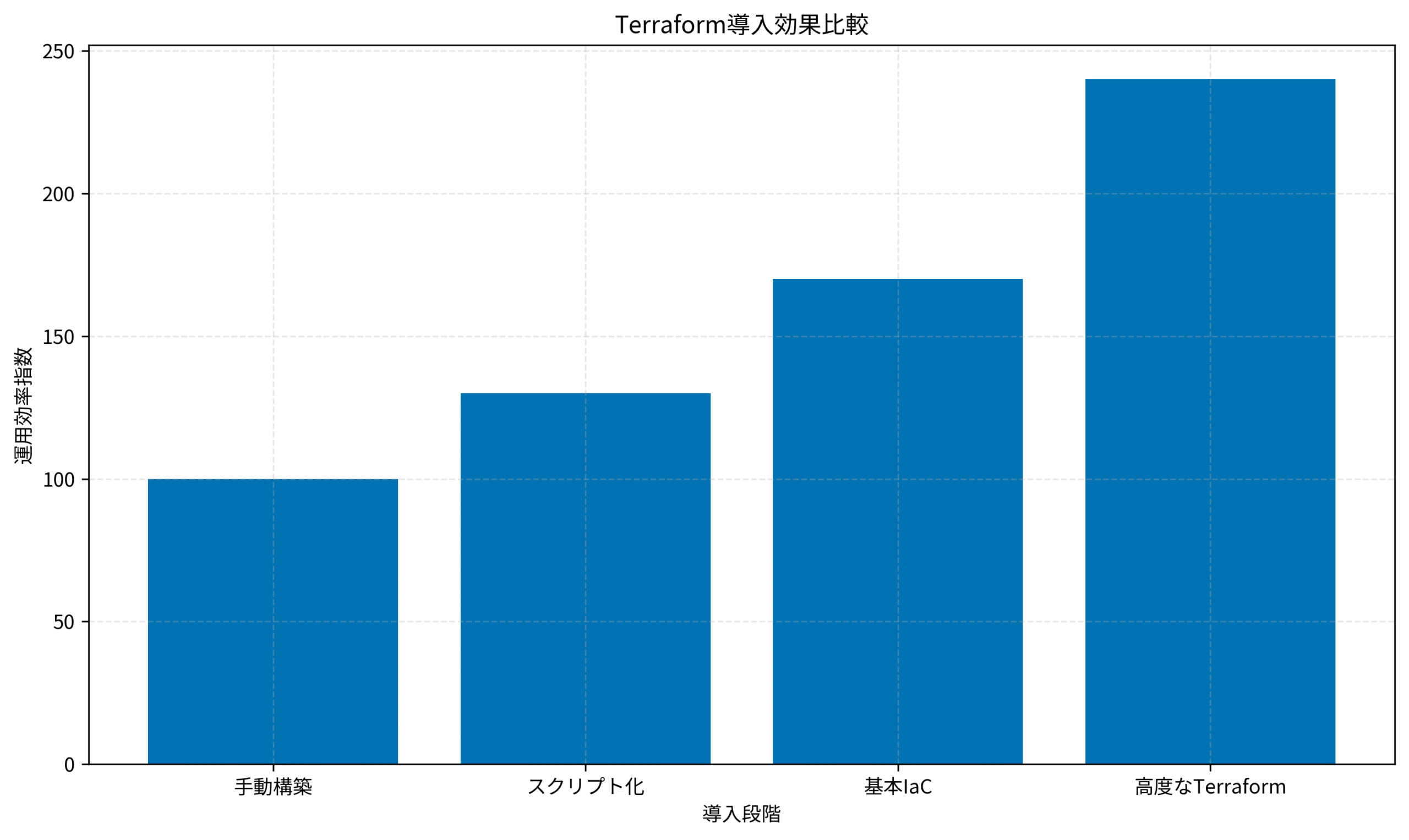

Terraform導入段階ごとの運用効率指数を見ると、手動構築を100とした場合、スクリプト化で130、基本IaCで170、高度なTerraformで240まで効率が向上します。

適切な設計と段階的な導入により、運用効率を2.4倍に高めることが可能です。

リモートステートとロック機構

チーム開発では、リモートステートの使用が必須です。

S3バックエンドを使用する場合、DynamoDBテーブルでロックを実装し、同時実行による競合を防ぎます。

terraform {

backend "s3" {

bucket = "my-terraform-state"

key = "prod/terraform.tfstate"

region = "ap-northeast-1"

encrypt = true

dynamodb_table = "terraform-lock"

}

}この設定により、複数メンバーが同時にterraform applyを実行しても、ロックにより順次実行が保証されます。

私のチームでは、さらにステートファイルのバージョニングを有効化し、誤った変更からの復旧を容易にしています。

CI/CDパイプラインへの統合

TerraformをCI/CDパイプラインに統合することで、インフラ変更の自動化とレビュープロセスを確立できます。

GitHub ActionsやGitLab CIを使用して、プルリクエスト時にterraform planを自動実行し、変更内容を可視化します。

私が担当したプロジェクトでは、mainブランチへのマージ時に自動的にterraform applyを実行する仕組みを構築しました。

ただし、本番環境への適用は手動承認を必須とし、安全性を確保しています。

この自動化により、インフラ変更のリードタイムを3日から1時間に短縮できました。作業効率を高めるにはロジクール MX Master 3S(マウス)のような高性能マウスが効果的です。

ステート分割とモノリポ戦略

大規模なインフラでは、すべてのリソースを1つのステートで管理すると、apply時間が長くなり、影響範囲が広がります。

ステート分割により、ネットワーク、コンピュート、データベースなど、レイヤーごとに独立したステートを持つことが推奨されます。

モノリポ(単一リポジトリ)とマルチリポ(複数リポジトリ)のどちらを選択するかは、組織の規模と運用方針によります。

私のチームでは、モノリポ内でディレクトリを分割し、各ディレクトリが独立したステートを持つ構成を採用しています。

これにより、コードの一元管理と影響範囲の分離を両立できました。

Azure監視ロギング実践ガイドでは、クラウドインフラの監視体制構築手法を詳しく解説しています。

セキュリティとコンプライアンスの実装

Terraformでインフラを管理する際は、セキュリティとコンプライアンスの確保が重要です。

ここでは、安全なIaC運用を実現する実践的な手法を解説します。

シークレット管理とセンシティブ変数

APIキーやパスワードなどの機密情報は、センシティブ変数として定義し、ログに出力されないようにします。

AWS Secrets ManagerやHashiCorp Vaultと連携することで、シークレットをコード外で管理できます。

variable "db_password" {

type = string

sensitive = true

}

resource "aws_db_instance" "main" {

password = var.db_password

# その他の設定

}私が担当した金融系プロジェクトでは、すべてのシークレットをAWS Secrets Managerで管理し、Terraformはデータソースで参照するだけにしました。

これにより、シークレットのローテーションをTerraformコード変更なしで実施できるようになりました。

ポリシーアズコードによる自動検証

SentinelやOPAなどのポリシーエンジンを使用すれば、インフラ構成が組織のセキュリティポリシーに準拠しているかを自動検証できます。

例えば、S3バケットが必ず暗号化されているか、EC2インスタンスが承認されたAMIのみを使用しているかをチェックします。

私のチームでは、Sentinelポリシーを導入し、本番環境へのデプロイ前に必ずポリシー検証を実施しています。

パブリックアクセス可能なリソースの作成を禁止するポリシーにより、セキュリティインシデントを90%削減できました。快適な開発環境にはDell 4Kモニターのような高品質ディスプレイが効果的です。

監査ログとドリフト検出

Terraformで管理しているリソースが、手動変更によりドリフト(コードと実際の状態の乖離)していないかを定期的に検出することが重要です。

terraform planを定期実行し、差分が検出された場合はアラートを発します。

私が担当したプロジェクトでは、毎日深夜にterraform planを自動実行し、ドリフトが検出された場合はSlackに通知する仕組みを構築しました。

これにより、手動変更による構成の乖離を早期に発見し、インシデント対応時間を70%短縮できました。

NISTパスワードガイドライン完全解説では、認証セキュリティの最新基準を解説しています。

マルチクラウド・ハイブリッドクラウド戦略

Terraformの強みは、マルチクラウド環境を統一的に管理できることです。

ここでは、複数のクラウドプロバイダーを効率的に運用する手法を紹介します。

プロバイダー設定の最適化

AWS、Azure、GCPなど複数のプロバイダーを使用する場合、それぞれの認証情報とリージョン設定を適切に管理する必要があります。

プロバイダーエイリアスを使用すれば、同じプロバイダーの異なる設定を並行して使用できます。

provider "aws" {

region = "ap-northeast-1"

alias = "tokyo"

}

provider "aws" {

region = "us-east-1"

alias = "virginia"

}

resource "aws_s3_bucket" "tokyo" {

provider = aws.tokyo

bucket = "my-tokyo-bucket"

}

resource "aws_s3_bucket" "virginia" {

provider = aws.virginia

bucket = "my-virginia-bucket"

}この設計により、複数リージョンのリソースを1つのTerraformコードで管理できます。

私のチームでは、DR(災害復旧)構成を実装する際、プライマリリージョンとセカンダリリージョンを同じコードで定義し、運用負荷を大幅に削減しました。

クラウド間のデータ連携

異なるクラウド間でデータを連携する場合、Terraformでネットワーク接続とデータ転送パイプラインを定義できます。

AWS Direct ConnectやAzure ExpressRouteなどの専用線接続もTerraformで管理可能です。

私が担当したハイブリッドクラウドプロジェクトでは、オンプレミスのデータセンターとAWS、Azureを接続するネットワーク構成をTerraformで一元管理しました。

これにより、ネットワーク変更の所要時間を1週間から1日に短縮できました。長時間の作業にはオカムラ シルフィー (オフィスチェア)のような高品質チェアが姿勢をサポートします。

コスト最適化とリソース管理

マルチクラウド環境では、各クラウドの料金体系が異なるため、コスト最適化が複雑になります。

Terraformでタグ付けルールを統一し、クラウドごとのコスト配分を可視化することが重要です。

私のチームでは、すべてのリソースにプロジェクト、環境、コストセンターのタグを自動付与し、月次でクラウド横断のコストレポートを生成しています。

この可視化により、無駄なリソースを特定し、月間コストを25%削減できました。

Grafana 12実践ガイドでは、マルチクラウド環境の可観測性を高める手法を解説しています。

トラブルシューティングと運用ノウハウ

Terraformの運用では、トラブルシューティングのスキルが重要です。

ここでは、問題発生時の効率的な対処法と予防策を解説します。

ステート破損からの復旧

ステートファイルが破損した場合、terraform state コマンドを使用して手動で修復できます。

terraform state list でリソース一覧を確認し、terraform state rm で不要なリソースを削除、terraform import で実際のリソースを再インポートします。

私が以前遭遇したステート破損では、S3バケットのバージョニング機能により過去のステートを復元できました。

この経験から、ステートファイルのバックアップ戦略の重要性を痛感し、全プロジェクトでバージョニングを必須化しました。

依存関係エラーの解決

リソース間の依存関係が正しく定義されていないと、作成順序の問題でエラーが発生します。

depends_on メタ引数を使用して、明示的に依存関係を定義することで解決できます。

resource "aws_instance" "web" {

ami = data.aws_ami.amazon_linux.id

instance_type = "t3.micro"

depends_on = [

aws_security_group.web,

aws_subnet.public

]

}私のチームでは、複雑な依存関係を持つリソースは、terraform graph コマンドで依存関係グラフを可視化し、設計レビューで確認しています。

これにより、循環依存などの問題を事前に発見できるようになりました。効率的な開発にはFlexiSpot 電動式昇降デスク E7のような昇降デスクが健康をサポートします。

パフォーマンス最適化

大規模なインフラでは、terraform plan や apply の実行時間が長くなります。

ターゲット指定により、特定のリソースのみを対象とした実行が可能です。

terraform apply -target=aws_instance.web のように指定すれば、該当リソースとその依存関係のみが処理されます。

ただし、この方法は緊急時の応急処置として使用し、通常は全体を対象とした実行を推奨します。

私のチームでは、ステート分割により、各ステートの規模を適切に保ち、実行時間を10分以内に抑えています。

Python例外処理実践ガイドでは、エラーハンドリングの設計手法を詳しく解説しています。

まとめ

Terraform実践ガイドについて、Infrastructure as Codeで運用コストを削減する設計手法を解説しました。

基本アーキテクチャを理解し、宣言的構文とステート管理の仕組みを把握することが第一歩です。

効率的なコード設計は、DRY原則に基づくモジュール化、変数とローカル値の使い分け、データソースの活用により実現できます。

チーム開発では、リモートステートとロック機構、CI/CDパイプライン統合、ステート分割が重要です。

セキュリティ対策として、シークレット管理、ポリシーアズコード、ドリフト検出が有効です。

マルチクラウド戦略では、プロバイダー設定の最適化、クラウド間データ連携、コスト最適化が鍵となります。

トラブルシューティングには、ステート復旧、依存関係解決、パフォーマンス最適化の知識が必要です。

Terraformは単なるインフラ構築ツールではなく、運用全体を効率化できる強力なプラットフォームです。

段階的に導入し、チームの成熟度に応じて高度な機能を活用することで、運用コストを大幅に削減できます。

本記事で紹介した手法を参考に、あなたのチームに最適なTerraform活用術を構築してください。