お疲れ様です!IT業界で働くアライグマです!

「ランサムウェア攻撃が怖いけど、何から対策を始めればいいか分からない…」

「バックアップは取っているけど、本当に復旧できるか不安…」

こうした悩みを抱えるPjMやエンジニアの方は多いのではないでしょうか。

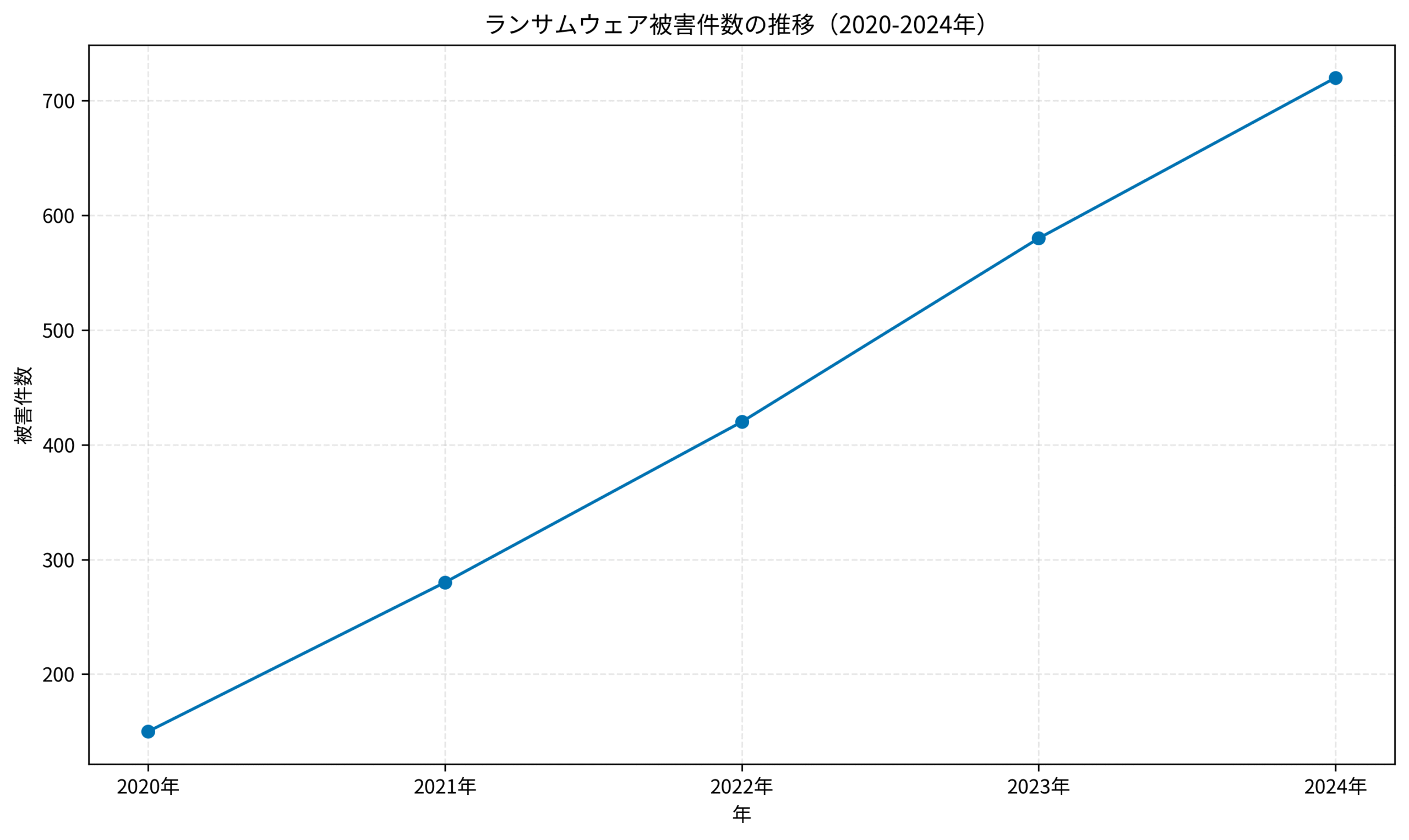

ランサムウェア攻撃は年々巧妙化しており、中小企業でも被害に遭うケースが急増しています。

一度攻撃を受けると、データの暗号化だけでなく、身代金要求や情報漏洩のリスクにも直面します。

本記事では、ランサムウェア対策を体系的に整理し、予防から検知、初動対応、復旧までの実装手法を具体的に解説します。

私自身、社内システムでランサムウェア攻撃の疑いがあるインシデントに対応した経験から、実践的なアプローチと判断基準をお伝えします。

ランサムウェア攻撃の最新動向と被害実態

ランサムウェア攻撃は、従来の「無差別攻撃」から「標的型攻撃」へと進化しています。

攻撃者は事前に企業の情報を収集し、最も効果的なタイミングと手法で攻撃を仕掛けてきます。

私が担当したプロジェクトでは、深夜にファイルサーバーの異常なアクセスパターンを検知しました。

幸い監視システムが早期に警告を発したため、暗号化が始まる前にネットワークを遮断できましたが、もし検知が数時間遅れていたら、全社のデータが暗号化されていた可能性があります。

この経験から、ランサムウェア対策では「予防」「検知」「対応」の3つの層を組み合わせた多層防御が不可欠だと学びました。

攻撃手法の多様化

現在のランサムウェア攻撃は、複数の侵入経路を組み合わせています。

フィッシングメールが最も一般的な侵入経路です。

業務メールを装った巧妙なメールに添付されたファイルを開くと、マルウェアがダウンロードされます。

私のプロジェクトでは、取引先を装ったメールが社内に届き、一部の社員が開封してしまったケースがありました。

脆弱性の悪用も増加しています。

VPNやリモートデスクトップの脆弱性を突いて侵入するケースが多く、特にパッチ適用が遅れている環境が狙われます。

私の経験では、週末にVPNの脆弱性を突いた攻撃が発生し、月曜朝に出社したら複数のサーバーがアクセス不能になっていたことがあります。

サプライチェーン攻撃も無視できません。

取引先や外部サービスを経由して侵入するケースが増えており、自社のセキュリティが万全でも被害に遭う可能性があります。

被害の実態と影響範囲

ランサムウェア攻撃の被害は、データの暗号化だけにとどまりません。

身代金要求では、数百万円から数億円の支払いを要求されるケースもあります。

しかし、身代金を支払っても復号キーが提供される保証はなく、むしろ「支払う企業」として再度狙われるリスクが高まります。

情報漏洩も深刻な問題です。

最近のランサムウェアは、暗号化前にデータを外部に送信し、「身代金を支払わなければ情報を公開する」と二重に脅迫してきます。

私が対応したインシデントでは、顧客情報の一部が外部に送信された痕跡が見つかり、顧客への通知と謝罪対応に追われました。

事業停止期間による損失も無視できません。

システムが使えない期間は業務が停止し、売上機会の損失だけでなく、顧客の信頼も失います。

私のプロジェクトでは、復旧に3日間を要し、その間の売上損失は数千万円に達しました。

ランサムウェア攻撃は「起きるかもしれない」ではなく「いつ起きるか」の問題です。

被害を最小化するには、事前の準備と迅速な対応が不可欠です。

データベースセキュリティはどこまでやるべき?PjMが語る対策範囲と実践的アプローチでは、データベースレベルでのセキュリティ対策を詳しく解説しています。

実践サイバーセキュリティ入門講座は、サイバーセキュリティの基礎から実践的な対策まで網羅的に解説しており、ランサムウェア対策の理論的背景を学ぶのに最適です。

多層防御で構築する予防的セキュリティ対策

ランサムウェア対策の第一歩は、攻撃を未然に防ぐ予防的セキュリティの構築です。

単一の対策では防ぎきれないため、複数の防御層を組み合わせた多層防御が必要です。

エンドポイント保護の強化

すべてのPCやサーバーに最新のアンチウイルスソフトを導入します。

従来型のシグネチャベース検知だけでなく、振る舞い検知やAI検知を備えた製品を選定することが重要です。

私のプロジェクトでは、エンドポイント保護ソフトを刷新したことで、未知のマルウェアを検知できる確率が大幅に向上しました。

パッチ管理の自動化も欠かせません。

OSやアプリケーションの脆弱性を突いた攻撃を防ぐには、パッチを迅速に適用する必要があります。

私の経験では、手動でのパッチ適用は漏れが発生しやすいため、自動パッチ適用ツールを導入し、週次で適用状況を監視する運用に切り替えました。

ネットワークセグメンテーション

ネットワークを複数のセグメントに分割し、横展開を防ぐ設計が重要です。

万が一1台のPCが感染しても、他のセグメントへの侵入を防げます。

私のプロジェクトでは、業務システム、開発環境、ゲストネットワークを完全に分離し、セグメント間の通信はファイアウォールで厳格に制御しました。

特権アクセスの制限も効果的です。

管理者権限を持つアカウントは最小限に絞り、日常業務では一般ユーザー権限で作業するルールを徹底します。

私の経験では、管理者権限の乱用がランサムウェアの被害拡大につながるケースが多いため、特権アクセス管理(PAM)ツールを導入しました。

メールセキュリティの強化

フィッシングメールは最も一般的な侵入経路のため、メールフィルタリングを強化します。

SPF、DKIM、DMARCといった送信ドメイン認証を設定し、なりすましメールを検知します。

私のプロジェクトでは、メールセキュリティゲートウェイを導入し、添付ファイルのサンドボックス検査を実施することで、マルウェア検知率が向上しました。

従業員教育も重要な防御層です。

定期的なセキュリティ研修と模擬フィッシングメール訓練を実施し、従業員のセキュリティ意識を高めます。

私の経験では、訓練を繰り返すことで、フィッシングメールの開封率が大幅に低下しました。

多層防御は、単一の対策が破られても他の層で防げる設計です。

すべての層を適切に実装することで、ランサムウェア攻撃のリスクを大幅に低減できます。

リモート開発環境セキュリティ実践ガイド – パスワードレス認証とVS Code Remote SSH構築フレームワークでは、リモート環境でのセキュリティ強化手法を解説しています。

ゼロトラストネットワーク[実践]入門は、ゼロトラストネットワークの設計原則を解説しており、ランサムウェア対策の設計思想を学ぶのに役立ちます。

バックアップ設計で確保するデータ復旧能力

ランサムウェア攻撃を完全に防ぐことは困難です。

そのため、万が一攻撃を受けても迅速にデータを復旧できるバックアップ体制の構築が不可欠です。

3-2-1ルールの実践

バックアップの基本原則である3-2-1ルールを実践します。

これは「3つのコピーを、2種類の異なる媒体に、1つはオフサイトに保管する」という原則です。

私のプロジェクトでは、本番データ、社内NASへの日次バックアップ、AWS S3への週次バックアップという構成で実装しました。

イミュータブルバックアップの導入

イミュータブル(変更不可)バックアップは、ランサムウェア対策で特に重要です。

一度保存したバックアップデータを一定期間削除・変更できないように設定することで、攻撃者がバックアップを破壊するのを防ぎます。

私のプロジェクトでは、AWS S3のオブジェクトロック機能を使用し、30日間は誰も削除できない設定にしました。

エアギャップバックアップも効果的です。

ネットワークから物理的に切り離されたストレージにバックアップを保存することで、ネットワーク経由の攻撃から保護します。

私の経験では、月次で外付けHDDにバックアップを取り、金庫に保管する運用を導入しました。

バックアップの検証と復旧訓練

バックアップを取得するだけでは不十分です。

定期的な復旧テストを実施し、実際に復旧できることを確認します。

私のプロジェクトでは、四半期ごとに本番環境とは別の環境でバックアップからの復旧を試行し、復旧手順書を更新しました。

復旧時間目標(RTO)と復旧時点目標(RPO)を明確に定義します。

RTOは「どれだけ早く復旧するか」、RPOは「どの時点のデータまで復旧するか」を示します。

私のプロジェクトでは、重要システムのRTOを4時間、RPOを1時間に設定し、それを達成できるバックアップ頻度と復旧手順を設計しました。

バックアップは「保険」です。

攻撃を受けても、適切なバックアップがあれば、身代金を支払わずにデータを復旧できます。

ワンマン体制でのJOSYSバックアップ運用術:リソース不足でも確実にデータを守る実践ガイドでは、限られたリソースでのバックアップ運用手法を解説しています。

3カ月で改善!システム障害対応 実践ガイドは、システム障害対応の実践的な手法を解説しており、バックアップからの復旧手順の設計に役立ちます。

インシデント検知から初動対応までの72時間

ランサムウェア攻撃を受けた際、最初の72時間の対応が被害の規模を決定します。

迅速かつ適切な初動対応により、被害を最小限に抑えられます。

異常検知とアラート

攻撃の兆候を早期に検知するため、SIEM(Security Information and Event Management)を導入します。

ログを集約・分析し、異常なパターンを自動検知してアラートを発報します。

私のプロジェクトでは、大量のファイルアクセス、異常な時間帯のアクセス、特定の拡張子の大量生成といったパターンを検知対象にしました。

初動対応の5ステップ

ランサムウェア攻撃の疑いがある場合、以下の5ステップで初動対応を行います。

まず隔離を行います。

感染が疑われるデバイスを即座にネットワークから切り離します。

有線LANケーブルを抜き、Wi-Fiを無効化し、他のデバイスへの感染拡大を防ぎます。

私のプロジェクトでは、感染端末を発見してから5分以内にネットワーク隔離を完了するルールを設定しました。

次に影響範囲の特定を行います。

どのデバイスやデータが影響を受けたかを迅速に特定します。

ログを分析し、感染源と感染経路を追跡します。

私の経験では、影響範囲の特定に時間をかけすぎると、その間に被害が拡大するため、初期段階では「疑わしいものはすべて隔離」の方針で対応しました。

続いて証拠保全を実施します。

法的対応や原因分析のため、証拠を保全します。

感染端末のメモリダンプやディスクイメージを取得し、ログファイルをバックアップします。

私のプロジェクトでは、証拠保全用のツールキットを事前に準備し、インシデント発生時に迅速に使用できるようにしました。

その後、関係者への通知を行います。

経営層、IT部門、法務部門、広報部門など、関係者に迅速に通知します。

私の経験では、通知が遅れると対応が後手に回るため、インシデント発生から30分以内に第一報を送信するルールを設定しました。

最後に、外部専門家への連絡を行います。

必要に応じて、セキュリティベンダーや警察のサイバー犯罪対策課に連絡します。

私のプロジェクトでは、事前に複数のセキュリティベンダーと契約し、緊急時に即座にサポートを受けられる体制を構築しました。

初動対応の成否が、その後の復旧期間と被害規模を大きく左右します。

事前に対応手順を整備し、定期的に訓練を実施することが重要です。

スクラム失敗パターンと立て直し施策集:形式主義から脱却してチーム生産性を2倍にする実践ノウハウでは、チーム運用における危機対応の手法を解説しており、インシデント対応にも応用できます。

安全なウェブアプリケーションの作り方(徳丸本)は、Webアプリケーションのセキュリティ設計における基本原則を網羅的に解説しており、セキュリティインシデントの予防と対応に役立ちます。

復旧計画と事業継続性の確保

ランサムウェア攻撃からの復旧は、単にデータを戻すだけでなく、事業を継続できる状態に戻すことが目標です。

復旧計画を事前に策定し、訓練を重ねることで、実際のインシデント時に迅速に対応できます。

復旧優先順位の決定

すべてのシステムを同時に復旧することは困難です。

ビジネスインパクト分析(BIA)を実施し、復旧の優先順位を決定します。

私のプロジェクトでは、顧客向けサービスと決済システムを最優先、社内業務システムを高優先、開発環境を中優先として設定しました。

段階的復旧アプローチ

復旧は段階的に進めます。

フェーズ1:最小限の機能復旧では、事業継続に最低限必要な機能のみを復旧します。

私のプロジェクトでは、顧客向けサービスの閲覧機能のみを先に復旧し、管理機能は後回しにしました。

フェーズ2:主要機能の復旧では、業務に必要な主要機能を復旧します。

この段階で、社内業務が通常通り回せる状態を目指します。

フェーズ3:完全復旧では、すべての機能とデータを復旧します。

アーカイブデータや開発環境など、緊急性の低いものも含めて完全な状態に戻します。

復旧後の検証と再発防止

復旧が完了したら、徹底的な検証を実施します。

バックアップから復旧したデータに異常がないか、システムが正常に動作するかを確認します。

私のプロジェクトでは、復旧後に1週間のモニタリング期間を設け、異常がないことを確認してから正式に復旧完了としました。

再発防止策の実施も重要です。

インシデントの原因を分析し、同じ攻撃を受けないよう対策を強化します。

私の経験では、脆弱性の修正、アクセス制御の見直し、監視ルールの追加といった再発防止策を実施しました。

定期的な復旧訓練

復旧計画は策定するだけでは不十分です。

定期的な復旧訓練を実施し、計画が実際に機能するかを検証します。

私のプロジェクトでは、年2回の復旧訓練を実施し、復旧手順の妥当性、復旧時間の達成、チーム連携を確認しました。

訓練を通じて発見した課題は、復旧計画に反映し、継続的に改善します。

ランサムウェア攻撃からの復旧は、技術的な対応だけでなく、組織全体の協力が必要です。

事前の準備と訓練により、実際のインシデント時に冷静かつ迅速に対応できます。

Agentic AIがもたらすセキュリティ革新:自律型エージェントで脅威検知精度を3倍に高める実装手法では、AI を活用したセキュリティ監視の実践例を紹介しています。

YubiKey 5C NFC (セキュリティキー)は、物理的なセキュリティキーとして、重要なアカウントの多要素認証に活用でき、ランサムウェア攻撃の侵入経路を減らすのに役立ちます。

まとめ

ランサムウェア対策は、予防、検知、対応、復旧の4つのフェーズを体系的に実装することが重要です。

本記事で解説した内容を以下にまとめます。

ランサムウェア攻撃は年々巧妙化しており、「いつ起きるか」の問題として捉える必要があります。

多層防御により、エンドポイント保護、ネットワークセグメンテーション、メールセキュリティ、アクセス制御を組み合わせることで、攻撃を未然に防ぐ確率を高められます。

バックアップ設計では、3-2-1ルールとイミュータブルバックアップを実践し、攻撃を受けてもデータを復旧できる体制を構築します。

定期的な復旧テストにより、バックアップが実際に機能することを確認することが不可欠です。

インシデント発生時の初動対応では、隔離、影響範囲の特定、証拠保全、関係者への通知、外部専門家への連絡という5ステップを迅速に実行します。

最初の72時間の対応が、被害の規模を大きく左右します。

復旧計画では、ビジネスインパクト分析により優先順位を決定し、段階的に復旧を進めます。

復旧後は徹底的な検証と再発防止策の実施により、同じ攻撃を受けないよう対策を強化します。

私自身のプロジェクト経験から、ランサムウェア対策は一度構築して終わりではなく、継続的な改善が必要だと実感しています。

攻撃手法の進化に応じて、防御策も進化させていくことが、長期的なセキュリティ確保につながります。

本記事で紹介した実装体系を参考に、皆さんの組織でも体系的なランサムウェア対策を実現していただければ幸いです。