お疲れ様です!IT業界で働くアライグマです!

「エンジニアがいないけど、Webサービスのセキュリティ対策はどうすればいいの…」

「外部委託しているシステムのセキュリティリスクが心配…」

こうした悩みを抱える非技術系の経営者やサービス運営者の方は多いのではないでしょうか。

エンジニアが社内にいない状況でも、Webサービスやアプリケーションを運営する企業は増えています。

しかし、セキュリティ対策が不十分なまま運用を続けると、情報漏洩や不正アクセスといった深刻なインシデントに直面するリスクが高まります。

本記事では、エンジニア不在のサービスでも実践できるセキュリティ対策を体系的に整理し、非技術者でも理解できる防御体制の構築法を具体的に解説します。

私自身、エンジニアリソースが限られたプロジェクトでセキュリティ対策を設計した経験から、実践的なアプローチと判断基準をお伝えします。

エンジニア不在のサービスが直面するセキュリティリスク

エンジニアが社内にいない状況では、セキュリティリスクの発見と対応が遅れがちです。

まず、どのようなリスクが存在するのかを正しく理解することが重要です。

私が支援したスタートアップ企業では、エンジニアを雇用せず外部委託でWebサービスを運営していました。

しかし、「委託先に任せているから大丈夫」という認識のまま、セキュリティ対策の具体的な内容を把握していませんでした。

この状態で不正アクセスの兆候が検知されたとき、何をすべきか分からず、対応が大幅に遅れてしまいました。

技術的な脆弱性の見落とし

エンジニアがいないと、システムの脆弱性を発見できません。

Webアプリケーションには、SQLインジェクション、クロスサイトスクリプティング(XSS)、認証の不備といった典型的な脆弱性が存在します。

これらは専門知識がないと発見が困難です。

私が関わったプロジェクトでは、外部委託先が古いフレームワークを使用しており、既知の脆弱性が放置されていました。

エンジニアがいれば定期的な脆弱性診断で発見できたはずですが、非技術者だけのチームでは気づくことができませんでした。

インシデント対応の遅延

セキュリティインシデントが発生したとき、初動対応の遅れが被害を拡大させます。

不正アクセスやデータ漏洩が発生した場合、迅速な原因特定と対策が必要ですが、エンジニアがいないと何から手をつけるべきか分かりません。

私の経験では、ある企業でサーバーへの不正アクセスが発生しましたが、ログの確認方法すら分からず、外部の専門家を呼ぶまでに半日を要しました。

この間に攻撃者はさらに侵入を深め、被害が拡大してしまいました。

セキュリティポリシーの不在

明文化されたセキュリティポリシーがないと、組織全体でセキュリティ意識が低下します。

パスワード管理、アクセス権限、データ取り扱いなど、基本的なルールが定まっていないと、従業員の不注意から情報漏洩が発生するリスクが高まります。

私が支援した企業では、従業員が個人のクラウドストレージに顧客データをアップロードしていたことが発覚しました。

セキュリティポリシーが存在しなかったため、何が禁止されているのか誰も理解していませんでした。

エンジニア不在のサービスでは、これらのリスクを組織的にカバーする仕組みが必要です。

データベースセキュリティはどこまでやるべき?PjMが語る対策範囲と実践的アプローチでは、データベースのセキュリティ対策範囲を解説しており、エンジニア不在でも理解できる内容です。

実践サイバーセキュリティ入門講座は、サイバーセキュリティの基礎から実践まで体系的に学べる書籍で、非技術者でも理解しやすい内容です。

外部委託先の選定とセキュリティ要件の明確化

エンジニアがいない場合、システム開発や運用を外部に委託することが一般的です。

しかし、委託先の選定とセキュリティ要件の明確化が不十分だと、リスクが残ります。

委託先のセキュリティ体制の確認

委託先を選ぶ際、セキュリティ体制を必ず確認します。

ISO27001(ISMS)やPマークといった認証を取得しているか、脆弱性診断を定期的に実施しているか、インシデント対応体制が整っているかを確認します。

私が支援したプロジェクトでは、委託先候補に対してセキュリティチェックリストを提示し、回答を求めました。

その結果、一部の候補は脆弱性診断を実施していないことが判明し、選定から除外しました。

契約書へのセキュリティ条項の盛り込み

委託契約書には、セキュリティに関する条項を明記します。

脆弱性診断の実施頻度、インシデント発生時の報告義務、データ取り扱いのルール、契約終了時のデータ削除義務などを具体的に記載します。

私の経験では、契約書にセキュリティ条項を盛り込んだことで、委託先の対応が明確になり、インシデント発生時もスムーズに連携できました。

定期的なセキュリティレポートの要求

委託先に対して、定期的なセキュリティレポートを要求します。

月次または四半期ごとに、脆弱性診断の結果、アクセスログの異常検知、セキュリティパッチの適用状況などを報告してもらいます。

私が関わったプロジェクトでは、月次レポートを義務付けることで、委託先のセキュリティ対策が可視化され、問題の早期発見につながりました。

外部委託先との連携を強化することで、エンジニア不在でもセキュリティレベルを維持できます。

Agentic AIがもたらすセキュリティ革新:自律型エージェントで脅威検知精度を3倍に高める実装手法では、AIを活用したセキュリティ対策を解説しており、外部委託先との連携にも応用できます。

ゼロトラストネットワーク[実践]入門は、ゼロトラストネットワークの実践手法を解説しており、外部委託先との連携設計に役立ちます。

非技術者でも実践できるセキュリティ対策の基本

エンジニアがいなくても、非技術者が実践できるセキュリティ対策は多数あります。

基本的な対策を確実に実施することで、リスクを大幅に低減できます。

強固なパスワードポリシーの導入

パスワードポリシーを明文化し、全従業員に徹底させます。

最低12文字以上、英数字と記号の組み合わせ、定期的な変更(ただし頻繁すぎる変更は逆効果)、使い回しの禁止などを規定します。

私が支援した企業では、パスワード管理ツール(1Password、Bitwarden)を導入し、従業員全員に使用を義務付けました。

これにより、パスワードの使い回しが激減し、セキュリティレベルが向上しました。

多要素認証(MFA)の必須化

多要素認証(MFA)を全てのシステムで有効化します。

パスワードに加えて、SMSコード、認証アプリ、ハードウェアトークンなどを使用することで、不正アクセスのリスクを大幅に低減できます。

私の経験では、MFAを導入した企業で、フィッシング攻撃によるアカウント乗っ取りを防ぐことができました。

パスワードが漏洩しても、MFAがあれば不正ログインを防げます。

アクセス権限の最小化

最小権限の原則を適用し、従業員には業務に必要な最低限のアクセス権限のみを付与します。

管理者権限を持つアカウントを最小限に抑え、定期的に権限を見直します。

私が関わったプロジェクトでは、退職者のアカウントが削除されず、不正アクセスに利用されるリスクがありました。

アクセス権限の定期レビューを導入し、不要なアカウントを削除することで、リスクを低減しました。

データバックアップの自動化

定期的なバックアップを自動化し、データ損失に備えます。

クラウドストレージやバックアップサービスを利用し、日次または週次で自動バックアップを実行します。

私の経験では、ランサムウェア攻撃を受けた企業が、バックアップから迅速に復旧できた事例がありました。

バックアップがなければ、身代金を支払うか、全データを失うかの選択を迫られていたでしょう。

非技術者でも実践できる基本対策を確実に実施することが、セキュリティの第一歩です。

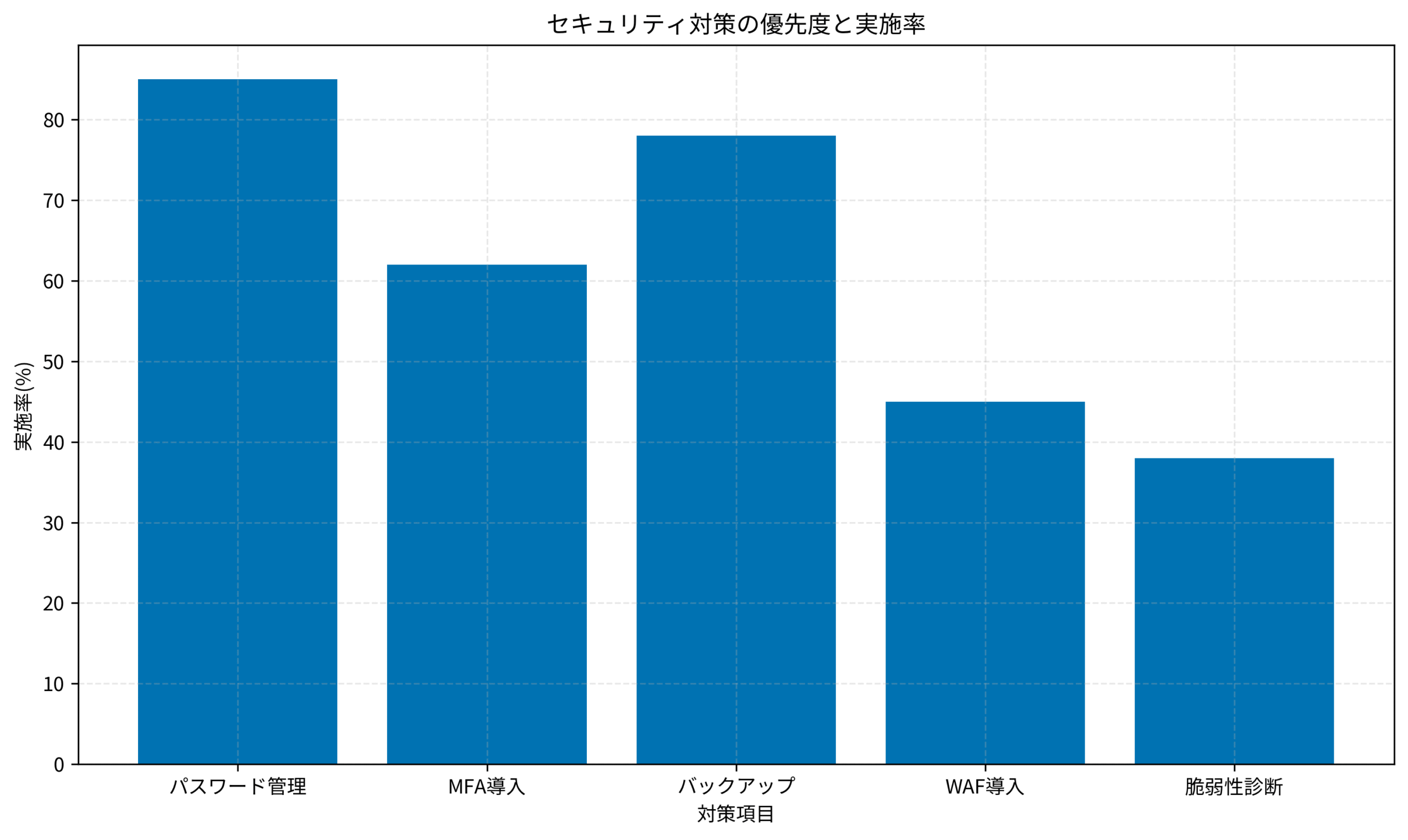

以下のグラフは、エンジニア不在のサービスにおけるセキュリティ対策の実施率を示しています。

パスワード管理やバックアップは比較的実施率が高い一方、WAF導入や脆弱性診断は実施率が低い傾向にあります。

NISTパスワードガイドライン2025完全解説 – 定期変更不要の新常識とPjMが実装すべき認証戦略では、最新のパスワードガイドラインを解説しており、パスワードポリシー設計に役立ちます。

インフラエンジニアの教科書は、インフラエンジニアの基礎知識を解説しており、非技術者でもセキュリティ対策の全体像を理解できます。

セキュリティインシデント対応体制の構築

インシデントが発生したとき、迅速かつ適切に対応できる体制を事前に構築しておくことが重要です。

エンジニアがいなくても、対応フローを明確にしておけば、被害を最小限に抑えられます。

インシデント対応フローの策定

インシデント対応フローを文書化し、全従業員に周知します。

インシデントの検知、報告先、初動対応、エスカレーション基準、外部専門家への連絡手順などを明記します。

私が支援した企業では、インシデント対応フローを1ページのフローチャートにまとめ、全従業員がすぐに参照できるようにしました。

これにより、インシデント発生時の混乱が大幅に減少しました。

外部セキュリティ専門家との契約

外部のセキュリティ専門家と事前に契約を結んでおきます。

インシデント発生時に即座に対応してもらえるよう、リテイナー契約やスポット対応契約を締結します。

私の経験では、事前に契約していた企業は、インシデント発生から1時間以内に専門家が駆けつけ、迅速に原因を特定できました。

契約がない場合、専門家を探すだけで数日を要することもあります。

定期的な訓練の実施

インシデント対応訓練を定期的に実施します。

シミュレーション形式で、不正アクセスやデータ漏洩が発生したと仮定し、対応フローに従って行動します。

私が関わったプロジェクトでは、四半期ごとに訓練を実施し、対応フローの改善点を洗い出しました。

訓練を重ねることで、実際のインシデント発生時も冷静に対応できるようになりました。

インシデント対応体制を事前に構築しておくことで、被害を最小限に抑えられます。

ワンマン体制でのJOSYSバックアップ運用術:リソース不足でも確実にデータを守る実践ガイドでは、リソース不足でもデータを守る実践手法を解説しており、インシデント対応にも応用できます。

3カ月で改善!システム障害対応 実践ガイドは、システム障害対応の実践ガイドで、インシデント対応フローの設計に役立ちます。

セキュリティツールとサービスの活用

エンジニアがいなくても、セキュリティツールやマネージドサービスを活用することで、高度な対策を実現できます。

非技術者でも使いやすいツールを選定することが重要です。

Webアプリケーションファイアウォール(WAF)の導入

WAF(Web Application Firewall)を導入し、Webアプリケーションへの攻撃を防ぎます。

Cloudflare、AWS WAF、Azure WAFなどのマネージドサービスを利用すれば、専門知識がなくても導入できます。

私が支援した企業では、CloudflareのWAFを導入し、SQLインジェクションやXSS攻撃を自動的にブロックできるようになりました。

設定も簡単で、非技術者でも管理できました。

脆弱性診断サービスの定期利用

脆弱性診断サービスを定期的に利用し、システムの弱点を発見します。

外部の専門業者に依頼し、年1回または四半期ごとに診断を実施します。

私の経験では、脆弱性診断で発見された問題を委託先に修正してもらうことで、セキュリティレベルが大幅に向上しました。

診断結果は非技術者でも理解できるレポート形式で提供されます。

セキュリティ監視サービスの利用

セキュリティ監視サービス(SOC)を利用し、24時間365日の監視体制を構築します。

マネージドセキュリティサービスプロバイダー(MSSP)に委託すれば、異常検知から対応まで一貫してサポートしてもらえます。

私が関わったプロジェクトでは、SOCサービスを導入し、不正アクセスの兆候を早期に検知できるようになりました。

エンジニアがいなくても、専門家が常に監視してくれる安心感があります。

セキュリティツールとサービスを活用することで、エンジニア不在でも高度な対策を実現できます。

プロンプトエンジニアリングの実務適用技法:再現性と品質を両立する設計パターンでは、AIツールの活用手法を解説しており、セキュリティ監視の自動化にも応用できます。

YubiKey 5C NFC (セキュリティキー)は、ハードウェアセキュリティキーで、多要素認証を物理的に強化できるガジェットです。

まとめ

エンジニア不在のサービスでも、適切なセキュリティ対策を実施することで、リスクを大幅に低減できます。

本記事で解説した内容を以下にまとめます。

エンジニア不在のサービスが直面するセキュリティリスクとして、技術的な脆弱性の見落とし、インシデント対応の遅延、セキュリティポリシーの不在があります。

これらのリスクを組織的にカバーする仕組みが必要です。

外部委託先の選定とセキュリティ要件の明確化では、委託先のセキュリティ体制の確認、契約書へのセキュリティ条項の盛り込み、定期的なセキュリティレポートの要求が重要です。

外部委託先との連携を強化することで、セキュリティレベルを維持できます。

非技術者でも実践できるセキュリティ対策の基本として、強固なパスワードポリシーの導入、多要素認証の必須化、アクセス権限の最小化、データバックアップの自動化があります。

基本対策を確実に実施することが、セキュリティの第一歩です。

セキュリティインシデント対応体制の構築では、インシデント対応フローの策定、外部セキュリティ専門家との契約、定期的な訓練の実施が必要です。

事前に体制を構築しておくことで、被害を最小限に抑えられます。

セキュリティツールとサービスの活用では、WAFの導入、脆弱性診断サービスの定期利用、セキュリティ監視サービスの利用により、エンジニア不在でも高度な対策を実現できます。

私自身のプロジェクト経験から、エンジニア不在でもセキュリティ対策は実現可能だと確信しています。

重要なのは、「エンジニアがいないから無理」と諦めるのではなく、外部リソースやツールを活用し、組織的な体制を構築することです。

セキュリティ対策は一度実施して終わりではなく、継続的に改善していくプロセスです。

本記事で紹介した実践手法を参考に、皆さんのサービスでも安全な運営体制を構築していただければ幸いです。