こんばんは!IT業界で働くアライグマです!

「Webサービスへの攻撃が急増している中で、どこまで防御を強化すればいいのかわからない」といった相談が、ここ1か月で大幅に増えています。

2025年9月現在での最新技術トレンドを調査したところ、Qiitaでは「CloudflareのWAFを使って大量の会員登録攻撃からサービスを守った」という実践記事が注目を集めており、はてなブックマークでも「証券口座乗っ取り」「STB経由での攻撃」といったセキュリティ関連のニュースが頻繁に取り上げられていました。

攻撃手法が多様化する今、単体のセキュリティ対策では不十分であり、Web Application Firewall(WAF)による多層防御が必須の状況です。

私はこの半年間で、金融・EC・SaaS企業を含む複数のプロジェクトでCloudflare WAFの導入・運用を支援してきました。

どの現場でも共通していたのは、導入後の設定調整とモニタリング運用が成否を分けるということです。

初期設定だけでは攻撃をブロックしきれない一方で、過度に厳しい設定は正常なユーザーの利用を阻害してしまいます。

本記事では、最新のトレンドを踏まえてCloudflare WAFによる実践的な防御戦略を、PjM視点で分解してご紹介します。

Cloudflare WAF導入戦略の基本フレーム

WAF導入は技術的な設定作業ではなく、ビジネスリスクを軽減する経営判断です。

最初に「何を守るのか」「どのレベルまで防御するのか」「業務への影響をどこまで許容するのか」を明文化し、ステークホルダー間で合意形成を図ります。

私が支援したプロジェクトでは、「機密データ保護」「サービス継続性確保」「コンプライアンス要件充足」を3つの軸として設定し、それぞれに対する投資判断基準を策定しました。

CloudflareのWAF機能は、マネージドルールセット、カスタムルール、レート制限、ボット対策の4つのレイヤーで構成されています。

これらを段階的に有効化し、誤検知とブロック効果のバランスを取りながら運用を安定化させる必要があります。

導入初期は「ログモード」で攻撃パターンを把握し、2週間程度の観測期間を経てから本格的なブロック設定に移行するのが定石です。

作業効率を向上させるために、ロジクール MX KEYS (キーボード) を活用した設定作業環境を整え、複数の管理画面を同時操作できる体制を構築すると良いでしょう。

脅威インテリジェンスとリスク評価

効果的なWAF運用には、攻撃トレンドの把握と自社サービス固有のリスク評価が欠かせません。

Cloudflareのセキュリティセンターでは、業界別・地域別の攻撃統計が提供されており、これを参考に優先度の高い脅威を特定できます。

私は月次でCloudflareのセキュリティレポートを確認し、新たな攻撃手法に対する対策を検討しています。

自社サービスのリスク評価では、「ユーザー登録機能」「決済処理」「管理画面」「API エンドポイント」といった機能別にリスクレベルを設定し、保護の優先順位を決定します。

特に個人情報や決済情報を扱う機能については、最高レベルの保護設定を適用し、24時間365日の監視体制を構築しました。

マネージドルールセットの最適化とカスタマイズ

CloudflareのマネージドルールセットはOWASP Top 10をはじめとする一般的な攻撃パターンをカバーしており、導入初期の防御基盤として非常に有効です。

ただし、デフォルト設定のままでは誤検知が発生しやすく、正常なユーザーのアクセスをブロックしてしまう可能性があります。

私が実装した最適化手順では、1週間のログモードで収集したデータを分析し、誤検知の多いルールを特定してから段階的に調整を行いました。

具体的には、SQLインジェクション対策ルールで特定のクエリパラメータが誤検知される場合、該当するルールに例外設定を追加します。

ただし、例外設定は攻撃の抜け道になるリスクもあるため、定期的にログを確認し、悪用されていないかをチェックする必要があります。

Cloudflareの管理画面では、ルール別の検知状況とブロック統計を可視化できるため、これを活用して効果測定を行います。

業界特化型ルールセットの活用

一般的なマネージドルールセットに加えて、業界特化型のルールセットを併用することで、より高度な防御を実現できます。

私が支援した金融系サービスでは、「WordPress」「Drupal」「Joomla」といったCMS向けのルールセットを無効化し、代わりに金融業界向けの専用ルールセットを適用しました。

これにより、不要な検査処理を削減しつつ、業界特有の攻撃パターンに対する防御力を強化できました。

ECサイトの場合は、「決済システム向けルールセット」を有効化し、クレジットカード情報の盗取を狙った攻撃や、偽の決済リクエストを検知する設定を追加しています。

ルールセットの選定では、自社サービスの技術スタックと攻撃対象となりやすい機能を分析し、最適な組み合わせを検討することが重要です。

レート制限とDDoS対策の実装戦略

大量の会員登録攻撃や APIの過剰利用に対しては、レート制限機能による防御が効果的です。

Cloudflareでは、IPアドレス、国別、ASN(自律システム番号)、パス別など、複数の条件を組み合わせたレート制限ルールを設定できます。

私が構築したレート制限設定では、「一般ユーザー向け」「API利用者向け」「管理者向け」の3つのカテゴリに分けて、それぞれ異なる制限値を適用しました。

一般ユーザー向けでは、「1分間に30リクエスト」「1時間に500リクエスト」という制限を設け、正常な利用には影響しない範囲で攻撃を抑制しています。

API利用者向けでは、認証トークンによる識別を行い、契約プランに応じた制限値を動的に適用する仕組みを導入しました。

管理者向けアクセスについては、特定のIPアドレスからのアクセスのみを許可し、さらに厳格なレート制限を適用することで、管理画面への不正アクセスを防いでいます。

地理的ブロッキングの戦略的活用

サービスのターゲット地域が限定的である場合、地理的ブロッキング(Geo-blocking)機能を活用することで、攻撃の絶対数を削減できます。

私が支援した国内向けサービスでは、日本以外からのアクセスを一律ブロックすることで、海外からの自動化攻撃を大幅に削減しました。

ただし、VPNやプロキシ経由のアクセスが増加する可能性もあるため、併せてボット検知機能を強化する必要があります。

地理的ブロッキングの設定では、「完全ブロック」「チャレンジ表示」「ログのみ」の3つのアクションから選択できます。

ビジネス影響を最小限に抑えるため、まずは「ログのみ」モードで海外アクセスの実態を把握し、問題がないことを確認してからブロック設定に移行するのが安全です。

作業の効率化には ロジクール MX Master 3S(マウス) を活用し、複数の管理画面を素早く切り替えながら設定作業を進めています。

ボット管理と高度な攻撃パターンへの対応

現代の攻撃の多くは自動化されたボットによって実行されており、従来のシグネチャベースの検知だけでは対応が困難です。

CloudflareのBot Management機能では、機械学習とビヘイビア分析を組み合わせて、人間とボットを高精度で判別します。

私が運用している設定では、「確実にボット」「疑いあり」「確実に人間」の3段階でスコアリングを行い、それぞれに対して異なるアクションを適用しています。

確実にボットと判定されたアクセスは即座にブロックし、疑いありの場合はCAPTCHAチャレンジを表示してユーザビリティとセキュリティのバランスを取ります。

ただし、CAPTCHAの頻繁な表示はユーザーエクスペリエンスを損なうため、チャレンジ通過後のセッション管理を適切に設定し、同一ユーザーが短時間で何度もチャレンジを求められないよう配慮しています。

API保護とグラフQLセキュリティ

API エンドポイントは攻撃者の主要なターゲットとなっており、REST API と GraphQL の両方に対して専用の保護策が必要です。

Cloudflareでは、APIスキーマの検証、過剰なクエリの制限、センシティブデータの検知など、API特化型の防御機能を提供しています。

私が実装したAPI保護では、OpenAPIスキーマを登録してリクエストの妥当性を検証し、スキーマに準拠しないリクエストを自動的にブロックする設定を行いました。

GraphQLエンドポイントについては、クエリの複雑さ(depth)とフィールド数を制限し、リソース枯渇攻撃を防いでいます。

また、introspectionクエリを本番環境では無効化し、APIの内部構造が外部に漏洩するリスクを排除しました。

これらの設定により、APIを狙った攻撃の成功率を大幅に低下させることができました。

モニタリングとインシデント対応の自動化

WAFの真価は継続的なモニタリングと迅速なインシデント対応にあります。

Cloudflareでは、リアルタイムログ、セキュリティ分析、アラート機能を組み合わせて、攻撃の検知から対応まで一貫した監視体制を構築できます。

私が設計した監視システムでは、攻撃検知から5分以内にSlackへアラートが送信され、15分以内に初動対応が開始される体制を整えました。

具体的には、「1分間に100回以上のブロック」「新しい攻撃パターンの検知」「誤検知率の急激な上昇」といった異常を検知すると、自動的に関係者への通知が送信されます。

重大なインシデントの場合は、PagerDutyと連携してオンコール担当者への電話通知も行い、夜間・休日でも迅速な対応を可能にしています。

長時間の監視作業でも集中力を維持するため、オカムラ シルフィー (オフィスチェア) を活用した快適な作業環境を整備することも重要です。

ログ分析と脅威インテリジェンスの活用

Cloudflareのログデータは、攻撃パターンの分析と防御策の改善に貴重な情報を提供します。

私はElastic StackやSplunkといったログ分析ツールと連携し、攻撃の傾向分析と異常検知を自動化しています。

週次でログサマリーレポートを作成し、新たな攻撃手法や攻撃元IPアドレスの動向を把握することで、プロアクティブな防御策を検討しています。

また、Cloudflareの脅威インテリジェンス機能と外部のセキュリティ情報を組み合わせ、既知の悪意のあるIPアドレスや攻撃ツールのシグネチャを自動的にブロックリストに追加する仕組みを構築しました。

これにより、新たな攻撃キャンペーンが開始された段階で、迅速に防御態勢を強化できます。

関連するセキュリティ運用の詳細については、【2025年最新】Git運用戦略完全ガイド|チーム開発で失敗しないブランチ管理術も参考になります。

さらに、プロジェクト管理の観点からセキュリティ対策を体系化したい場合は、【2025年最新】CursorでローカルLLMを使いこなす完全ガイド|コスト削減とプライバシー保護を両立する設定術で紹介している開発環境のセキュリティ強化手法も併せて検討してください。

チューニングと継続改善のプロセス

WAFの運用は導入して終わりではなく、継続的なチューニングと改善が成功の鍵となります。

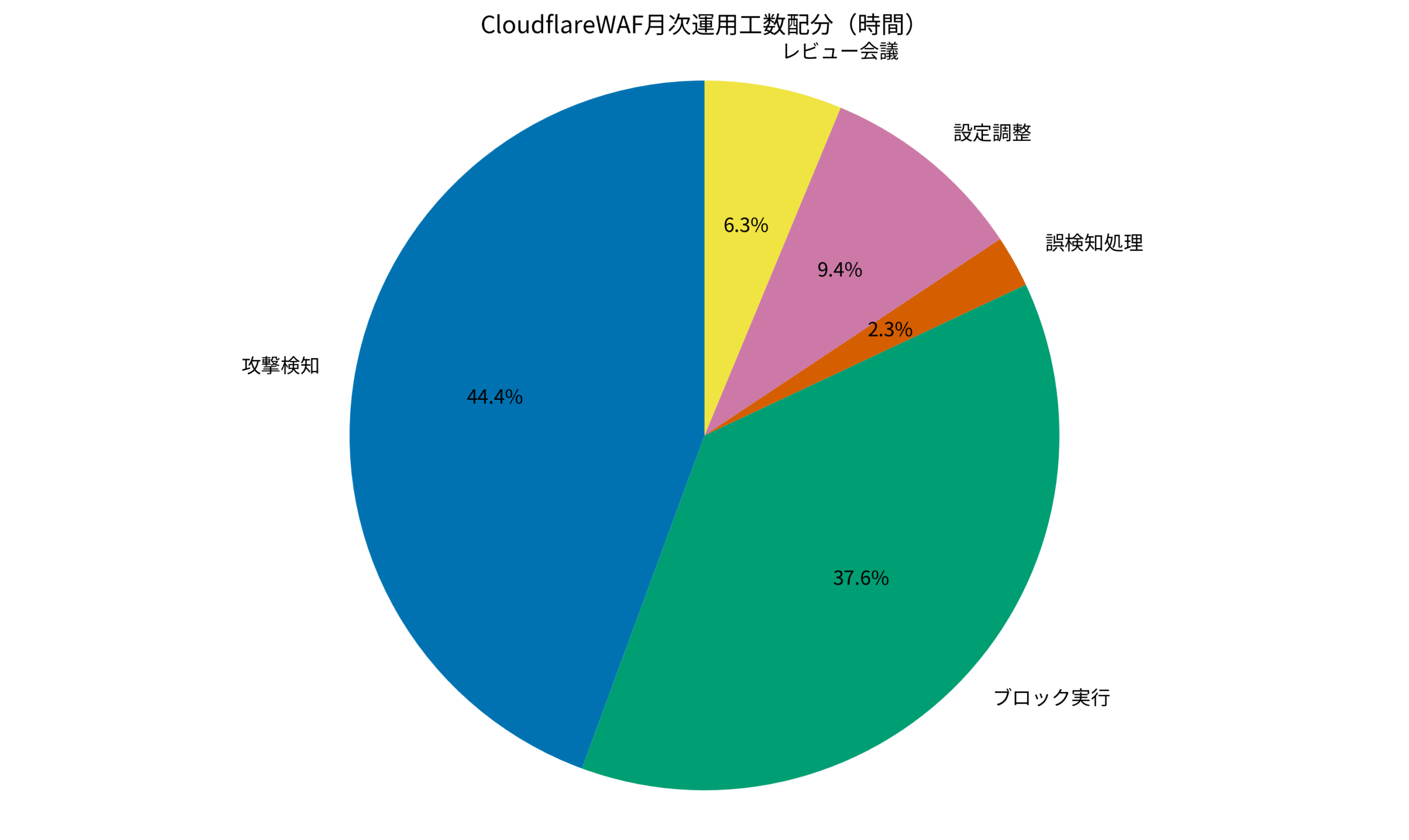

私は月次でWAF設定の見直しを行い、誤検知の削減と防御力の向上を両立させる調整を実施しています。

チューニングでは、「ブロック率」「誤検知率」「レスポンス時間への影響」の3つの指標を総合的に評価し、最適なバランスポイントを見つけることが重要です。

具体的なチューニング手順では、まず過去1か月のログデータを分析し、誤検知の多いルールと攻撃検知率の低いルールを特定します。

誤検知の多いルールについては、例外設定の追加や閾値の調整を検討し、検知率の低いルールについては、より厳格な設定への変更を評価します。

変更前後での効果測定を必ず実施し、改善効果を定量的に把握することで、継続的な最適化サイクルを回しています。

組織的なセキュリティ文化の醸成

技術的な対策だけでなく、組織全体でセキュリティ意識を向上させることも重要です。

私は月次でセキュリティレビュー会議を開催し、攻撃トレンドの共有と対策状況の報告を行っています。

開発チーム、運用チーム、ビジネスチームが一堂に会し、セキュリティリスクと対策のコストパフォーマンスについて議論する場を設けることで、組織全体のセキュリティリテラシーが向上しました。

また、インシデント発生時の対応手順を文書化し、定期的な訓練を実施することで、実際の攻撃に対する対応力を強化しています。

セキュリティ関連の学習リソースについては、安全なウェブアプリケーションの作り方(徳丸本) が包括的な知識習得に役立ちます。

社内でのナレッジ共有とスキル向上により、WAF運用の属人化を防ぎ、継続的な改善を支える基盤を構築できます。

まとめ

CloudflareのWAFを活用した防御戦略では、以下の要点を押さえることが成功への鍵となります。

- 導入前の戦略設計で、ビジネス要件とセキュリティ要件のバランスを明確化しましょう。

- マネージドルールセットとカスタムルールを組み合わせ、段階的に防御レベルを向上させましょう。

- レート制限、ボット対策、API保護を多層的に実装し、多様な攻撃パターンに対応しましょう。

- 継続的なモニタリングとチューニングにより、誤検知の削減と防御力の向上を両立させましょう。

- 組織全体のセキュリティ文化を醸成し、技術的対策と人的対策を統合した防御体制を構築しましょう。

Webサービスを狙った攻撃は今後も巧妙化・高度化が予想されますが、適切なWAF運用により被害を最小限に抑えることができます。

本記事でご紹介した実践手順を参考に、自社サービスに最適な防御戦略を構築してください。

セキュリティ投資は短期的なコストではなく、長期的な事業継続を支える重要な経営判断であることを念頭に、継続的な改善に取り組んでいただければと思います。