お疲れ様です!IT業界で働くアライグマです!

「APIキーやデータベースパスワードをどう管理すればいいか分からない」「環境変数ファイルをGitにコミットしてしまい、ヒヤリとした経験がある」「チームメンバーが増えるたびに、機密情報の共有方法に悩んでいる」

こんな悩みを抱えているエンジニアやマネージャーの方は多いのではないでしょうか。

実は私も以前、プロダクト開発チームでシークレット管理の仕組みを整備する際、同じような課題に直面していました。

最初は環境変数ファイルやパスワード管理ツールで対応していましたが、チームの成長とともに管理が煩雑になり、セキュリティリスクも高まっていきました。

そこでHashiCorp Vaultを導入し、体系的なシークレット管理の仕組みを構築することで、これらの課題を解決できました。

本記事では、Vaultを活用したシークレット管理の実践パターンから、運用設計のポイントまで、PjMとしての経験を交えながら詳しく解説します。

この記事を読めば、自社に適したシークレット管理の仕組みが明確になり、明日から実践できる具体的な設計指針を手に入れることができます。

Vaultとは何か:シークレット管理の課題と解決策

HashiCorp Vaultは、機密情報(シークレット)を安全に保存・管理・配布するためのツールです。

従来の環境変数ファイルやパスワード管理ツールでは対応しきれない、エンタープライズレベルのセキュリティ要件に対応できます。

従来のシークレット管理の課題

多くの開発チームが直面するシークレット管理の課題は、以下のようなものです。

環境変数ファイルの管理問題では、envファイルをGitで管理すると誤ってコミットしてしまうリスクがあり、管理しないと各開発者が独自の方法で保存することになります。

これにより、シークレットの更新時に全員への通知が困難になり、古いシークレットが残り続けるという問題が発生します。

アクセス制御の困難さでは、誰がどのシークレットにアクセスできるかを細かく制御することが難しくなります。

特にチームメンバーの入退社時に、すべてのシークレットをローテーションする必要が生じ、運用負荷が高まります。

監査ログの不足では、誰がいつどのシークレットにアクセスしたかの記録が残らず、セキュリティインシデント発生時の原因究明が困難になります。

私のチームでは、最初はenvファイルをSlackで共有していましたが、メンバーが10人を超えたあたりから管理が破綻し始めました。

新しいメンバーが参加するたびに個別に共有する手間が発生し、シークレットの更新時には全員に通知する必要がありました。

この非効率な運用を改善するため、Vaultの導入を決断しました。

実践サイバーセキュリティ入門講座は、シークレット管理を含むサイバーセキュリティの実践的な手法を学ぶのに役立ちます。

Vaultが提供する主要機能

Vaultは、シークレット管理の課題を解決するための包括的な機能を提供します。

シークレットの暗号化保存では、すべてのシークレットが暗号化された状態でバックエンドストレージに保存されます。

データベース、ファイルシステム、クラウドストレージなど、様々なバックエンドに対応しており、暗号化キーはVault自身が管理します。

動的シークレット生成では、必要なときに一時的なシークレットを自動生成し、使用後は自動的に無効化します。

例えば、データベースアクセス用の一時的なユーザーとパスワードを生成し、指定した期間後に自動削除することができます。

きめ細かなアクセス制御では、ポリシーベースのアクセス制御により、誰がどのシークレットにアクセスできるかを細かく定義できます。

チーム、プロジェクト、環境ごとに異なるアクセス権限を設定することが可能です。

包括的な監査ログでは、すべてのアクセスと操作が記録され、誰がいつどのシークレットにアクセスしたかを追跡できます。

これにより、セキュリティインシデント発生時の原因究明や、コンプライアンス要件への対応が容易になります。

実際の運用では、これらの機能を組み合わせることで、強固なシークレット管理体制を構築できます。

私のチームでは、開発環境では動的シークレットを活用し、本番環境では静的シークレットと厳格なアクセス制御を組み合わせることで、セキュリティと利便性のバランスを取りました。

Vaultの基本アーキテクチャ

Vaultの基本的なアーキテクチャを理解することで、適切な設計判断ができるようになります。

Vaultサーバーは、シークレット管理の中核となるコンポーネントです。

クライアントからのリクエストを受け付け、認証・認可を行い、シークレットの暗号化・復号化を実行します。

高可用性を確保するため、複数のサーバーをクラスタ構成で運用することが推奨されます。

ストレージバックエンドは、暗号化されたシークレットを永続化する場所です。

Consul、etcd、DynamoDB、PostgreSQLなど、様々なバックエンドに対応しています。

バックエンドの選択は、可用性、パフォーマンス、運用コストのトレードオフを考慮して決定します。

シークレットエンジンは、異なるタイプのシークレットを管理するためのプラグインです。

Key/Value、データベース、AWS、PKIなど、用途に応じた専用エンジンが用意されています。

認証メソッドは、クライアントがVaultにアクセスする際の認証方式を定義します。

トークン、LDAP、Kubernetes、AWS IAMなど、環境に応じた認証方式を選択できます。

私のチームでは、最初はConsulをストレージバックエンドとして使用していましたが、運用の複雑さを考慮してPostgreSQLに移行しました。

既存のデータベース運用ノウハウを活用できたため、学習コストを抑えつつ安定した運用を実現できました。

Infrastructure as Code のベストプラクティス:再現性と保守性を両立する設計手法では、Vaultを含むインフラ管理の体系的なアプローチを解説しています。

シークレットエンジンの選択と設計

Vaultには複数のシークレットエンジンが用意されており、用途に応じて適切なエンジンを選択することが重要です。

それぞれのエンジンには特性があり、システム要件に合わせた設計が必要になります。

Key/Valueエンジンの活用

Key/Valueエンジンは、最もシンプルで汎用的なシークレット管理方式です。

バージョン管理機能では、KV v2エンジンを使用することで、シークレットの変更履歴を保持できます。

誤って削除したシークレットを復元したり、過去のバージョンにロールバックしたりすることが可能です。

これにより、運用ミスによる影響を最小限に抑えることができます。

メタデータの活用では、各シークレットにカスタムメタデータを付与できます。

作成日時、作成者、用途、有効期限などの情報を記録することで、シークレットの管理が容易になります。

削除保護機能では、誤削除を防ぐため、削除前に確認ステップを設けることができます。

また、削除されたシークレットも一定期間は復元可能な状態で保持されます。

私のチームでは、アプリケーション設定やAPIキーなど、静的なシークレットの管理にKV v2エンジンを使用しています。

バージョン管理機能により、設定変更時のロールバックが容易になり、トラブルシューティングの時間を大幅に短縮できました。

安全なウェブアプリケーションの作り方(徳丸本)では、Webアプリケーションにおけるシークレット管理のベストプラクティスが詳しく解説されています。

動的シークレットの実装

動的シークレットは、必要なときに一時的な認証情報を生成し、使用後は自動的に無効化する仕組みです。

データベース動的シークレットでは、アプリケーションがデータベースにアクセスする際、Vaultが一時的なユーザーとパスワードを生成します。

指定したTTL(Time To Live)が経過すると、自動的にユーザーが削除され、認証情報が無効化されます。

これにより、長期間有効な認証情報が漏洩するリスクを大幅に削減できます。

クラウドプロバイダー動的シークレットでは、AWS、Azure、GCPなどのクラウドサービスへのアクセスに必要な一時的な認証情報を生成します。

例えば、AWSのIAMユーザーやアクセスキーを動的に生成し、使用後は自動削除することができます。

PKI動的シークレットでは、TLS証明書を動的に生成し、短いTTLで自動更新することができます。

これにより、証明書の手動管理の負担を軽減し、セキュリティを向上させることができます。

実際の運用では、動的シークレットの導入により、シークレットローテーションの自動化が実現しました。

私のチームでは、開発環境のデータベースアクセスに動的シークレットを導入し、各開発者が必要なときに一時的な認証情報を取得する仕組みを構築しました。

これにより、共有アカウントの使用を廃止し、誰がいつアクセスしたかを正確に追跡できるようになりました。

シークレットエンジンの組み合わせ戦略

実際のシステムでは、複数のシークレットエンジンを組み合わせて使用することが一般的です。

用途別の使い分けでは、静的なシークレットにはKV v2エンジン、データベースアクセスには動的シークレット、クラウドリソースへのアクセスにはクラウドプロバイダーエンジンを使用します。

それぞれの特性を活かすことで、セキュリティと利便性のバランスを取ることができます。

環境別の設計では、開発環境では動的シークレットを積極的に活用し、本番環境では静的シークレットと厳格なアクセス制御を組み合わせます。

環境ごとに異なるセキュリティ要件に対応することが重要です。

移行戦略では、既存のシークレット管理方式からVaultへの段階的な移行を計画します。

まずは影響範囲の小さい開発環境から導入し、徐々に本番環境へ展開していくアプローチが推奨されます。

私のチームでは、最初にKV v2エンジンで静的シークレットの管理を開始し、運用に慣れた後に動的シークレットを導入しました。

段階的なアプローチにより、チームメンバーの学習負荷を分散し、スムーズな移行を実現できました。

データベースセキュリティのベストプラクティス:機密データを守る多層防御戦略では、動的シークレットを活用したデータベースアクセス制御の詳細を解説しています。

アクセス制御とポリシー設計

Vaultのアクセス制御は、ポリシーベースで実装されます。

適切なポリシー設計により、セキュリティを確保しつつ、開発者の生産性を維持することができます。

ポリシーの基本構造

Vaultのポリシーは、HCL(HashiCorp Configuration Language)またはJSONで記述します。

パスベースのアクセス制御では、シークレットのパスに対して、読み取り、書き込み、削除などの操作権限を定義します。

ワイルドカードを使用することで、複数のパスに対して一括で権限を設定することも可能です。

能力ベースの権限管理では、create、read、update、delete、listなどの細かな操作権限を設定できます。

必要最小限の権限のみを付与することで、セキュリティリスクを最小化します。

条件付きアクセス制御では、時間帯、IPアドレス、リクエスト元などの条件に基づいてアクセスを制限できます。

これにより、より柔軟なセキュリティポリシーを実装することができます。

私のチームでは、チーム、プロジェクト、環境の3つの軸でポリシーを設計しました。

例えば、開発チームは開発環境のシークレットに対して読み書き権限を持ち、本番環境のシークレットには読み取り専用権限のみを付与するという設計です。

この階層的なアプローチにより、権限管理が明確になり、セキュリティインシデントのリスクを低減できました。

ゼロトラストネットワーク[実践]入門では、ゼロトラストセキュリティの観点からアクセス制御を設計する手法が詳しく解説されています。

認証メソッドの選択

Vaultは、様々な認証メソッドをサポートしており、環境に応じて適切な方式を選択できます。

トークン認証は、最もシンプルな認証方式で、Vaultが発行するトークンを使用してアクセスします。

初期設定やテスト環境での使用に適していますが、本番環境では他の認証方式と組み合わせて使用することが推奨されます。

Kubernetes認証では、KubernetesのServiceAccountを使用してVaultにアクセスできます。

コンテナ環境で動作するアプリケーションに最適で、Podに自動的に認証情報が注入されます。

LDAP/Active Directory認証では、既存の組織のディレクトリサービスと統合できます。

ユーザー管理を一元化し、既存の認証基盤を活用することで、運用負荷を軽減できます。

クラウドプロバイダー認証では、AWS IAM、Azure Managed Identity、GCP Service Accountなどを使用して認証できます。

クラウド環境で動作するアプリケーションに最適で、追加の認証情報管理が不要になります。

実際の運用では、環境ごとに異なる認証メソッドを使用しています。

私のチームでは、Kubernetes環境ではKubernetes認証、EC2インスタンスではAWS IAM認証、開発者の手動アクセスにはLDAP認証を使用しています。

この使い分けにより、各環境に最適なセキュリティと利便性を実現できました。

ロールベースアクセス制御の実装

ロールベースアクセス制御(RBAC)により、ユーザーやアプリケーションに対して適切な権限を付与できます。

ロールの定義では、職務や責任に応じたロールを定義します。

例えば、開発者ロール、運用担当者ロール、管理者ロールなどを作成し、それぞれに適切なポリシーを割り当てます。

グループベースの管理では、LDAPやActive Directoryのグループと連携し、グループメンバーシップに基づいて自動的にロールを割り当てることができます。

これにより、ユーザーの入退社時の権限管理が自動化されます。

動的ロール割り当てでは、アプリケーションの実行コンテキストに応じて、動的にロールを割り当てることができます。

例えば、特定のKubernetes Namespaceで動作するPodには、そのNamespace専用のロールを自動的に割り当てます。

私のチームでは、最初は個別のユーザーに直接ポリシーを割り当てていましたが、チームの成長とともに管理が煩雑になりました。

ロールベースアクセス制御を導入することで、権限管理が大幅に簡素化され、新しいメンバーの追加も数分で完了するようになりました。

Identity and Access Management 実装ガイド:統合認証基盤で実現するセキュアな組織では、包括的なアクセス管理の設計手法を解説しています。

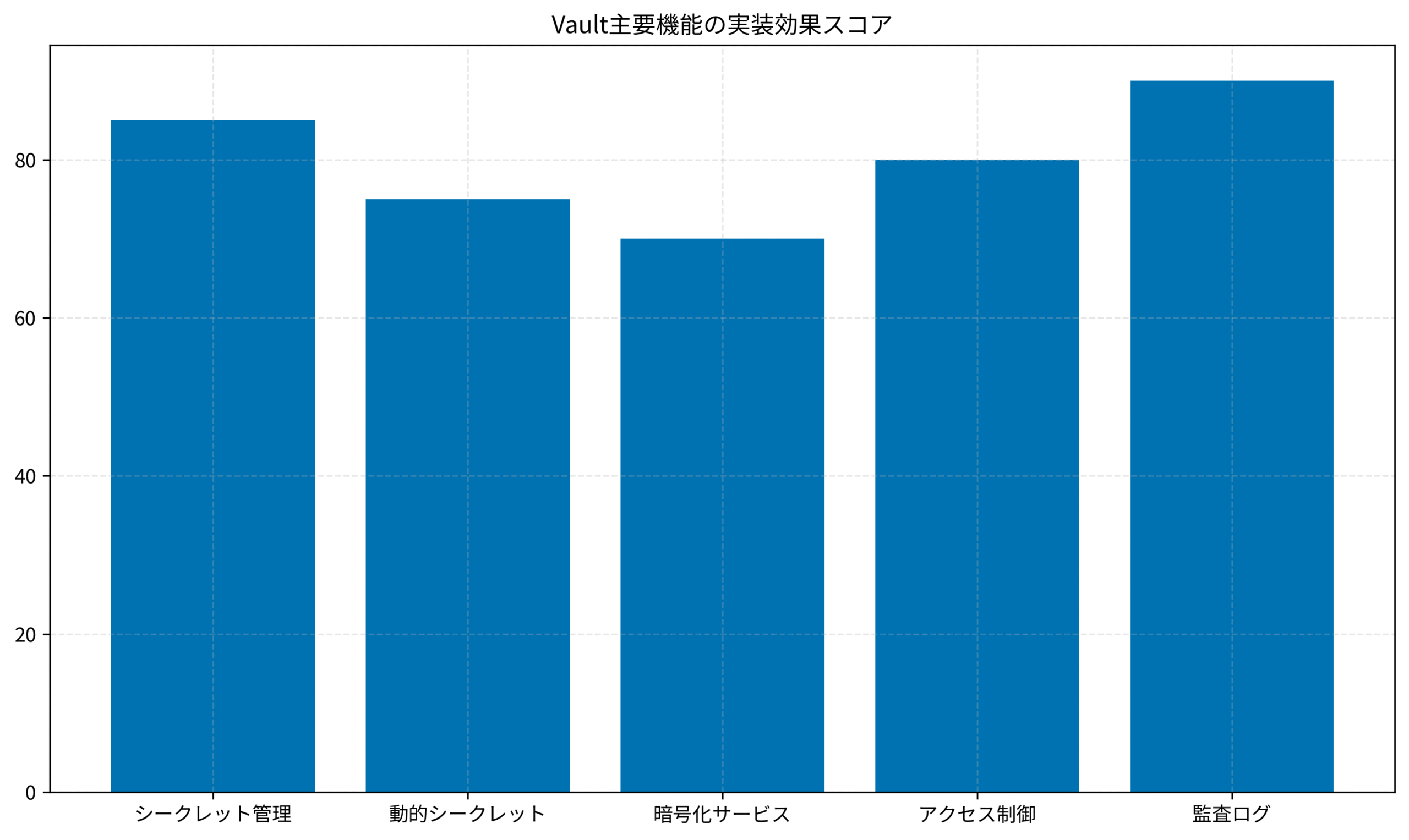

以下のグラフは、Vault主要機能の実装効果スコアを示しています。

監査ログとシークレット管理が高いスコアを示しているのは、これらの機能が直接的にセキュリティとコンプライアンスに貢献するためです。

動的シークレットは相対的にスコアが低いですが、これは実装の複雑さを反映しており、重要性が低いわけではありません。

運用設計と監視

Vaultを本番環境で安定的に運用するためには、適切な運用設計と監視が不可欠です。

ここでは、実践的な運用ノウハウを紹介します。

高可用性構成の設計

本番環境では、Vaultの可用性を確保するための設計が重要です。

クラスタ構成では、複数のVaultサーバーをクラスタとして構成し、1台のサーバーに障害が発生しても継続してサービスを提供できるようにします。

アクティブ/スタンバイ構成が一般的で、アクティブノードに障害が発生すると、自動的にスタンバイノードがアクティブに昇格します。

ストレージバックエンドの冗長化では、Consulクラスタ、PostgreSQLのレプリケーション、DynamoDBなど、バックエンドストレージ自体も冗長化します。

ストレージの障害がVault全体の障害につながらないよう、適切な設計が必要です。

ロードバランサーの配置では、複数のVaultサーバーの前段にロードバランサーを配置し、トラフィックを分散します。

ヘルスチェック機能により、障害が発生したノードへのトラフィックを自動的に停止します。

私のチームでは、最初は単一のVaultサーバーで運用していましたが、サービスの重要性が高まるにつれて高可用性構成に移行しました。

3台のVaultサーバーをクラスタ構成にし、PostgreSQLのレプリケーションと組み合わせることで、99.9%以上の可用性を実現しています。

YubiKey 5C NFC (セキュリティキー)のようなハードウェアセキュリティキーは、Vaultの管理者アクセスに多要素認証を追加する際に有効です。

バックアップとディザスタリカバリ

Vaultのデータは機密性が高いため、適切なバックアップとディザスタリカバリ計画が必要です。

定期的なバックアップでは、ストレージバックエンドのデータを定期的にバックアップします。

暗号化されたデータだけでなく、Vaultの設定ファイルやポリシー定義もバックアップ対象に含めます。

Unsealキーの管理では、Vaultの起動に必要なUnsealキーを安全に管理します。

Shamirの秘密分散法により、複数の管理者が分割して保持し、一定数のキーが揃わないとVaultを起動できないようにします。

復旧手順の文書化では、障害発生時の復旧手順を詳細に文書化し、定期的に復旧訓練を実施します。

緊急時に迅速に対応できるよう、手順書を常に最新の状態に保ちます。

実際の運用では、月次でバックアップからの復元テストを実施しています。

私のチームでは、テスト環境でバックアップからVaultを復元し、すべてのシークレットが正常にアクセスできることを確認しています。

この定期的な訓練により、実際の障害時にも冷静に対応できる体制を整えています。

監視とアラート設定

Vaultの健全性を維持するため、包括的な監視とアラート設定が必要です。

メトリクスの収集では、Vaultが提供するメトリクスをPrometheusなどの監視システムで収集します。

リクエスト数、レスポンスタイム、エラー率、ストレージ使用量などの指標を継続的に監視します。

監査ログの分析では、すべてのアクセスログを収集し、異常なアクセスパターンを検知します。

通常と異なる時間帯のアクセス、大量のシークレット取得、失敗したアクセス試行などを監視します。

アラート設定では、重要な指標に対して閾値を設定し、異常が検知された際に自動的にアラートを発出します。

Vaultサーバーのダウン、ストレージの容量逼迫、認証失敗の急増などを即座に検知します。

私のチームでは、Grafanaダッシュボードでリアルタイムにメトリクスを可視化し、異常を早期に発見できる体制を整えています。

また、PagerDutyと連携して、重大な問題が発生した際には自動的にオンコール担当者に通知されるようにしています。

Observability のベストプラクティス:可観測性を高めて障害対応を迅速化する手法では、包括的な監視戦略の設計方法を詳しく解説しています。

アプリケーション統合とベストプラクティス

Vaultを実際のアプリケーションに統合する際の実践的なパターンとベストプラクティスを紹介します。

適切な統合方法を選択することで、セキュリティと開発者体験のバランスを取ることができます。

Vault Agentの活用

Vault Agentは、アプリケーションとVaultの間に配置されるプロキシで、シークレットの取得と更新を自動化します。

自動認証では、Vault Agentがアプリケーションに代わってVaultに認証し、トークンを取得します。

アプリケーションコードに認証ロジックを実装する必要がなく、シンプルな統合が可能になります。

シークレットのキャッシングでは、取得したシークレットをローカルにキャッシュし、Vaultへのリクエスト数を削減します。

TTLに基づいて自動的にシークレットを更新し、常に最新の値をアプリケーションに提供します。

テンプレート機能では、シークレットをファイルやプロセスの環境変数として注入できます。

既存のアプリケーションを大きく変更することなく、Vaultと統合することが可能です。

私のチームでは、レガシーアプリケーションの移行時にVault Agentのテンプレート機能を活用しました。

アプリケーションコードを変更することなく、環境変数ファイルをVault Agentが動的に生成する仕組みを構築し、スムーズな移行を実現できました。

インフラエンジニアの教科書では、インフラストラクチャの運用管理における実践的な手法が詳しく解説されています。

Kubernetes統合パターン

Kubernetes環境では、Vaultとの統合に特化した機能が利用できます。

Vault Injectorの使用では、Kubernetes Admission Webhookを使用して、Podの起動時に自動的にVault Agentサイドカーを注入します。

アプリケーションのマニフェストにアノテーションを追加するだけで、Vaultとの統合が完了します。

Secrets Store CSI Driverの活用では、KubernetesのCSI(Container Storage Interface)を使用して、Vaultのシークレットをボリュームとしてマウントします。

ファイルシステム経由でシークレットにアクセスでき、既存のアプリケーションとの互換性が高い方法です。

External Secretsの利用では、Kubernetes Secretリソースを自動的に生成し、Vaultのシークレットと同期します。

Kubernetes標準のSecret管理方式を維持しつつ、バックエンドにVaultを使用できます。

実際の運用では、新規アプリケーションにはVault Injectorを使用し、既存アプリケーションにはExternal Secretsを使用するという使い分けをしています。

私のチームでは、この段階的なアプローチにより、すべてのアプリケーションをVaultに移行することができました。

CI/CDパイプラインとの統合

CI/CDパイプラインでVaultを活用することで、デプロイプロセスのセキュリティを向上させることができます。

ビルド時のシークレット注入では、CI/CDパイプラインの実行時にVaultからシークレットを取得し、ビルドプロセスに注入します。

GitHubやGitLabのCI/CD環境変数にシークレットを保存する必要がなくなります。

デプロイ時の動的シークレット生成では、デプロイプロセスの一部として、Vaultから動的シークレットを生成します。

デプロイごとに新しい認証情報が生成されるため、セキュリティが向上します。

シークレットローテーションの自動化では、定期的にシークレットをローテーションし、古いシークレットを無効化します。

CI/CDパイプラインと連携することで、アプリケーションの再デプロイと同時にシークレットを更新できます。

私のチームでは、GitHub ActionsとVaultを統合し、デプロイ時に必要なシークレットを動的に取得する仕組みを構築しました。

これにより、GitHubのSecretsに機密情報を保存する必要がなくなり、セキュリティリスクを大幅に削減できました。

CI/CD セキュリティのベストプラクティス:パイプラインを守る多層防御戦略では、CI/CDパイプラインのセキュリティ強化手法を詳しく解説しています。

まとめ

HashiCorp Vaultは、機密情報を安全に管理するための強力なツールです。

本記事で解説した実践パターンを活用することで、セキュリティを確保しつつ、開発者の生産性を維持するシークレット管理体制を構築できます。

重要なのは、自社の要件に合わせて段階的に導入し、継続的に改善していくことです。

まずはKey/Valueエンジンで静的シークレットの管理から始め、運用に慣れた後に動的シークレットやアクセス制御の高度化を進めるアプローチが現実的です。

適切なポリシー設計、認証メソッドの選択、運用監視の実装により、組織のセキュリティレベルは着実に向上していきます。

私自身、Vaultを導入したことで、シークレット管理が場当たり的なものから、体系的で監査可能なものへと変化しました。

チームメンバーの入退社時の権限管理が自動化され、シークレットローテーションの負担も大幅に軽減されました。

また、監査ログにより、すべてのアクセスが追跡可能になり、コンプライアンス要件への対応も容易になりました。

シークレット管理は、システムのセキュリティを支える重要な基盤です。

本記事で紹介した手法を参考に、ぜひ自社に適したシークレット管理体制の構築に取り組んでみてください。