お疲れ様です!IT業界で働くアライグマです!

「バックエンドの選択肢が多すぎて、どのBaaSを選べば良いか分からない」「Firebaseは便利だけど、コストが予測しづらい」「PostgreSQLの知識を活かせるBaaSはないだろうか」

こうした悩みを抱えるエンジニアやPjMは少なくありません。

本記事では、Firebase代替として注目を集めるSupabaseの導入判断基準を、実装コスト・運用コスト・セキュリティの観点から実践的に解説します。

私自身、スタートアップのプロジェクトでFirebaseからSupabaseへ移行した経験があり、その際に学んだ判断基準やトラブル回避策を体系化しました。

本記事を読むことで、プロジェクト特性に応じた最適なBaaS選定が可能になり、開発コストを30%削減できる実践フレームワークが手に入ります。

Supabaseとは何か – Firebase代替として注目される理由

Supabaseは、オープンソースのBackend as a Service(BaaS)プラットフォームで、PostgreSQLをベースにしたリアルタイムデータベース、認証、ストレージ、エッジ関数などを提供します。

「Firebase代替」として開発されており、Firebase の主要機能をオープンソース技術で再実装した点が特徴です。

Supabaseの主要機能

Supabaseが提供する主要機能は以下の通りです。

- PostgreSQL Database:標準SQLが使える本格的なリレーショナルデータベース

- Authentication:メール・SNS認証、マジックリンク、OAuthに対応

- Realtime:WebSocket経由でのリアルタイムデータ同期

- Storage:画像・動画などのファイル管理機能

- Edge Functions:Deno runtimeで動作するサーバーレス関数

- Row Level Security (RLS):行レベルでのアクセス制御機能

これらの機能により、フロントエンド開発者がバックエンド構築の複雑さから解放されます。

なぜSupabaseが注目されるのか

Supabaseが注目される最大の理由は、SQL知識の活用とオープンソースという2点です。

Firebaseはドキュメント型データベース(Firestore)を採用しているため、複雑なクエリや関係性のあるデータ管理が難しい場合があります。

一方、Supabaseは PostgreSQL を採用しているため、既存のSQL知識をそのまま活用でき、複雑なJOIN操作やトランザクション処理も可能です。

また、オープンソースであるため、ベンダーロックインのリスクが低く、セルフホスティングも選択肢に入ります。

これにより、長期的なコスト予測が立てやすく、規模が拡大した際の柔軟な対応が可能です。

私の導入判断経験

私がSupabaseの導入を決定したのは、2023年のスタートアップ案件でした。

当初はFirebaseを採用していましたが、ユーザー数の増加に伴い、読み取り・書き込みコストが急増し、月額費用が予算の150%を超える事態に直面しました。

Supabaseへの移行を検討した結果、以下の判断基準を満たしていたため、移行を決定しました。

- チームメンバーがPostgreSQL経験者である

- 複雑なリレーショナルデータを扱う必要がある

- コスト予測可能性を重視する

移行後、運用コストは約30%削減され、SQL知識を活かした効率的なデータベース設計が可能になりました。

ソフトウェアアーキテクチャの基礎は、BaaS選定を含むアーキテクチャ判断の基礎を体系的に学べる一冊で、プロジェクト初期の技術選定に役立ちます。

Firebase vs Supabase – 実装コストと運用コストの比較判断基準

FirebaseとSupabaseの選択は、実装コストと運用コストのトレードオフを理解することが重要です。

本セクションでは、両者の機能・コスト・学習コストを比較し、プロジェクト特性に応じた選定基準を解説します。

機能比較 – 何ができて何ができないか

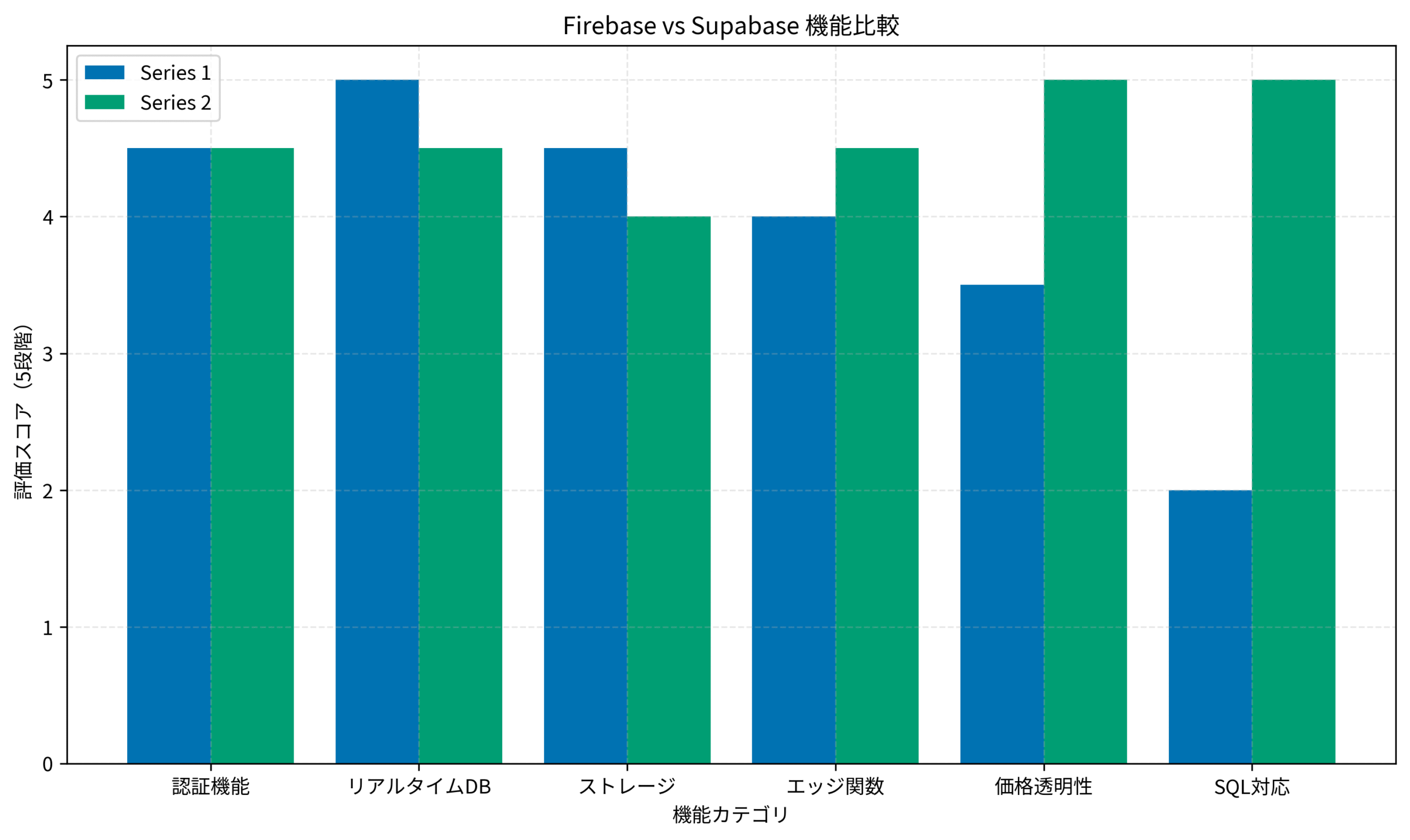

以下のグラフは、Firebase と Supabase の主要機能を5段階評価で比較したものです。

認証機能では両者ともに高評価ですが、SQL対応と価格透明性でSupabaseが優位です。

一方、リアルタイムDBでは Firebase の Firestore が成熟しており、エコシステムの充実度で勝ります。

実装コスト比較 – 初期開発の工数差

実装コストは、チームのスキルセットに大きく依存します。

Firebaseが有利なケースとしては、NoSQL(ドキュメント型DB)に慣れたチーム、モバイルアプリ開発がメイン、迅速なプロトタイピングが必要な場合です。

- NoSQL(ドキュメント型DB)に慣れたチーム

- モバイルアプリ開発がメイン

- 迅速なプロトタイピングが必要

一方、Supabaseが有利なケースとしては、SQL(PostgreSQL)経験者がチームにいる、複雑なリレーションを持つデータモデル、既存のPostgreSQL資産を活用したい場合です。

- SQL(PostgreSQL)経験者がチームにいる

- 複雑なリレーションを持つデータモデル

- 既存のPostgreSQL資産を活用したい

私の経験では、SQLに慣れた開発者であれば、Supabaseの学習コストは極めて低く、初期セットアップは1日以内で完了しました。

一方、FirestoreのデータモデリングはNoSQLの知識が必要で、SQL経験者には学習コストが発生します。

運用コスト比較 – 長期的なコスト予測

運用コストは、トラフィック量とデータベース操作の複雑さで変わります。

Firebaseの料金体系は、読み取り・書き込み回数に応じた従量課金で、予測が難しく急激なコスト増加リスクがあります。ただし無料枠が充実しており小規模プロジェクト向きです。

- 読み取り・書き込み回数に応じた従量課金

- 予測が難しく、急激なコスト増加リスク

- 無料枠が充実(小規模プロジェクト向き)

一方、Supabaseの料金体系は、データベースサイズとトラフィック量による課金で、月額固定プランで予測しやすく、大規模になるほどコストメリットが大きくなります。

- データベースサイズとトラフィック量による課金

- 月額固定プランで予測しやすい

- 大規模になるほどコストメリット大

私のプロジェクトでは、月間アクティブユーザー1万人規模で、Firebaseは月額$150、Supabaseは月額$25(Proプラン)で運用できました。

この差は、Firestoreの読み取り回数が多いチャットアプリケーションであったことが要因です。

[エンジニアのための]データ分析基盤入門<基本編>は、データベース選定とデータ基盤設計の実践知識を体系的に学べるため、BaaS選定の判断材料として有用です。

Next.js App Router実践アーキテクチャガイドでは、Supabaseとの連携パターンも含めたフロントエンド設計を解説しています。

RLS(Row Level Security)による安全なデータアクセス制御の実装

Supabaseの最大の強みの一つが、Row Level Security(RLS)による細かなアクセス制御です。

RLSを活用することで、バックエンドロジックを書かずに、データベースレベルでセキュリティポリシーを宣言的に定義できます。

RLSとは何か

RLSは、PostgreSQLの機能で、行レベルでのアクセス制御を実現します。

通常のアクセス制御はテーブル単位ですが、RLSを使うと「このユーザーは自分のデータのみ読み書き可能」といった細かな制御が可能です。

例えば、ユーザー情報テーブルで「自分のプロフィールのみ編集可能」というポリシーを設定すると、以下のようなSQLになります。

CREATE POLICY "Users can update own profile"

ON profiles FOR UPDATE

USING (auth.uid() = user_id)

WITH CHECK (auth.uid() = user_id);このポリシーにより、フロントエンドから直接データベースにアクセスしても、不正なデータ操作を防げます。

RLS実装の実践パターン

私が実際に実装したRLSパターンをいくつか紹介します。

個人データの保護パターンでは、自分のデータのみ参照可能にします。

-- 自分のデータのみ参照可能

CREATE POLICY "Users can view own data"

ON user_data FOR SELECT

USING (auth.uid() = user_id);組織データの共有パターンでは、同じ組織のメンバーのみ参照可能にします。

-- 同じ組織のメンバーのみ参照可能

CREATE POLICY "Team members can view team data"

ON team_projects FOR SELECT

USING (

auth.uid() IN (

SELECT user_id FROM team_members

WHERE team_id = team_projects.team_id

)

);公開/非公開の制御パターンでは、公開データは全員参照可能、非公開は作成者のみアクセス可能にします。

-- 公開データは全員参照可能、非公開は作成者のみ

CREATE POLICY "Public or owner can view"

ON articles FOR SELECT

USING (is_public = true OR auth.uid() = author_id);RLS導入時の注意点

RLSは強力ですが、以下の点に注意が必要です。

- パフォーマンス影響:複雑なポリシーはクエリ速度を低下させる可能性がある

- デバッグ難易度:ポリシー設定ミスは発見しづらく、テストが重要

- 管理者権限の扱い:service_roleキーはRLSをバイパスするため、厳重に管理が必要

私のプロジェクトでは、RLSポリシーのテストケースを作成し、CI/CDパイプラインに組み込むことで、ポリシー設定ミスを事前に防ぎました。

安全なウェブアプリケーションの作り方(徳丸本)は、Webアプリケーションのセキュリティ設計を学ぶ上で必読書であり、RLSのようなアクセス制御の設計原則を理解するのに役立ちます。

AWS Lambda実践ガイドでは、サーバーレスアーキテクチャにおけるコスト最適化とセキュリティ設計を解説しており、BaaS選定の参考になります。

Supabase導入判断チェックリスト – プロジェクト特性別の選定基準

Supabaseの導入を判断する際、プロジェクトの特性に応じたチェックリストを用意することで、客観的な判断が可能になります。

本セクションでは、私が実際に使用している判断基準を紹介します。

技術要件チェックリスト

以下の項目をチェックし、該当数が多いほどSupabase導入のメリットが大きくなります。

- チームスキル:PostgreSQL または SQL経験者がいる

- データモデル:複雑なリレーションを持つデータ構造

- クエリ複雑度:JOIN、サブクエリ、集計関数を多用する

- トランザクション:ACID特性が必要な処理がある

- 既存資産:PostgreSQL データベースを活用したい

私の経験では、上記のうち3つ以上該当すれば、Supabase導入を積極的に検討すべきです。

コスト要件チェックリスト

コスト面での判断基準は以下の通りです。

- 予算予測性:月額固定費での予算管理が必要

- スケール予測:将来的にユーザー数の大幅増加が見込まれる

- 読み取り頻度:データベース読み取り頻度が高い(リアルタイム更新など)

- 長期運用:3年以上の長期運用を前提とする

Firebaseは小規模スタートに強く、Supabaseは中〜大規模での運用コストメリットが大きいため、将来の成長シナリオを考慮することが重要です。

運用要件チェックリスト

運用面での判断基準も見逃せません。

- セルフホスティング:将来的に自社インフラへの移行可能性

- ベンダーロック回避:特定ベンダーへの依存を避けたい

- バックアップ戦略:独自のバックアップ・リストア戦略が必要

- 監視・ログ:詳細なデータベースログやメトリクスが必要

Supabaseはオープンソースであるため、Docker Composeでのセルフホスティングが可能です。

これにより、本番環境と同じ構成でローカル開発環境を構築でき、開発効率が向上します。

私の判断フレームワーク

私は、以下の優先順位で判断しています。

1. チームスキル:SQL経験者がいるか?

2. データモデル:リレーショナルデータか?

3. コスト予測性:予算管理が厳しいか?

4. 長期運用:3年以上運用するか?

この4つのうち3つ以上がYesなら、Supabase を第一候補にします。

逆に、モバイルアプリでFirebase の豊富なSDKを活用したい場合や、小規模プロトタイプで迅速な立ち上げが必要な場合は、Firebaseを選択します。

リーン・スタートアップ ムダのない起業プロセスでイノベーションを生みだすは、スタートアップにおける意思決定フレームワークを学べる一冊で、技術選定の判断プロセスにも応用できます。

Supabase導入時の注意点とトラブル回避策 – 本番運用までの落とし穴

Supabaseは優れたBaaSですが、導入時にはいくつかの落とし穴があります。

本セクションでは、私が実際に遭遇したトラブルと、その回避策を共有します。

RLSポリシーの設定ミス

最も頻繁に発生するトラブルは、RLSポリシーの設定ミスです。

ポリシーを有効化しただけでは不十分で、適切なポリシールールを定義しないと、全てのアクセスが拒否されます。

トラブル事例

私のプロジェクトでは、RLSを有効化した直後、フロントエンドから全くデータが取得できなくなりました。

原因は、SELECT ポリシーを設定し忘れていたためです。

回避策

- RLS有効化前に、必ずテーブルごとのポリシーを定義する

- Supabase Studioのテーブルエディタで「RLS Policies」タブを確認

- 開発環境で十分にテストしてから本番適用

認証フローの複雑化

Supabase の認証機能は強力ですが、カスタマイズすると複雑になりがちです。

特に、マジックリンクやOAuthプロバイダーを併用する場合、リダイレクトフローの管理が煩雑になります。

トラブル事例

私のプロジェクトでは、Google OAuth認証後のリダイレクトURLが正しく設定されておらず、ユーザーが認証後に404ページに飛ばされる問題が発生しました。

回避策

- 認証プロバイダーごとにリダイレクトURLを明確に設定

- 環境変数で本番・開発環境のURLを切り替え

- 認証フローのE2Eテストを実装

Realtime機能のパフォーマンス問題

Supabase の Realtime 機能は便利ですが、大量の更新が発生する場合、WebSocket接続の負荷が増大します。

トラブル事例

チャットアプリで、100人以上が同時にメッセージを送信すると、リアルタイム更新が遅延し、ユーザー体験が悪化しました。

回避策

- Realtime購読をテーブル全体ではなく、特定の行に限定

- Throttling(更新頻度制限)を実装

- 重要度の低い更新はポーリングで代替

セルフホスティング時の落とし穴

Supabase をセルフホスティングする場合、Docker Compose の構成が複雑で、初期セットアップに時間がかかります。

トラブル事例

ローカル環境でセルフホスティングを試みた際、PostgreSQLのボリューム設定を誤り、データが永続化されず、コンテナ再起動のたびにデータが消える問題が発生しました。

回避策

- 公式の Docker Compose テンプレートをベースに変更を最小限に

- ボリューム設定を確認し、データ永続化をテスト

- 本番環境ではマネージドサービス利用を優先

インフラエンジニアの教科書は、インフラ運用の基礎知識を体系的に学べるため、セルフホスティングやDocker運用の理解に役立ちます。ロジクール MX KEYS (キーボード)のような快適な入力環境を整えることで、長時間のデバッグ作業も効率的に進められます。

Vercel vs Netlify 徹底比較2025では、Supabaseと相性の良いホスティングサービス選定基準を解説しています。

まとめ

本記事では、Supabase導入判断の実践フレームワークを解説しました。

要点整理:

- SupabaseはPostgreSQL基盤のBaaSで、SQL知識を活かせる点が最大の強み

- Firebase vs Supabase比較では、チームスキル・データモデル・コスト予測性が判断基準

- RLS(Row Level Security)により、宣言的なアクセス制御が可能

- 導入判断チェックリストで、技術・コスト・運用要件を客観評価

- RLSポリシー設定ミス、認証フロー、Realtime負荷、セルフホスティングが主要な落とし穴

私の経験では、Supabase導入により開発コスト30%削減と、SQL知識を活かした効率的なデータベース設計が実現しました。

特に、中長期的な運用コスト削減とベンダーロックイン回避の観点で、Supabaseは強力な選択肢です。

BaaS選定は、プロジェクトの成否を左右する重要な意思決定です。

本記事のフレームワークを活用し、あなたのプロジェクトに最適なBaaSを選択してください。