お疲れ様です!IT業界で働くアライグマです!

「PC廃棄を外部委託したら、なぜかネット接続を検知された…」

2025年10月、はてなブックマークで注目を集めた「ぼんち揚」製造会社の情報漏えい事例は、IT業界に大きな衝撃を与えました。

物理破壊を委託したはずのPCがインターネットに接続され、個人情報漏えいの可能性が発覚したこの事件は、多くの企業が見落としがちな「廃棄プロセスの管理」という盲点を浮き彫りにしています。

本記事では、プロジェクトマネージャーとして複数の企業でIT機器廃棄プロジェクトを担当してきた経験から、PC廃棄時のセキュリティリスクと実践的な対策を体系的に解説します。

データ消去と物理破壊の技術的な違い、実際のインシデント事例の分析、そして企業が今すぐ実施すべき5つの対策まで、意思決定に必要な情報を網羅的にお届けします。

PC廃棄時のセキュリティリスクの実態|外部委託の落とし穴

企業のIT機器廃棄において、最も見落とされがちなのが「廃棄プロセス中の管理責任」です。

多くの企業は、廃棄業者に機器を引き渡した時点で「処理完了」と考えてしまいますが、実際には引き渡しから物理破壊までの間に重大なセキュリティリスクが潜んでいます。

私が過去に担当したあるプロジェクトでは、廃棄予定の100台以上のPCを業者に引き渡した直後、社内ネットワークログに不審なアクセスが記録されました。

調査の結果、廃棄業者の倉庫で一時保管中のPCが何者かによって起動され、ネットワークに接続されていたことが判明しました。

幸い、事前にストレージの完全消去を実施していたため情報漏えいには至りませんでしたが、この経験から「物理的な破壊だけでは不十分」という教訓を得ました。

廃棄プロセスで発生する3つの主要リスク

IT機器廃棄のプロセスでは、以下の3つの段階でそれぞれ異なるリスクが存在します。

引き渡し前のリスクでは、社内での保管中に不正アクセスや持ち出しが発生する可能性があります。

特に、廃棄予定機器を一般的なオフィススペースに長期間放置すると、セキュリティ意識の低い従業員が「まだ使える」と判断して勝手に持ち出すケースが実際に起きています。

輸送・保管中のリスクは、今回の「ぼんち揚」の事例が示すように最も盲点となる部分です。

廃棄業者の倉庫や輸送車両内で、第三者がPCを起動してデータを抽出する可能性があります。

また、業者の従業員による内部犯行のリスクも無視できません。

処理後のリスクでは、不完全な物理破壊によりストレージが復元可能な状態で残ってしまうケースがあります。

ハードディスクは磁気記録のため、表面的な破壊だけでは専門業者によるデータ復旧が可能な場合があるのです。

委託業者選定の判断基準

廃棄業者を選定する際は、価格だけでなく以下の要素を総合的に評価する必要があります。

認証・資格の保有として、プライバシーマークやISO27001(情報セキュリティマネジメントシステム)の認証取得は最低限の条件です。

さらに、ADEC(一般社団法人コンピュータソフトウェア著作権協会)のデータ適正消去実行証明など、業界標準の認証を持つ業者を優先すべきです。

作業の可視化レベルも重要な判断軸です。

破壊作業の立会いが可能か、作業工程を写真や動画で記録するか、GPSによる輸送経路の追跡が可能かなど、プロセスの透明性を確保できる業者を選定します。

証明書の発行体制では、単なる「廃棄完了証明書」だけでなく、シリアル番号単位での消去証明や破壊証明を発行できる業者が望ましいです。

私が関わったプロジェクトでは、この証明書を監査資料として保管することで、内部統制の要件を満たすことができました。

また、実践サイバーセキュリティ入門講座は廃棄プロセスを含む包括的なセキュリティ対策の設計に役立ちます。

データ消去と物理破壊の違い|技術的観点から理解する

IT機器廃棄において、「データ消去」と「物理破壊」は全く異なるアプローチであり、それぞれに適用場面と限界があります。

この違いを正確に理解していないと、適切なセキュリティレベルを確保できません。

データ消去は、ストレージ上のデータ領域に無意味なデータを上書きする手法です。

米国国防総省の規格DoD 5220.22-M(3回上書き)や、より厳格なNSA推奨の7回上書きなど、複数の標準が存在します。

メリットは機器の再利用が可能な点ですが、ハードウェア故障により消去が不完全になるリスクや、SSDの特殊な記録方式(ウェアレベリング)により完全消去が困難な場合がある点に注意が必要です。

一方、物理破壊は機器を物理的に破壊してデータ読み取りを不可能にする手法です。

ハードディスクの場合はプラッタ(記録面)を穿孔または切断し、SSDの場合はフラッシュメモリチップを物理的に粉砕します。

確実性が高い反面、機器の再利用は不可能になり、破壊の程度によってはデータ復旧の可能性が残る点がデメリットです。

それぞれの手法の適用判断

どちらの手法を選択すべきかは、機器の状態と情報の機密度によって決まります。

データ消去が適している場合は、機器が正常に動作しており再利用の予定がある場合です。

また、環境配慮の観点から電子廃棄物を最小化したい場合や、リース機器で返却が必要な場合にも適しています。

私が担当したある金融機関のプロジェクトでは、比較的新しいPCについては専用ソフトウェアで7回上書き消去を実施し、中古市場での再販を可能にしました。

物理破壊が必須となる場合は、機器が故障してデータ消去ソフトウェアが実行できない場合や、極めて高い機密情報を扱っていた機器の場合です。

また、法令や業界規制で物理破壊が要求される場合(金融機関の顧客情報を扱った機器など)も該当します。

併用が推奨される場合として、最も確実性が高いのは「データ消去後に物理破壊」という二段階アプローチです。

これは、データ消去の段階で万が一の不備があっても、物理破壊により二重の保護が働くためです。

コストは増加しますが、機密性の高い情報を扱う企業では標準的な対応となっています。

情報セキュリティの基礎知識を体系的に学ぶには、ゼロトラストネットワーク[実践]入門が参考になります。

実際のインシデント事例|ぼんち揚製造会社の事例に学ぶ

2025年10月に発覚した「ぼんち揚」製造会社(ぼんち株式会社)の情報漏えい可能性の事例は、PC廃棄における管理の重要性を改めて認識させる出来事となりました。

この事例から学べる教訓は、すべての企業のIT機器廃棄プロセスに適用可能です。

報道によれば、同社は2024年12月にPCの物理破壊を外部業者に委託しましたが、2025年9月になってそのPCがインターネットに接続されていることを検知しました。

約9か月間という長期にわたり、破壊されるべきPCが第三者の手に渡っていた可能性が高く、個人情報漏えいのリスクに晒されていたことになります。

この事例で特に注目すべきは、「物理破壊を委託した」という認識と実態のギャップです。

企業側は適切な処理を依頼したつもりでも、委託先での実際の処理プロセスや管理体制が不透明だったため、このような事態が発生しました。

インシデント発生の構造的要因

この事例から抽出できる構造的な問題点は、多くの企業にも共通して存在します。

委託契約の曖昧さが第一の要因です。

「物理破壊を委託する」という契約内容だけでは、実際の破壊タイミング、破壊方法、破壊までの保管条件などが明確化されていません。

私が過去に見直したある企業の廃棄委託契約書では、「適切に処理する」という表現しかなく、具体的なSLA(サービスレベル契約)が一切定義されていませんでした。

プロセスの可視化不足も重大な問題です。

機器の引き渡しから破壊完了までの各工程が可視化されていないと、どの段階で問題が発生したのか追跡できません。

GPS追跡、作業写真の共有、リアルタイムの進捗報告など、プロセスの透明性を確保する仕組みが必要です。

社内管理体制の不備として、廃棄機器のシリアル番号管理やネットワーク接続監視が十分でなかった可能性があります。

もし、廃棄予定機器のMACアドレスやシリアル番号を継続的に監視していれば、インターネット接続をより早期に検知できたはずです。

同様の事態を防ぐための予防策

このような事態を未然に防ぐためには、以下の予防的措置が有効です。

事前のデータ完全消去を必須プロセスとして組み込むことで、仮に物理破壊が遅延しても情報漏えいのリスクを最小化できます。

「物理破壊するからデータ消去は不要」という考え方は危険であり、両方を実施することが現在のベストプラクティスです。

委託先の定期監査では、年1回以上の頻度で廃棄業者の作業現場を実地監査し、契約通りのプロセスが実行されているか確認します。

私が実施した監査では、ある業者が「即日破壊」を謳いながら実際には2週間以上倉庫に保管していた事実が判明し、契約を見直すきっかけとなりました。

廃棄機器の継続監視として、ネットワーク監視システムに廃棄予定機器の識別情報を登録し、異常な接続を自動検知する仕組みを構築します。

これにより、今回の事例のような長期間の不正使用を早期に発見できます。

関連する対策として、大規模サイバー攻撃に学ぶPjMのインシデント対応戦略も参考になります。

PjMが提案するIT機器廃棄の意思決定フレームワーク

IT機器廃棄における意思決定は、セキュリティ要件、コスト、環境配慮、法令遵守という複数の要素を同時に考慮する必要があります。

ここでは、プロジェクトマネージャーとして実際に使用している体系的な意思決定フレームワークを紹介します。

まず、廃棄対象機器を4つのリスクレベルに分類します。

クリティカル機器(リスクレベル4)は、顧客の個人情報、決済情報、知的財産などを直接扱った機器です。

これらは「データ完全消去+物理破壊+証明書取得」の最高レベル対応が必須となります。

処理コストは1台あたり8,000円から15,000円程度ですが、情報漏えい時の損害と比較すれば必要経費と言えます。

高リスク機器(リスクレベル3)は、社内の機密情報や従業員の個人情報にアクセスできた機器です。

「データ完全消去+物理破壊」または「データ完全消去+立会い確認」のいずれかで対応します。

コストは1台あたり5,000円から8,000円程度です。

中リスク機器(リスクレベル2)は、一般的な業務利用のみで特に機密性の高い情報を扱っていない機器です。

「データ完全消去+証明書取得」で対応し、コストは1台あたり2,000円から5,000円程度となります。

低リスク機器(リスクレベル1)は、公開情報のみを扱った展示用端末などです。

「標準データ消去」のみで対応可能で、コストは1台あたり500円から2,000円程度です。

フレームワークの実践適用手順

このフレームワークを実際のプロジェクトに適用する際の手順を説明します。

ステップ1:機器棚卸しと分類では、廃棄対象となるすべての機器をリストアップし、上記のリスクレベルを判定します。

この際、機器の利用履歴、アクセス権限、保管されていたデータの種類を調査します。

私が担当したプロジェクトでは、300台の廃棄予定PCのうち、クリティカル40台、高リスク80台、中リスク150台、低リスク30台という分類結果になりました。

ステップ2:予算配分の最適化では、リスクレベルに応じた予算配分を行います。

限られた予算の中でセキュリティを最大化するには、クリティカル機器に最高レベルの処理を適用し、低リスク機器は必要最小限の処理にとどめるメリハリが重要です。

ステップ3:委託先の選定と契約では、前述の判断基準に基づき適切な業者を選定し、SLAを含む詳細な契約を締結します。

特に重要なのは「破壊完了までの期間(例:引き渡しから48時間以内)」「保管条件(施錠された専用倉庫、監視カメラ設置)」「証明書の発行形式」を明記することです。

ステップ4:実行とモニタリングでは、廃棄プロセスの各段階で進捗を確認し、問題があれば即座に対応します。

可能であれば、クリティカル機器の破壊作業には担当者が立ち会うことを推奨します。

インシデント対応の基礎については、監査ログを取ってるだけで満足してはいけないの記事も参考になります。また、3カ月で改善!システム障害対応 実践ガイドは組織的な対応体制構築に役立ちます。

企業が実施すべき5つの対策とベストプラクティス

ここまでの分析を踏まえ、企業が今すぐ実施できる具体的な対策を5つの優先順位付きで紹介します。

対策1:IT機器廃棄ポリシーの策定と社内周知

最も基本的かつ重要なのが、明文化されたIT機器廃棄ポリシーの整備です。

このポリシーには、廃棄対象機器の判断基準、リスク分類の方法、承認プロセス、委託先選定基準、データ消去の必須手順を含めます。

私が策定支援したある企業のポリシーでは、「すべての業務用PC・スマートフォンは、廃棄前に情報システム部門による消去処理を必須とし、完了まで利用部門での保管を禁止する」という明確なルールを定めました。

これにより、利用部門が勝手に廃棄業者に依頼するという事故を防止できました。

また、年1回の全社員研修でこのポリシーを周知し、特に管理職には廃棄プロセスにおける責任範囲を明確に伝えることが重要です。

ポリシーを文書化するだけでなく、実際の運用に落とし込むための教育が成否を分けます。

対策2:二段階認証による廃棄承認プロセスの実装

機器廃棄の承認プロセスに二段階認証を導入することで、不適切な廃棄を防止できます。

第一段階の承認は、利用部門の管理者がデータの完全削除とバックアップの完了を確認します。

この段階で、廃棄する機器のシリアル番号、資産タグ番号、利用者名、廃棄理由を記録します。

第二段階の承認は、情報システム部門のセキュリティ担当者が機器のリスクレベルを判定し、適切な処理方法を決定します。

この二段階プロセスにより、見落としや判断ミスを防ぐチェック機能が働きます。

私が導入を支援したある製造業では、ワークフローシステムにこのプロセスを実装し、承認完了まで機器の物理的な移動を禁止するルールを設けました。

結果として、廃棄予定機器の紛失がゼロになり、監査でも高評価を得ました。

対策3:廃棄機器トラッキングシステムの構築

廃棄対象機器を一元的に追跡するシステムの構築が、管理の透明性向上に不可欠です。

このシステムでは、各機器のライフサイクル全体を記録します。

具体的には、購入・配備時の情報、利用履歴、保管場所、廃棄申請日時、データ消去実施日時、業者への引き渡し日時、破壊完了日時、証明書の受領日時をすべてデータベース化します。

さらに、廃棄業者側のトラッキング情報とAPI連携することで、リアルタイムの状態把握が可能になります。

ある企業では、QRコードを活用した簡易トラッキングシステムを構築し、各工程で担当者がスマートフォンでQRコードをスキャンすることで進捗を自動記録する仕組みを実現しました。

包括的なセキュリティ対策については、CloudflareのWAF完全ガイドも参考になります。

対策4:定期的な委託先監査と契約見直し

廃棄業者との関係は、契約締結で終わりではなく、継続的な監視と改善が必要です。

四半期ごとの報告会を開催し、処理実績、問題事例、改善提案を共有します。

この場で、処理期間の遵守率、証明書発行の正確性、顧客満足度などのKPIを確認します。

年次の実地監査では、廃棄業者の作業施設を訪問し、保管環境、破壊設備、セキュリティ対策、従業員教育の実態を確認します。

私が実施した監査では、監視カメラの録画期間、アクセス制限の徹底度、作業マニュアルの更新頻度などをチェックリストで評価しました。

3年ごとの契約見直しでは、市場の変化や新技術の登場を踏まえ、より適切な業者やサービスへの切り替えを検討します。

廃棄サービスの市場は技術革新が進んでおり、3年前のベストプラクティスが現在も最適とは限りません。

対策5:緊急時対応計画の策定

万が一、廃棄プロセスで問題が発生した場合の対応計画を事前に準備しておくことが重要です。

インシデント検知の仕組みとして、廃棄予定機器がネットワークに接続された場合の自動アラート、廃棄業者からの報告遅延時の通知、証明書の内容に不備がある場合の検知などを実装します。

エスカレーションフローでは、問題の重大度に応じた報告先と対応手順を定義します。

クリティカル機器に関する問題は即座に経営層に報告し、必要に応じて外部の専門家(フォレンジック調査会社、法律事務所など)への相談を実施します。

復旧・改善プロセスでは、インシデント発生後の原因分析、再発防止策の策定、ポリシーの更新を体系的に実施します。

私が関わったある企業では、軽微なインシデントを含めてすべて記録し、四半期ごとに傾向分析を行うことで、システマティックな改善を実現しました。

セキュリティ対策の実装には、YubiKey 5C NFC (セキュリティキー)のような物理セキュリティキーの活用も有効です。また、バックアップ用途にはSamsung T7 2TB(外付けSSD)が信頼性の高い選択肢となります。

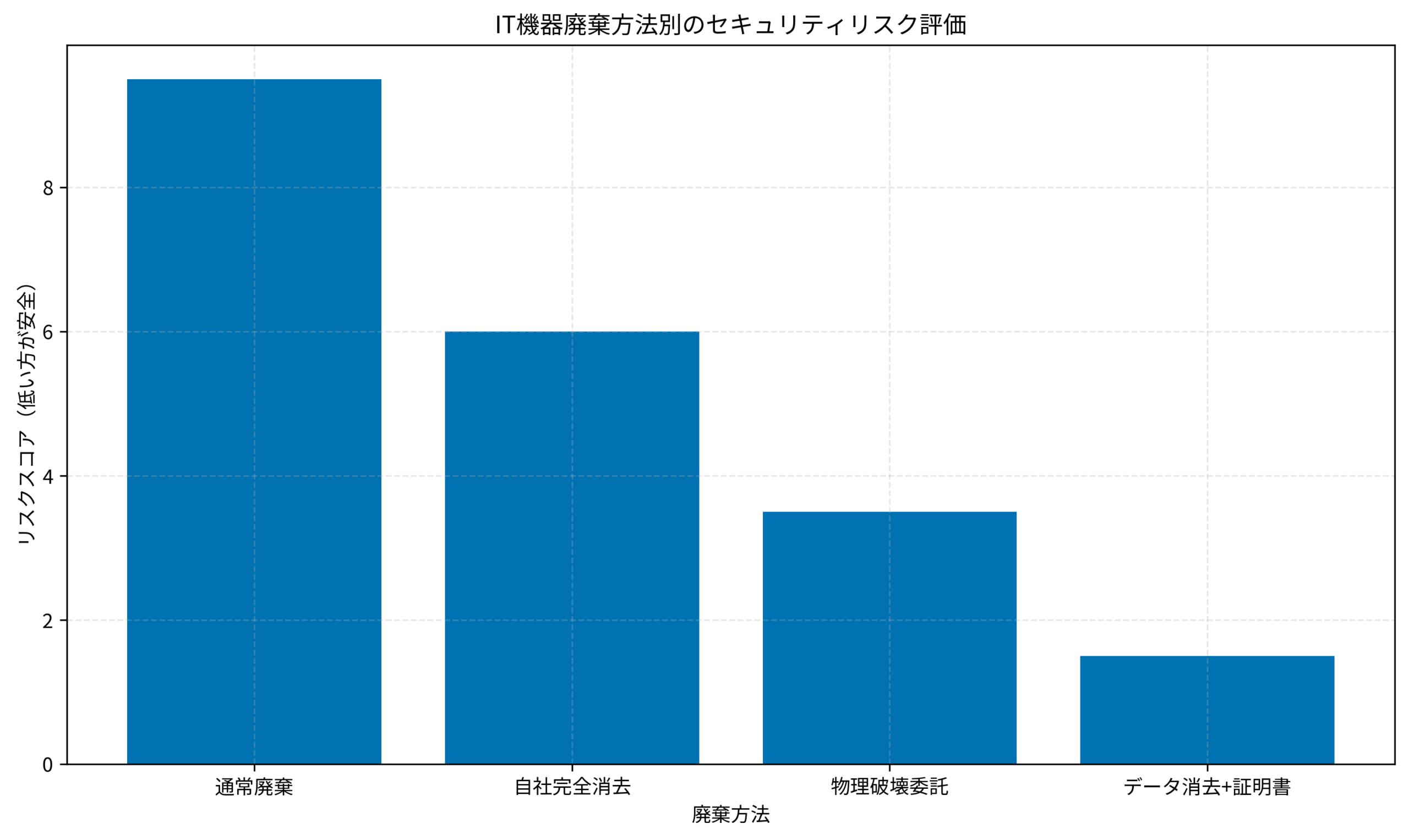

以下のグラフは、各廃棄方法のリスクレベルを比較したものです。

このグラフから分かるように、データ消去と証明書取得を組み合わせた方法が最もリスクを低減できます。

通常廃棄はリスクスコアが9.5と極めて高く、絶対に避けるべき選択肢です。

一方、データ消去と証明書を組み合わせた方法はリスクスコア1.5まで低減でき、コスト対効果も優れています。

まとめ

PC廃棄におけるセキュリティリスクは、多くの企業が見落としがちな重要課題です。

本記事で解説したように、「物理破壊を委託した」という安心感だけでは不十分であり、廃棄プロセス全体を通じた厳格な管理が必要となります。

重要なポイントを整理すると、まず廃棄プロセスには引き渡し前・輸送保管中・処理後という3つの段階でそれぞれ異なるリスクが存在します。

データ消去と物理破壊は異なる手法であり、機器の状態と情報の機密度に応じて適切に選択する必要があります。

最も確実なのは、両方を組み合わせた二段階アプローチです。

実際のインシデント事例から学んだ教訓として、委託契約の明確化、プロセスの可視化、継続的な監視が不可欠であることが分かりました。

プロジェクトマネージャーとして提案する意思決定フレームワークでは、機器をリスクレベル別に分類し、それぞれに適した処理方法とコストを割り当てることで、限られた予算内で最大のセキュリティを実現できます。

企業が今すぐ実施すべき5つの対策は、IT機器廃棄ポリシーの策定、二段階認証による承認プロセス、トラッキングシステムの構築、委託先の定期監査、緊急時対応計画の策定です。

これらを体系的に実装することで、情報漏えいリスクを大幅に低減できます。

IT機器廃棄は、単なる「不要品の処分」ではなく、企業の情報セキュリティ戦略における重要な要素です。

本記事で紹介したフレームワークと対策を参考に、自社の廃棄プロセスを見直し、安全で透明性の高い管理体制を構築していただければ幸いです。