お疲れ様です!IT業界で働くアライグマです!

「セキュリティ対策が必要なのは分かるけど、何から始めればいいか分からない」「NIST Cybersecurity Frameworkって聞いたことはあるけど、大企業向けで自社には関係ないと思っている」

こんな悩みを抱えているエンジニアやマネージャーの方は多いのではないでしょうか。

実は私も以前、中小規模のプロダクト開発チームでセキュリティ体制の構築を任された際、同じような不安を感じていました。

しかし、NIST Cybersecurity Framework 2.0(以下、NIST CSF 2.0)を段階的に導入することで、限られたリソースでも効果的なセキュリティ体制を構築できることを実感しました。

本記事では、NIST CSF 2.0の基本概念から、中小企業でも実践できる具体的な実装ステップまで、PjMとしての経験を交えながら詳しく解説します。

この記事を読めば、自社に適したセキュリティ体制の構築方法が明確になり、明日から実践できる具体的なアクションプランを手に入れることができます。

NIST Cybersecurity Framework 2.0とは何か

NIST Cybersecurity Framework 2.0は、米国国立標準技術研究所(NIST)が2024年に公開した、組織のサイバーセキュリティリスク管理を支援するフレームワークです。

初版から約10年を経て大幅にアップデートされ、より実践的で柔軟な内容になりました。

NIST CSF 2.0の5つのコア機能

NIST CSF 2.0は、以下の5つのコア機能で構成されています。

Identify(特定)では、組織の資産、データ、システムを把握し、リスクを理解します。

これは家の防犯対策で例えるなら、まず守るべき貴重品がどこにあるかを確認する作業に相当します。

Protect(防御)では、特定したリスクに対する防御策を実装します。

アクセス制御、データ暗号化、セキュリティ教育などが含まれます。

Detect(検知)では、セキュリティインシデントを早期に発見するための仕組みを構築します。

ログ監視やアノマリー検知などがこれに該当します。

Respond(対応)では、インシデント発生時の対応手順を定義し、実行します。

インシデント対応計画の策定や、関係者への通知プロセスなどが含まれます。

Recover(復旧)では、インシデント後の復旧計画を策定し、事業継続性を確保します。

バックアップからの復元や、再発防止策の実装などがこれに該当します。

私が担当したプロダクトでは、最初にこの5つの機能を理解することから始めました。

各機能の目的を明確にすることで、チーム全体がセキュリティ対策の全体像を把握でき、優先順位の判断がしやすくなりました。

実践サイバーセキュリティ入門講座は、これらの概念を実務に落とし込む際の具体的な手法を学ぶのに役立ちます。

従来版からの主な変更点

NIST CSF 2.0では、初版から以下のような重要な変更が加えられています。

まず、Govern(統治)という新しい機能が追加されました。

これは組織全体のサイバーセキュリティガバナンスを確立し、リスク管理戦略を定義する役割を担います。

従来は各機能に分散していたガバナンス関連の要素が、独立した機能として明確化されたことで、経営層の関与がより重要視されるようになりました。

次に、サプライチェーンリスク管理の重要性が強調されています。

現代のシステムは多数の外部サービスやライブラリに依存しているため、自社だけでなくサプライチェーン全体のセキュリティを考慮する必要があります。

また、実装ティアの概念が改善され、組織の成熟度に応じた段階的な実装がより明確になりました。

これにより、中小企業でも自社の状況に合わせた現実的な目標設定が可能になっています。

私のチームでは、この実装ティアの概念を活用して、まずは基本的なセキュリティ対策から始め、段階的に高度な対策へと移行する計画を立てました。

これにより、限られたリソースでも着実にセキュリティレベルを向上させることができました。

ゼロトラストセキュリティ実装ガイド:境界防御からの脱却で実現する次世代セキュリティ体制の記事では、NIST CSFと組み合わせて実装できる最新のセキュリティアーキテクチャについて詳しく解説しています。

ステップ1:現状把握と資産の特定(Identify)

セキュリティ体制構築の第一歩は、守るべき資産を正確に把握することです。

これは一見地味な作業に思えますが、後続のすべてのステップの基盤となる極めて重要なプロセスです。

資産インベントリの作成

まず、組織が保有するすべての情報資産をリストアップします。

具体的には、以下のような項目を含めます。

ハードウェア資産として、サーバー、ワークステーション、ネットワーク機器、モバイルデバイスなどを記録します。

各デバイスの型番、シリアル番号、設置場所、管理責任者を明記することが重要です。

ソフトウェア資産として、OS、アプリケーション、ライブラリ、開発ツールなどをリストアップします。

特にバージョン情報と更新状況を記録しておくことで、脆弱性管理が容易になります。

データ資産として、顧客情報、財務データ、知的財産、システムログなどを分類します。

データの機密性レベル(公開、社内限定、機密など)を明確にすることで、適切な保護レベルを決定できます。

私が担当したプロジェクトでは、最初にスプレッドシートで簡易的な資産台帳を作成しました。

完璧を目指すと時間がかかりすぎるため、まずは主要な資産から始め、段階的に詳細化していくアプローチを取りました。

この方法により、2週間程度で基本的な資産インベントリを完成させることができました。

安全なウェブアプリケーションの作り方(徳丸本)では、Webアプリケーションにおける資産の特定と保護の具体的な手法が詳しく解説されています。

リスクアセスメントの実施

資産インベントリが完成したら、次は各資産に対するリスクを評価します。

脅威の特定では、各資産に対してどのような脅威が存在するかを洗い出します。

外部からの不正アクセス、内部関係者による情報漏洩、自然災害、システム障害など、多角的な視点で検討します。

脆弱性の評価では、現在のセキュリティ対策の弱点を特定します。

パッチが適用されていないソフトウェア、弱いパスワードポリシー、不適切なアクセス権限設定などが該当します。

影響度の評価では、各リスクが顕在化した場合の影響を評価します。

事業への影響、金銭的損失、評判への影響などを考慮し、High/Medium/Lowの3段階で評価するシンプルな方法から始めるのがおすすめです。

私のチームでは、リスクアセスメントの結果を「リスクマップ」として可視化しました。

縦軸に影響度、横軸に発生確率を取り、各リスクをプロットすることで、優先的に対処すべきリスクが一目で分かるようになりました。

ビジネスコンテキストの理解

技術的な資産だけでなく、ビジネスの観点からも現状を把握することが重要です。

重要業務プロセスの特定では、組織の中核となる業務プロセスを明確にします。

これらのプロセスが停止した場合の影響を評価し、優先的に保護すべき対象を決定します。

法規制要件の確認では、業界固有の規制や法律(個人情報保護法、GDPR、PCI DSSなど)への対応状況を確認します。

コンプライアンス違反は重大な法的リスクとなるため、早期に対応が必要です。

ステークホルダーの期待値把握では、顧客、パートナー、投資家などが自社のセキュリティに対してどのような期待を持っているかを理解します。

これにより、ビジネス上必要なセキュリティレベルが明確になります。

実際の現場では、経営層とエンジニアの間でセキュリティに対する認識のギャップがあることが多いです。

私は定期的に経営層向けのセキュリティ状況報告会を開催し、技術的な詳細ではなくビジネスリスクの観点で説明することで、必要な投資判断をスムーズに進めることができました。

セキュリティインシデント対応計画の策定ガイド:初動対応から事後分析まででは、リスクアセスメントの結果を踏まえた具体的な対応計画の立て方を解説しています。

ステップ2:防御策の実装(Protect)

資産とリスクの把握ができたら、次は具体的な防御策を実装します。

ここでは、中小企業でも実現可能な、費用対効果の高い対策を中心に解説します。

アクセス制御の強化

最も基本的かつ重要な防御策が、適切なアクセス制御の実装です。

最小権限の原則を徹底することから始めます。

各ユーザーやシステムには、業務遂行に必要な最小限の権限のみを付与します。

これにより、万が一アカウントが侵害された場合でも、被害を最小限に抑えることができます。

多要素認証(MFA)の導入は、現代のセキュリティ対策において必須です。

パスワードだけでなく、スマートフォンアプリやハードウェアトークンを組み合わせることで、不正アクセスのリスクを大幅に低減できます。

私のチームでは、まず管理者アカウントとVPN接続にMFAを導入し、その後段階的に全ユーザーへ展開しました。

初期の抵抗はありましたが、実際の不正アクセス試行をブロックした事例を共有することで、チーム全体の理解が深まりました。

データ保護の実装

データそのものを保護することも重要な防御策です。

データ暗号化では、保存時(at rest)と転送時(in transit)の両方でデータを暗号化します。

データベースの暗号化、ディスク暗号化、TLS/SSL通信の強制などが含まれます。

データ分類とラベリングでは、データの機密性レベルに応じて適切な保護策を適用します。

すべてのデータに同じレベルの保護を適用するのは非効率なため、重要度に応じた段階的な対策が現実的です。

データバックアップでは、定期的なバックアップとその検証を実施します。

3-2-1ルール(3つのコピー、2種類のメディア、1つはオフサイト)を基本として、ランサムウェア対策も考慮した設計が重要です。

実際の運用では、バックアップの取得だけでなく、定期的な復元テストを実施することが極めて重要です。

私は四半期に一度、ランダムに選んだデータの復元テストを実施し、手順書の更新と担当者のトレーニングを兼ねていました。

セキュリティ教育と意識向上

技術的な対策だけでなく、人的要素への対応も不可欠です。

定期的なセキュリティトレーニングでは、フィッシング攻撃の見分け方、パスワード管理のベストプラクティス、インシデント報告の手順などを教育します。

年に2回程度の集合研修と、月次のメールでのリマインダーを組み合わせるのが効果的です。

模擬フィッシング訓練では、実際のフィッシングメールを模した訓練メールを送信し、従業員の反応を測定します。

これにより、教育の効果を定量的に評価でき、改善点も明確になります。

セキュリティチャンピオン制度では、各部門にセキュリティの推進役を配置します。

彼らが部門内でのセキュリティ意識向上を担うことで、組織全体への浸透が加速します。

私のチームでは、最初の模擬フィッシング訓練で約30%の従業員がリンクをクリックしてしまいました。

しかし、継続的な教育と訓練により、半年後には5%以下に改善することができました。

重要なのは、失敗を責めるのではなく、学習の機会として前向きに捉える文化を作ることです。

セキュリティ意識向上トレーニング:従業員を最強の防御線に変える実践プログラムでは、効果的なセキュリティ教育の設計と運用について詳しく解説しています。

ゼロトラストネットワーク[実践]入門では、アクセス制御とデータ保護の最新アプローチであるゼロトラストの概念と実装方法が詳しく解説されています。

ステップ3:検知体制の構築(Detect)

どれだけ強固な防御を構築しても、完全に攻撃を防ぐことは不可能です。

そのため、異常を早期に検知する仕組みが不可欠です。

ログ管理と監視の実装

効果的な検知体制の基盤は、包括的なログ管理です。

ログ収集の標準化では、システム全体からログを一元的に収集します。

サーバーログ、アプリケーションログ、ネットワーク機器のログ、認証ログなど、多様なソースからのログを統合的に管理します。

ログの長期保存では、法規制要件や社内ポリシーに基づいて適切な期間ログを保存します。

一般的には最低でも6ヶ月、理想的には1年以上の保存が推奨されます。

リアルタイム監視では、重要なイベントをリアルタイムで検知し、アラートを発出します。

すべてのログイベントを人間が確認することは不可能なため、優先度の高いイベントに焦点を当てることが重要です。

私のチームでは、最初はオープンソースのログ管理ツール(ELKスタック)を導入しました。

初期投資を抑えつつ、基本的なログ管理と検索機能を実現できました。

その後、組織の成長に合わせて商用のSIEMソリューションへ移行しましたが、最初から高価なツールを導入する必要はありません。

異常検知の自動化

人手による監視には限界があるため、自動化された異常検知が重要です。

ルールベース検知では、既知の攻撃パターンや異常な振る舞いをルール化して検知します。

例えば、短時間に大量のログイン失敗、通常と異なる時間帯のアクセス、大量のデータダウンロードなどが該当します。

ベースライン分析では、通常時の動作パターンを学習し、そこから逸脱した動作を異常として検知します。

これにより、未知の攻撃や内部不正も検出できる可能性が高まります。

脅威インテリジェンスの活用では、外部の脅威情報フィードを活用して、最新の攻撃手法や悪意のあるIPアドレスを検知に活用します。

多くのセキュリティベンダーが無料または低コストで脅威インテリジェンスを提供しています。

実際の運用では、検知ルールのチューニングが継続的に必要です。

最初は誤検知(false positive)が多く発生しますが、ルールを調整することで徐々に精度が向上します。

私は週次でアラートのレビューを行い、誤検知の原因を分析してルールを改善していました。

YubiKey 5C NFC (セキュリティキー)のようなハードウェアセキュリティキーは、フィッシング攻撃にも強く、特に重要なアカウントの保護に効果的です。

インシデント検知のワークフロー

検知した異常を適切に処理するためのワークフローも重要です。

トリアージプロセスでは、検知されたアラートの優先度を判断し、対応の要否を決定します。

すべてのアラートに同じ優先度で対応することは現実的ではないため、影響度と緊急度に基づいた分類が必要です。

エスカレーション基準では、どのような状況で誰にエスカレーションするかを明確にします。

夜間や休日の対応体制も含めて、事前に定義しておくことが重要です。

記録と報告では、検知から対応までの一連の流れを記録し、定期的に経営層へ報告します。

これにより、セキュリティ投資の効果を可視化し、継続的な改善につなげることができます。

私のチームでは、検知したインシデントを「Critical」「High」「Medium」「Low」の4段階に分類し、それぞれに対応時間の目標を設定しました。

Criticalは即座に対応、Highは4時間以内、Mediumは1営業日以内、Lowは1週間以内といった具合です。

この明確な基準により、チーム全体で一貫した対応が可能になりました。

ログ管理のベストプラクティス:効果的な監視と分析で実現するセキュリティ向上では、ログ管理の具体的な実装方法と運用ノウハウを詳しく解説しています。

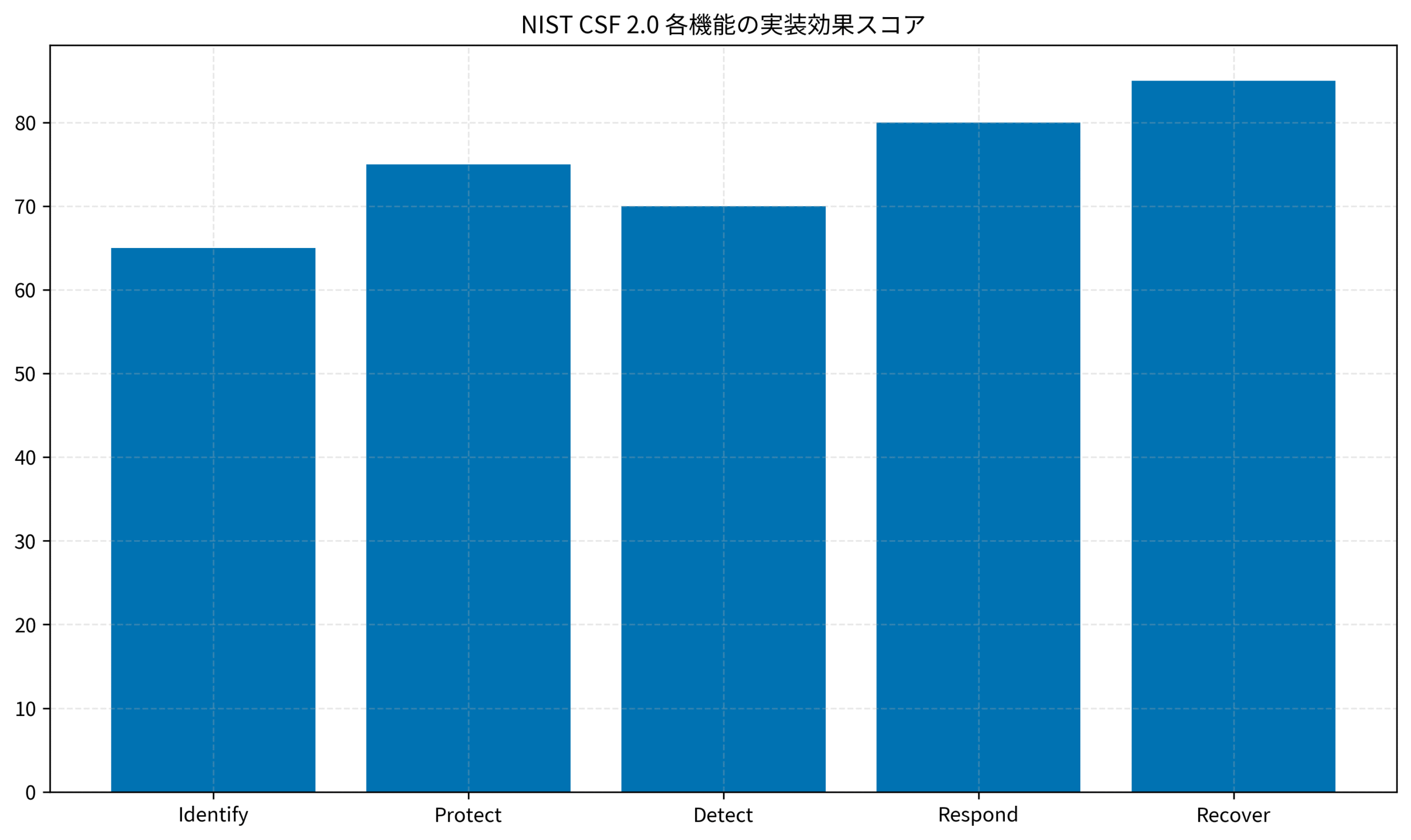

以下のグラフは、NIST CSF 2.0の各機能における実装効果スコアを示しています。

Recover(復旧)とRespond(対応)が高いスコアを示しているのは、これらの機能が直接的に事業継続性に影響するためです。

一方、Identify(特定)は相対的にスコアが低いですが、これは効果が間接的であるためで、重要性が低いわけではありません。

ステップ4:対応計画の策定(Respond)

インシデントを検知した後、迅速かつ適切に対応することが被害を最小限に抑える鍵となります。

事前に対応計画を策定しておくことで、混乱を避け、効果的な対応が可能になります。

インシデント対応計画の作成

包括的なインシデント対応計画は、以下の要素を含む必要があります。

インシデント分類では、想定されるインシデントのタイプを定義します。

マルウェア感染、不正アクセス、データ漏洩、DDoS攻撃、内部不正など、それぞれに対する対応手順を明確にします。

対応チームの編成では、インシデント対応に関わる役割と責任を定義します。

インシデント対応責任者、技術担当者、広報担当者、法務担当者など、必要な役割を事前に割り当てておきます。

対応手順の文書化では、各インシデントタイプに対する具体的な対応ステップを文書化します。

初動対応、調査、封じ込め、根絶、復旧の各フェーズで実施すべきアクションを明記します。

私が作成した対応計画では、各インシデントタイプごとに「チェックリスト形式」の手順書を用意しました。

緊急時には冷静な判断が難しくなるため、機械的に実行できるチェックリストが非常に有効でした。

実際のインシデント発生時、この手順書のおかげで重要なステップを見落とすことなく対応できました。

コミュニケーション計画

インシデント発生時の適切なコミュニケーションは、信頼維持と被害拡大防止に不可欠です。

内部コミュニケーションでは、経営層、関係部門、全従業員への情報共有の方法とタイミングを定義します。

情報の機密性を保ちつつ、必要な人に必要な情報を適時に伝えることが重要です。

外部コミュニケーションでは、顧客、パートナー、規制当局、メディアへの対応方針を定めます。

特に個人情報漏洩などの重大インシデントでは、法的な報告義務があることも考慮する必要があります。

コミュニケーションテンプレートでは、各ステークホルダー向けの通知文のテンプレートを事前に準備します。

緊急時に一から文章を考える余裕はないため、テンプレートがあると迅速な対応が可能になります。

実際の運用では、インシデントの影響範囲が明確になる前に拙速な情報公開をしてしまい、後で訂正が必要になるケースがあります。

私は「確認できた事実のみを伝える」「推測や憶測は避ける」「続報のタイミングを明示する」という3原則を徹底することで、信頼性の高いコミュニケーションを実現しました。

機械学習とセキュリティでは、機械学習を活用した異常検知とインシデント対応の自動化について詳しく解説されています。

演習とトレーニング

計画を作成しただけでは不十分で、定期的な演習が必要です。

テーブルトップ演習では、仮想のインシデントシナリオを用いて、対応チームが机上で対応手順を確認します。

実際のシステムを停止することなく、対応計画の妥当性を検証できます。

実践的演習では、実際の環境(またはテスト環境)でインシデント対応を実践します。

技術的な対応手順だけでなく、コミュニケーションやエスカレーションの流れも含めて演習します。

事後レビューでは、演習や実際のインシデント対応後に振り返りを実施し、改善点を特定します。

この継続的な改善サイクルが、対応能力の向上につながります。

私のチームでは、四半期に一度テーブルトップ演習を実施し、年に一度は実践的演習を行っていました。

最初の演習では多くの問題点が見つかりましたが、継続的に実施することで対応時間が大幅に短縮され、チームの連携も向上しました。

インシデント対応の自動化:効率的な初動対応で被害を最小化する実装手法では、対応プロセスの自動化による効率化について詳しく解説しています。

ステップ5:復旧と継続的改善(Recover)

インシデント対応の最終段階は、通常業務への復旧と、再発防止のための継続的改善です。

この段階を適切に実施することで、組織のレジリエンス(回復力)が強化されます。

復旧計画の実装

効果的な復旧には、事前の計画と準備が不可欠です。

復旧優先順位の設定では、ビジネスへの影響度に基づいて、どのシステムやサービスを優先的に復旧するかを定義します。

すべてを同時に復旧することは現実的ではないため、明確な優先順位付けが重要です。

復旧手順の文書化では、各システムの復旧手順を詳細に記録します。

バックアップからの復元方法、設定の再適用、動作確認の手順などを、技術者でなくても実行できるレベルで文書化します。

目標復旧時間(RTO)と目標復旧時点(RPO)では、各システムに対する復旧目標を設定します。

RTOは「どれだけ早く復旧するか」、RPOは「どの時点のデータまで復旧するか」を定義します。

私のチームでは、主要なシステムに対してRTO 4時間、RPO 1時間という目標を設定しました。

これを実現するために、1時間ごとの自動バックアップと、復旧手順の自動化スクリプトを整備しました。

実際のインシデント時には、この準備のおかげで目標時間内に復旧を完了できました。

事後分析と改善

インシデント対応後の振り返りが、組織の成長につながります。

ポストモーテム(事後分析)では、インシデントの原因、対応の経緯、うまくいった点と改善すべき点を詳細に分析します。

責任追及ではなく、学習と改善を目的とした建設的な分析が重要です。

根本原因分析では、表面的な原因だけでなく、なぜそのインシデントが発生したのかを深掘りします。

「5回のなぜ」などの手法を用いて、真の原因を特定します。

再発防止策の実装では、分析結果に基づいて具体的な改善策を実装します。

技術的な対策だけでなく、プロセスの改善や教育の強化なども含めて総合的に対応します。

私は過去に、同じタイプのインシデントが繰り返し発生したことがありました。

その際、根本原因分析を徹底的に行った結果、開発プロセスにおけるセキュリティレビューの不足が原因であることが判明しました。

その後、コードレビューにセキュリティチェックリストを組み込むことで、同様のインシデントを防ぐことができました。

継続的な改善サイクル

セキュリティ体制は一度構築して終わりではなく、継続的な改善が必要です。

定期的な見直しでは、四半期または半期ごとにセキュリティ体制全体を見直します。

新たな脅威、技術の変化、組織の成長などに応じて、対策を更新していきます。

メトリクスの測定と分析では、セキュリティ対策の効果を定量的に測定します。

インシデント発生件数、平均検知時間、平均対応時間などのKPIを設定し、継続的にモニタリングします。

ベンチマーキングでは、業界標準や他社の事例と比較して、自社のセキュリティレベルを客観的に評価します。

これにより、改善の余地がある領域を特定できます。

私のチームでは、月次でセキュリティダッシュボードを更新し、主要なメトリクスを可視化していました。

これにより、経営層への報告が容易になり、必要な投資判断もデータに基づいて行えるようになりました。

安全なウェブアプリケーションの作り方(徳丸本)は、Webアプリケーションのセキュリティ対策を体系的に学ぶ上で非常に有用な書籍です。

セキュリティメトリクスダッシュボード構築ガイド:可視化で実現する継続的改善では、効果的なメトリクス設計と可視化の手法を詳しく解説しています。

まとめ

NIST Cybersecurity Framework 2.0は、中小企業でも実践可能な、体系的なセキュリティ体制構築のフレームワークです。

本記事で解説した5つのステップを順番に実装することで、限られたリソースでも効果的なセキュリティ対策を実現できます。

重要なのは、完璧を目指すのではなく、現在の組織の状況に合わせて段階的に改善していくことです。

まずはステップ1の資産の特定から始め、リスクを理解することで、優先的に対処すべき領域が明確になります。

その後、防御策の実装、検知体制の構築、対応計画の策定、復旧と改善のサイクルを回すことで、組織のセキュリティレベルは着実に向上していきます。

私自身、NIST CSF 2.0を導入したことで、セキュリティ対策が場当たり的なものから、体系的で説明可能なものへと変化しました。

経営層への説明も容易になり、必要な投資を獲得しやすくなったことも大きなメリットでした。

セキュリティは一度構築して終わりではなく、継続的な改善が必要です。

本記事で紹介した手法を参考に、ぜひ自社に適したセキュリティ体制の構築に取り組んでみてください。