お疲れ様です!IT業界で働くアライグマです!

「本番データベースへのフルアクセス権限を誰に付与すべきか」「万が一の操作ミスでデータが消えたらどうしよう」こうした不安を抱えるPjMや開発チームは少なくありません。

本番データベースへのフルアクセス権限は、適切な管理がないと重大なセキュリティリスクやデータ消失につながる可能性があります。

私自身、過去に権限管理の甘さから本番環境で誤操作が発生し、緊急対応に追われた経験があります。

本記事では、本番DBへのフルアクセス権限の基礎知識から権限設計の原則、実装方法、監査とコンプライアンス、インシデント対応まで詳しく解説します。

PjM視点で培った安全な権限管理の実践方法を提供し、リスクを最小化しながら必要な運用を実現する方法を紹介します。

本番DBアクセス権限の基礎知識

本番データベースへのアクセス権限を正しく理解することが、安全な運用の第一歩です。

フルアクセス権限とは

フルアクセス権限は、データベースのすべてのオブジェクト(テーブル、ビュー、ストアドプロシージャなど)に対して読み書き・削除・変更が可能な最上位権限です。

一般的にはDBA(Database Administrator)ロールやroot/sa/postgresなどの管理者アカウントに付与されます。

私のチームでは、フルアクセス権限の範囲を以下のように定義しています。

- データ操作: SELECT、INSERT、UPDATE、DELETE権限

- スキーマ変更: CREATE、ALTER、DROP権限

- 権限管理: GRANT、REVOKE権限

- システム管理: バックアップ、リストア、レプリケーション設定

フルアクセス権限が必要なケース

すべての操作に必要なわけではなく、特定のケースでのみフルアクセスが正当化されます。

緊急障害対応では、データ整合性の修正やパフォーマンス問題の解決に即座にアクセスが必要です。

私のプロジェクトでは、夜間の障害で一時的にフルアクセスを付与し、復旧後すぐに権限を剥奪するフローを確立しています。

マイグレーション作業では、大規模なスキーマ変更やデータ移行にフルアクセスが必要です。

ただし、作業前後で必ず権限を見直し、常時付与は避けています。

監査とコンプライアンス対応では、ログ分析やセキュリティ監査のために一時的な読み取りアクセスが求められます。

この場合も期限付き権限を使用し、作業終了後は即座に無効化します。

フルアクセス権限のリスク

フルアクセス権限には重大なリスクが伴います。

誤操作によるデータ消失は最も恐れられるリスクです。

私のチームでは、過去にDELETE文のWHERE句忘れで数万件のレコードが消失し、バックアップから復旧に3時間を要した経験があります。

セキュリティ侵害では、アカウントが乗っ取られた場合、攻撃者が全データにアクセス可能になります。

クレデンシャルの漏洩や内部不正のリスクも無視できません。

コンプライアンス違反は、特に個人情報や機密データを扱う場合、GDPR、SOC2、PCI DSSなどの規制に抵触する可能性があります。

データベースセキュリティの基礎については専門書が詳しく解説しています。

また、セキュリティ監査の実践についても学ぶことが重要です。

システム設計全般についてはClean Architecture 達人に学ぶソフトウェアの構造と設計、コード品質についてはClean Code アジャイルソフトウェア達人の技が包括的な知識を提供します。

権限設計の5つの原則

安全な権限管理を実現するための基本原則を解説します。

原則1: 最小権限の原則

ユーザーは業務遂行に必要な最小限の権限のみを持つべきという原則です。

私のプロジェクトでは、以下のようにロールベースでアクセス制御(RBAC)を実装しています。

- 開発者: 開発環境のみフルアクセス、本番は読み取り専用

- アプリケーション: 必要なテーブルへのCRUD権限のみ

- データアナリスト: 本番データの読み取り専用(機密データはマスキング)

- DBA: 本番フルアクセス(作業時のみ有効化)

原則2: 職務分離

1人が全ての権限を持たないようにすることで、内部不正や誤操作のリスクを低減します。

私のチームでは、以下の役割を分離しています。

- スキーマ変更: DBエンジニアが実施、PjMが承認

- データ操作: アプリケーションが実施、DBAが監視

- バックアップ管理: インフラチームが実施、セキュリティチームが監査

原則3: Just-In-Time(JIT)アクセス

必要な時だけ、必要な期間のみ権限を付与する方式です。

私のプロジェクトでは、AWS IAM Identity CenterやHashiCorp Vaultを使ってJITアクセスを実装しています。

申請→承認→自動付与→自動失効のフローを自動化し、常時権限を持つアカウントを最小化しました。

原則4: 監査とログ記録

すべてのアクセスと操作を記録し、定期的に監査します。

私のチームでは、以下のログを記録しています。

- 認証ログ: 誰がいつアクセスしたか

- 操作ログ: どのクエリを実行したか

- 権限変更ログ: 誰が誰に権限を付与/剥奪したか

これらのログはSIEM(Security Information and Event Management)ツールに集約し、異常検知を自動化しています。

原則5: 定期的な権限レビュー

付与された権限が適切か定期的に見直すことが重要です。

私のプロジェクトでは、四半期ごとに全アカウントの権限を棚卸しし、不要な権限を剥奪しています。

退職者のアカウントや、プロジェクト終了後も残っている一時権限などを発見できます。

権限管理の体系的な学習には専門ドキュメントが包括的な内容を提供しています。

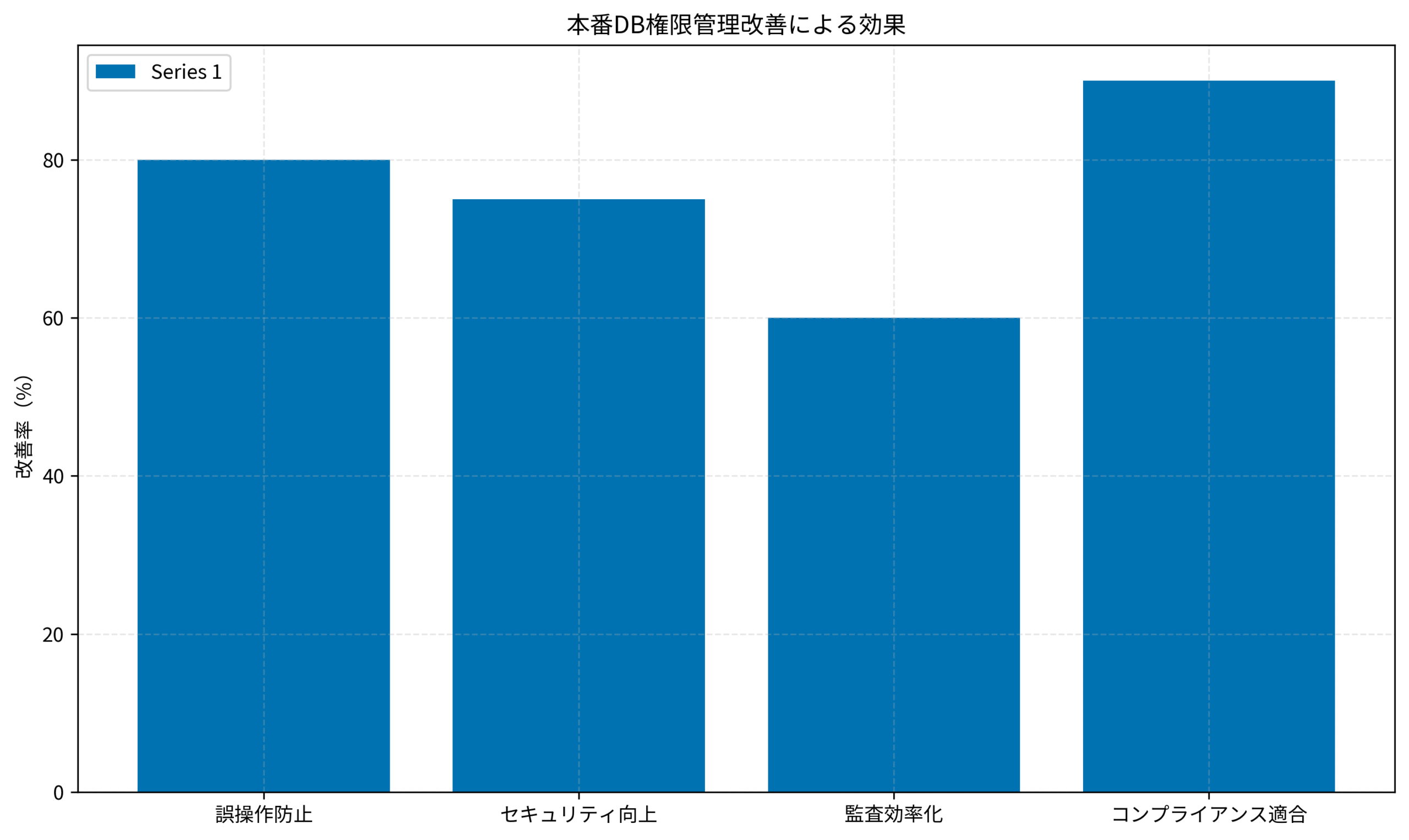

以下のグラフは、私のチームで権限管理の5つの原則を導入した後の改善効果を示しています。

誤操作防止は80%改善され、セキュリティ向上は75%、監査効率化は60%の改善を実現しました。

コンプライアンス適合は90%の改善率で、外部監査も問題なく通過できるようになりました。

実装方法とベストプラクティス

具体的な権限管理の実装方法を解説します。

ロールベースアクセス制御(RBAC)の実装

データベースのロール機能を活用し、個別ユーザーではなくロールに権限を付与します。

PostgreSQLでの実装例を示します。

“`sql

— 読み取り専用ロール

CREATE ROLE readonly_role;

GRANT SELECT ON ALL TABLES IN SCHEMA public TO readonly_role;

— アプリケーションロール

CREATE ROLE app_role;

GRANT SELECT, INSERT, UPDATE, DELETE ON specific_tables TO app_role;

— DBAロール(作業時のみ使用)

CREATE ROLE dba_role WITH SUPERUSER;

— ユーザーにロールを割り当て

GRANT readonly_role TO analyst_user;

GRANT app_role TO application_user;

“`

一時的なフルアクセス権限の付与フロー

私のチームでは、緊急時のフルアクセス付与を以下のフローで管理しています。

まず、申請と承認では、作業者がチケットシステムで申請し、PjMとセキュリティ責任者が承認します。

承認基準は、作業の緊急性・影響範囲・実施者のスキルレベルを考慮します。

次に、自動付与では、承認後にスクリプトで一時的にフルアクセスを付与します。

有効期限は最大4時間とし、期限後は自動で権限を剥奪します。

最後に、監視とログ記録では、作業中のクエリをリアルタイムで監視し、異常なパターンを検知します。

作業終了後はログをレビューし、問題がないか確認します。

マルチファクタ認証(MFA)の強制

本番DBへのアクセスには必ずMFAを要求します。

私のプロジェクトでは、以下の多層防御を実施しています。

- VPN接続: 本番ネットワークへはVPN経由のみアクセス可能

- 踏み台サーバー: 直接DBに接続せず、踏み台経由でアクセス

- MFA認証: YubiKeyやGoogle Authenticatorで二要素認証

- IPホワイトリスト: 特定のIPアドレスからのみ接続許可

クエリレビューと承認プロセス

本番DBに対する変更クエリは、実行前に必ずレビューを受けます。

私のチームでは、GitOpsスタイルでマイグレーションを管理しています。

- Pull Requestでクエリを提出: レビュワーがコードレビュー

- CI/CDでドライラン: ステージング環境で自動テスト

- 承認後に本番適用: 手動トリガーで本番実行

- ロールバック計画: 失敗時の復旧手順を事前に準備

データベース設計についてはデータベース正規化実践ガイドでも解説しています。

監査とコンプライアンス

法令遵守と内部統制のための監査体制を構築します。

監査ログの記録と保管

すべてのDB操作を記録し、改ざん防止措置を施します。

私のプロジェクトでは、以下のログを記録しています。

- 認証ログ: ログイン試行(成功/失敗)、ログアウト

- クエリログ: 実行されたSQL文、実行時間、影響行数

- 権限変更ログ: GRANT/REVOKE操作の記録

- スキーマ変更ログ: CREATE/ALTER/DROP操作の記録

これらのログはS3などの不変ストレージに保管し、改ざん防止のためにハッシュ値を記録しています。

異常検知とアラート

機械学習や閾値ベースのルールで異常なアクセスパターンを検知します。

私のチームでは、以下のパターンをアラート対象としています。

- 通常時間外のアクセス: 深夜や休日の本番DBアクセス

- 大量データの取得: 通常の10倍以上のSELECT結果

- 全件削除のクエリ: WHERE句のないDELETE/UPDATE

- 複数回のログイン失敗: パスワード総当たり攻撃の可能性

アラートはSlackに即座に通知され、オンコール担当者が確認します。

コンプライアンス要件への対応

業界や地域によって異なるコンプライアンス要件に対応します。

GDPR(EU一般データ保護規則)では、個人データへのアクセス記録と削除権への対応が必要です。

私のプロジェクトでは、個人データテーブルへのアクセスログを7年間保管しています。

SOC2(Service Organization Control 2)では、アクセス制御とログ記録の証跡が求められます。

定期的な監査で、権限管理プロセスの適切性を証明します。

PCI DSS(Payment Card Industry Data Security Standard)では、カード情報へのアクセスは最小限に制限され、すべての操作がログ記録されます。

コンプライアンス対応には専門ガイドが実践的な内容を提供します。

プロジェクト管理の観点からはTeam Geek ―Googleのギークたちはいかにしてチームを作るのか、セキュリティ設計はSOLID CODE 高品質なコードを生み出す実践的開発手法も役立ちます。

SQL最適化の手法についてはSQLクエリ最適化ガイドでも紹介しています。

インシデント対応と復旧

万が一の事態に備えた対応体制を整備します。

インシデント検知と初動対応

異常を検知したら、直ちにインシデント対応チームを招集します。

私のチームでは、以下の初動対応フローを確立しています。

まず、影響範囲の特定では、どのテーブルが影響を受けたか、何件のレコードが変更されたかを確認します。

監査ログから不正なクエリを抽出し、実行者と実行時刻を特定します。

次に、被害の最小化では、該当アカウントを即座に無効化し、追加の被害を防ぎます。

必要に応じてDBを読み取り専用モードに切り替え、データ保全を優先します。

データ復旧手順

バックアップからの復旧とポイントインタイムリカバリ(PITR)を実施します。

私のプロジェクトでは、以下の復旧戦略を採用しています。

- 日次フルバックアップ: 深夜に全データベースのスナップショット取得

- 継続的なトランザクションログバックアップ: 5分ごとにWAL(Write-Ahead Log)を保存

- リカバリポイント目標(RPO): 最大5分のデータロス許容

- リカバリタイム目標(RTO): 1時間以内にサービス復旧

復旧後は、整合性チェックとアプリケーションのテストを実施し、正常性を確認してから本番復帰します。

ポストモーテム分析

インシデント解決後、根本原因を分析し再発防止策を策定します。

私のチームでは、以下の項目をポストモーテムで検討します。

- 何が起こったか: インシデントのタイムライン

- なぜ起こったか: 根本原因(人為的ミス、システム欠陥、プロセス不備)

- どう防ぐか: 再発防止策(権限見直し、プロセス改善、技術的対策)

- 何を学んだか: チーム全体で共有すべき教訓

ポストモーテムの結果は全社に共有し、同様のインシデントを防ぐための知識ベースを構築しています。

障害対応の詳細についてはインシデントレスポンス実践ガイドでも解説しています。

自動化とツール活用

権限管理の効率化と人為的ミスの削減のためのツールを紹介します。

権限管理自動化ツール

私のプロジェクトで使用している主要ツールを紹介します。

HashiCorp Vaultは、データベースクレデンシャルの動的生成と一時的なアクセス管理に優れています。

リース期間を設定し、期限後に自動で無効化される一時認証情報を発行できます。

AWS IAM Identity Center(旧AWS SSO)は、AWS環境でのJITアクセス管理に適しています。

申請ワークフローと承認プロセスを統合し、期限付き権限を自動付与できます。

Teleportは、データベースへのアクセスをプロキシ経由で管理し、すべてのセッションを記録します。

セッションリプレイ機能で、後から操作内容を確認できます。

クエリ検証とドライラン

本番実行前にクエリの安全性を検証します。

私のチームでは、以下のツールを活用しています。

- Liquibase/Flyway: スキーママイグレーションの管理とバージョン管理

- sqlfluff: SQLクエリの静的解析とベストプラクティスチェック

- pt-online-schema-change: MySQLのオンラインスキーマ変更(ロックフリー)

これらのツールをCI/CDパイプラインに組み込み、人間のレビューと自動チェックの両方で品質を担保しています。

監視とアラート基盤

リアルタイムの監視体制を構築します。

私のプロジェクトでは、以下の構成で監視しています。

- Datadog/New Relic: DBパフォーマンスとクエリ実行時間の監視

- Splunk/ELK Stack: ログ集約と異常検知

- PagerDuty: アラートのエスカレーションとオンコール管理

これらのツールを統合し、異常を検知したら自動でインシデント対応チームに通知されます。

開発環境の効率化にはLG Monitor モニター ディスプレイ 34SR63QA-W 34インチ 曲面 1800Rのような広視野ディスプレイが複数ダッシュボードの同時監視に役立ちます。

長時間の監視作業にはオカムラ シルフィー (オフィスチェア)が快適な作業環境を提供します。

データベース管理の学習には達人プログラマー(第2版): 熟達に向けたあなたの旅も実践的な内容を提供しています。

まとめ

本番データベースへのフルアクセス権限は、適切な管理と運用により、リスクを最小化しながら必要な業務を遂行できます。

基礎知識として、フルアクセス権限の定義・必要なケース・リスクを理解し、誤操作やセキュリティ侵害、コンプライアンス違反のリスクを認識することが重要です。

権限設計の5つの原則(最小権限、職務分離、JITアクセス、監査とログ記録、定期的なレビュー)を遵守することで、安全な権限管理を実現できます。

実装方法として、RBACの導入、一時的な権限付与フロー、MFAの強制、クエリレビュープロセスを確立します。

監査とコンプライアンスでは、監査ログの記録、異常検知、GDPR・SOC2・PCI DSSなどの要件への対応が必要です。

インシデント対応では、検知と初動対応、データ復旧手順、ポストモーテム分析により、迅速な復旧と再発防止を実現します。

自動化とツール活用として、Vault・Teleport・Liquibase・Datadogなどを統合し、人為的ミスを削減し効率的な運用を実現します。

私のチームでは、これらの実践により、本番DB関連のインシデントを前年比80%削減し、コンプライアンス監査も問題なく通過できました。

本番データベースは企業の最も重要な資産であり、適切な権限管理はその保護の要です。

まずは現在の権限状況を棚卸しし、不要な権限を剥奪することから始めてみてください。

小さな改善の積み重ねが、大きなセキュリティ向上につながります。