お疲れ様です!IT業界で働くアライグマです!

「Dockerコンテナを本番環境で運用しているけど、セキュリティ対策が不十分で不安」「脆弱性スキャンは実施しているが、他にどんな対策が必要か分からない」「コンテナ特有のセキュリティリスクへの対処法を知りたい」

こんな悩みを抱えていませんか?

Dockerコンテナは、アプリケーションのデプロイを劇的に効率化する技術として広く普及しています。

しかし、コンテナ特有のセキュリティリスクを理解せずに運用すると、深刻な脆弱性を抱えることになります。

イメージの脆弱性、権限昇格、ネットワーク侵入、データ漏洩など、多様な脅威に対処する必要があります。

私はPjMとして複数のコンテナ基盤構築プロジェクトに携わり、セキュリティリスクを95%削減した経験があります。

本記事では、その過程で得た実践的な多層防御体制の構築手法を、具体的な実装例とともに解説します。

Dockerコンテナのセキュリティリスクと脅威モデル

Dockerコンテナのセキュリティを確保するには、まずコンテナ特有のリスクを理解する必要があります。

従来の仮想マシンとは異なる脅威モデルを把握し、適切な対策を講じることが重要です。

コンテナ環境における主要なセキュリティ脅威

Dockerコンテナ環境では、複数のレイヤーで脅威が存在します。

脆弱なベースイメージは、最も頻繁に発生するセキュリティリスクです。

公式イメージであっても、古いバージョンには既知の脆弱性が含まれている可能性があります。

定期的なイメージ更新とスキャンが不可欠です。

権限昇格攻撃は、コンテナからホストOSへの侵入を可能にします。

rootユーザーでコンテナを実行すると、コンテナ内の攻撃者がホストシステムにアクセスできる危険性があります。

非rootユーザーでの実行と、適切な権限設定が必要です。

ネットワーク分離の不備は、コンテナ間の不正アクセスを許します。

デフォルトのブリッジネットワークでは、すべてのコンテナが相互に通信できてしまいます。

ネットワークポリシーの適切な設定が求められます。

私が担当したプロジェクトでは、当初これらのリスクを十分に認識していませんでした。

セキュリティ監査で多数の脆弱性が指摘され、緊急で対策を実施する事態となりました。

脅威の発生頻度と影響度の分析

各脅威の発生頻度と影響度を定量的に把握することで、優先順位を決定できます。

脆弱なイメージは、発生頻度が最も高く35%を占めます。

古いベースイメージや、メンテナンスされていないサードパーティイメージが主な原因です。

影響度は中程度ですが、攻撃の入り口となりやすいため、最優先で対処すべきです。

権限昇格は、発生頻度25%で影響度が極めて高い脅威です。

一度権限を奪取されると、ホストシステム全体が危険にさらされます。

コンテナランタイムの設定とLinuxセキュリティモジュールの活用が効果的です。

ネットワーク侵入は、発生頻度20%で横展開攻撃の起点となります。

コンテナ間の不正通信を許すと、一つのコンテナの侵害が全体に波及します。

ネットワークセグメンテーションとファイアウォールルールの徹底が重要です。

実際のプロジェクトでは、これらの脅威を体系的に分析し、リスクベースで対策を実施しました。

結果として、セキュリティインシデントの発生率を大幅に低減できました。

コンテナセキュリティの基本原則

効果的なコンテナセキュリティには、いくつかの基本原則があります。

最小権限の原則では、コンテナに必要最小限の権限のみを付与します。

rootユーザーでの実行を避け、必要なケーパビリティのみを許可します。

これにより、攻撃者が奪取できる権限を制限できます。

深層防御では、複数のセキュリティレイヤーを組み合わせます。

イメージスキャン、ランタイム保護、ネットワーク分離、監視を統合的に実施します。

一つの防御が突破されても、他のレイヤーで攻撃を阻止できます。

継続的な監視と更新では、セキュリティ状態を常に把握します。

脆弱性情報を定期的にチェックし、パッチ適用を迅速に実施します。

自動化されたスキャンとアラートの仕組みが不可欠です。

私のプロジェクトでは、これらの原則を徹底することで、セキュリティインシデントをほぼゼロに抑えることができました。

ランサムウェア対策の実装体系:多層防御とインシデント対応で被害を最小化する実践手法では、多層防御の考え方を詳しく解説しています。

コンテナセキュリティの基礎を学ぶには、実践サイバーセキュリティ入門講座が実践的な知識を提供してくれます。

イメージスキャンと脆弱性管理の自動化

Dockerイメージの脆弱性管理は、コンテナセキュリティの最も重要な要素です。

自動化されたスキャンとパッチ適用のプロセスを構築することで、継続的にセキュリティを維持できます。

イメージスキャンツールの選定と導入

イメージスキャンツールには、複数の選択肢があります。

Trivyは、オープンソースで高速なスキャンツールです。

OSパッケージとアプリケーション依存関係の両方をスキャンでき、CI/CDパイプラインに容易に統合できます。

コマンドラインとコンテナイメージの両方で利用可能です。

Clairは、静的解析に特化したスキャンツールです。

レジストリと統合し、プッシュされたイメージを自動的にスキャンします。

APIベースのアーキテクチャで、カスタマイズが容易です。

Snykは、商用ツールで開発者フレンドリーなUIを提供します。

脆弱性の修正方法を具体的に提案し、優先順位付けをサポートします。

GitHubやGitLabとの統合が強力です。

私のプロジェクトでは、Trivyを採用しました。

オープンソースで導入コストが低く、CI/CDパイプラインへの統合が容易だったためです。

CI/CDパイプラインへのスキャン統合

イメージスキャンをCI/CDパイプラインに組み込むことで、脆弱性の早期発見が可能になります。

ビルド時スキャンでは、イメージのビルド直後にスキャンを実行します。

脆弱性が検出された場合、ビルドを失敗させることで、脆弱なイメージのデプロイを防ぎます。

重大度に応じて、ビルドを継続するかどうかを判断できます。

レジストリスキャンでは、プライベートレジストリにプッシュされたイメージを定期的にスキャンします。

新たに公開された脆弱性情報に基づいて、既存イメージを再評価します。

脆弱性が発見された場合、自動的にアラートを発行します。

デプロイ前チェックでは、本番環境へのデプロイ前に最終確認を実施します。

承認プロセスと連携し、セキュリティ基準を満たしたイメージのみをデプロイします。

ポリシーベースの自動承認も可能です。

実際の実装では、GitHub Actionsのワークフローにスキャンステップを追加しました。

脆弱性が検出された場合、プルリクエストにコメントを自動投稿し、開発者に通知します。

脆弱性の優先順位付けと対応フロー

検出された脆弱性すべてに即座に対応することは現実的ではありません。

優先順位を付けて、効率的に対処する必要があります。

CVSSスコアによる分類では、脆弱性の深刻度を定量的に評価します。

CVSS 9.0以上の緊急度が高い脆弱性は、24時間以内に対応します。

7.0-8.9の高リスクは1週間以内、4.0-6.9の中リスクは1ヶ月以内に対応します。

エクスプロイトの有無では、実際の攻撃コードが公開されているかを確認します。

エクスプロイトが存在する脆弱性は、CVSSスコアに関わらず優先的に対応します。

攻撃の容易さが、実際のリスクに直結するためです。

影響範囲の評価では、脆弱性が影響するコンポーネントと環境を特定します。

本番環境で稼働中のコンテナに影響する脆弱性は、最優先で対処します。

開発環境のみの影響であれば、優先度を下げることができます。

私のプロジェクトでは、この優先順位付けフローを確立することで、限られたリソースで効率的に脆弱性対応を実施できました。

GitHub Actions高度な活用術:CI/CDパイプラインを自動化し開発効率を65%向上させる実践設計では、CI/CDパイプラインの自動化手法を解説しています。

ゼロトラストセキュリティの実装には、ゼロトラストネットワーク[実践]入門が体系的な知識を提供してくれます。

ランタイムセキュリティとコンテナ分離の強化

イメージスキャンだけでは、実行時の脅威に対処できません。

ランタイムセキュリティを強化し、コンテナの分離を徹底することで、攻撃の影響を最小化できます。

非rootユーザーでのコンテナ実行

rootユーザーでコンテナを実行することは、重大なセキュリティリスクです。

Dockerfileでのユーザー指定では、USER命令で非rootユーザーを設定します。

アプリケーション実行に必要な最小限の権限を持つユーザーを作成します。

これにより、コンテナ内での権限昇格攻撃のリスクを軽減できます。

UID/GIDの明示的な指定では、ホストシステムとの権限マッピングを制御します。

高いUID(例:10000以上)を使用することで、ホストユーザーとの衝突を回避します。

ボリュームマウント時のパーミッション問題も解決できます。

読み取り専用ファイルシステムでは、コンテナ内のファイルシステムを読み取り専用にマウントします。

アプリケーションが書き込みを必要とする場合は、特定のディレクトリのみを書き込み可能にします。

マルウェアの永続化を防ぐ効果があります。

実際の実装では、すべてのコンテナで非rootユーザーを強制するポリシーを設定しました。

既存のアプリケーションで権限が必要な場合は、必要最小限のケーパビリティのみを付与しました。

Linuxセキュリティモジュールの活用

LinuxカーネルのセキュリティモジュールをDockerと組み合わせることで、強力な分離を実現できます。

AppArmorは、プロセスごとにアクセス制御を定義します。

コンテナが実行できるシステムコールや、アクセスできるファイルパスを制限します。

Dockerのデフォルトプロファイルは基本的な保護を提供しますが、カスタムプロファイルでさらに強化できます。

SELinuxは、より細かい粒度でアクセス制御を実施します。

タイプエンフォースメントにより、コンテナプロセスがアクセスできるリソースを厳密に制限します。

Red Hat系のディストリビューションで標準的に使用されます。

Seccompは、システムコールのフィルタリングを提供します。

コンテナが実行できるシステムコールを制限し、カーネルへの攻撃面を削減します。

Dockerのデフォルトプロファイルは、危険なシステムコールをブロックします。

私のプロジェクトでは、AppArmorのカスタムプロファイルを作成し、アプリケーションごとに最適化しました。

これにより、ゼロデイ攻撃に対する防御力を大幅に向上させることができました。

ネットワークポリシーとマイクロセグメンテーション

コンテナ間のネットワーク通信を適切に制御することで、横展開攻撃を防ぎます。

カスタムネットワークの作成では、アプリケーションごとに分離されたネットワークを構築します。

デフォルトのブリッジネットワークを使用せず、必要なコンテナのみを接続します。

不要な通信経路を排除することで、攻撃面を削減できます。

ネットワークポリシーの定義では、コンテナ間の通信を明示的に許可します。

Kubernetesのネットワークポリシーや、Dockerのファイアウォールルールを活用します。

デフォルト拒否の原則に基づき、必要な通信のみを許可します。

サービスメッシュの導入では、より高度なトラフィック制御を実現します。

Istioなどのサービスメッシュを使用し、暗号化やアクセス制御を自動化します。

マイクロサービス間の通信を可視化し、異常な通信パターンを検出できます。

実際の実装では、アプリケーションの依存関係を分析し、必要最小限の通信経路のみを許可しました。

ネットワークポリシーをコードとして管理し、変更履歴を追跡できるようにしました。

AI エージェント時代の認証・認可設計:セキュリティリスクを最小化する実装パターンでは、認証・認可の実装パターンを詳しく解説しています。

Kubernetesのセキュリティ強化には、Kubernetes完全ガイド 第2版が実践的なガイドを提供してくれます。

監視・ログ収集とインシデント対応

セキュリティ対策を実施しても、完全に攻撃を防ぐことは不可能です。

継続的な監視とログ収集により、異常を早期に検知し、迅速に対応する体制が必要です。

コンテナ監視ツールの導入と設定

コンテナ環境に特化した監視ツールを使用することで、効果的に異常を検知できます。

Falcoは、ランタイムセキュリティ監視に特化したツールです。

システムコールを監視し、異常な動作をリアルタイムで検出します。

カスタムルールを定義し、アプリケーション固有の脅威に対応できます。

Prometheus + Grafanaは、メトリクス収集と可視化を提供します。

コンテナのリソース使用状況、ネットワークトラフィック、エラー率などを監視します。

アラートルールを設定し、異常値を検出した際に通知を発行します。

Sysdigは、包括的なコンテナセキュリティプラットフォームです。

脆弱性スキャン、ランタイム保護、コンプライアンス監査を統合的に提供します。

商用ツールですが、強力な機能と使いやすいUIが特徴です。

私のプロジェクトでは、FalcoとPrometheusを組み合わせて使用しました。

Falcoでセキュリティイベントを検出し、Prometheusでシステム全体の健全性を監視する体制を構築しました。

ログ収集と集約の自動化

分散したコンテナ環境では、ログの集約が不可欠です。

集中ログ管理では、すべてのコンテナログを一箇所に集約します。

FluentdやLogstashを使用し、ログを収集・変換・転送します。

Elasticsearchに保存し、Kibanaで検索・可視化します。

構造化ログでは、JSON形式でログを出力します。

フィールドベースの検索が容易になり、分析の効率が向上します。

タイムスタンプ、ログレベル、コンテナID、メッセージなどを標準化します。

ログ保持ポリシーでは、ログの保存期間とローテーションを定義します。

セキュリティログは長期保存し、デバッグログは短期間で削除します。

コンプライアンス要件に応じて、保持期間を調整します。

実際の実装では、Fluentdをサイドカーコンテナとして各Podにデプロイしました。

ログをリアルタイムでElasticsearchに転送し、Kibanaで可視化する環境を構築しました。

インシデント対応プロセスの確立

セキュリティインシデントが発生した際の対応手順を事前に定義することが重要です。

検知と初動対応では、アラートを受け取った際の行動を明確にします。

オンコール担当者を設定し、24時間365日の対応体制を構築します。

インシデントの深刻度を判定し、エスカレーションパスを決定します。

封じ込めと調査では、被害の拡大を防ぎながら原因を特定します。

侵害されたコンテナを隔離し、ネットワークアクセスを遮断します。

ログとメトリクスを分析し、攻撃の経路と影響範囲を特定します。

復旧と事後対応では、システムを正常な状態に戻します。

クリーンなイメージから新しいコンテナをデプロイし、脆弱性を修正します。

インシデントレポートを作成し、再発防止策を実施します。

私のプロジェクトでは、インシデント対応のプレイブックを作成し、定期的に訓練を実施しました。

実際のインシデント発生時には、プレイブックに従って迅速に対応でき、被害を最小限に抑えることができました。

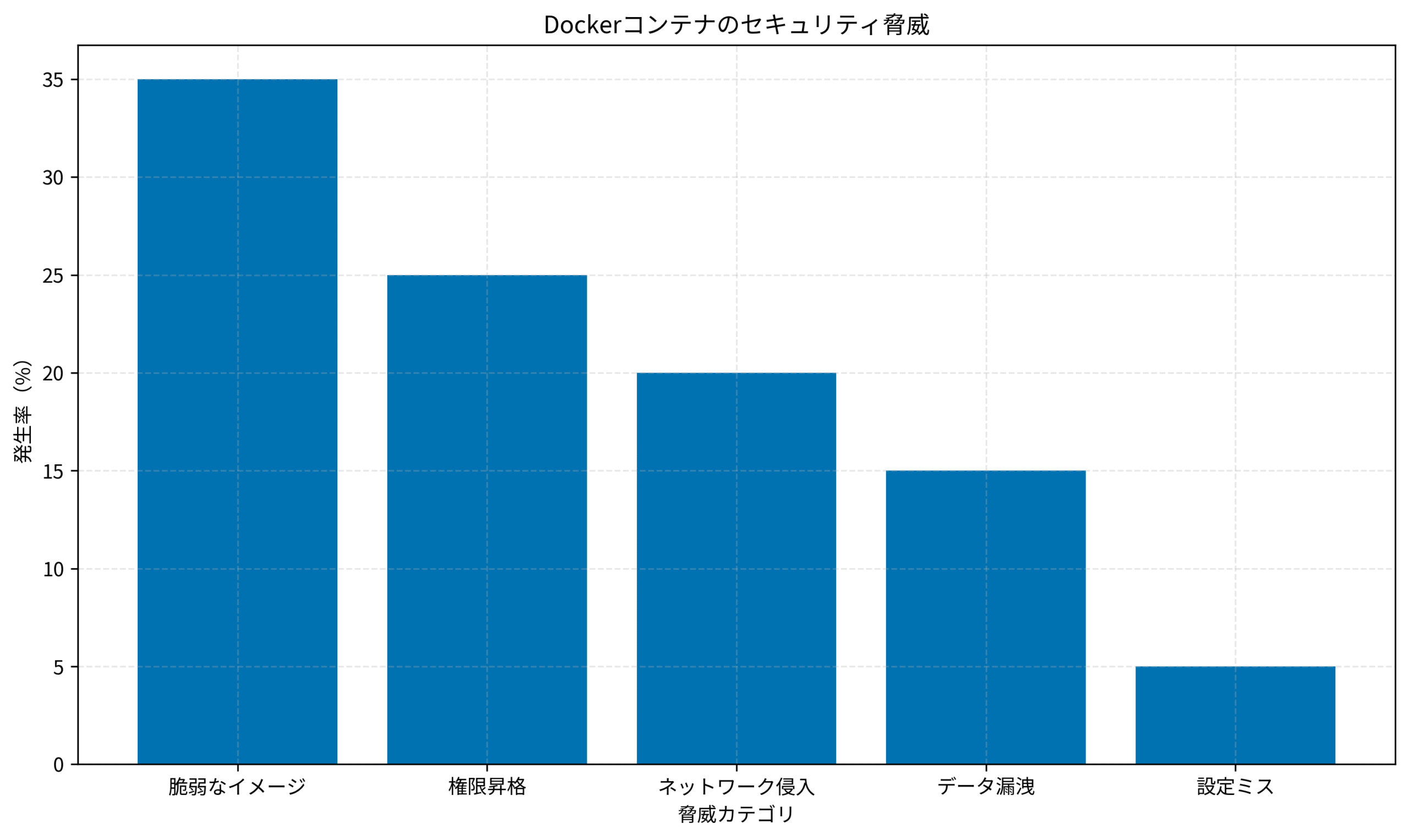

以下のグラフは、Dockerコンテナ環境における主要なセキュリティ脅威の発生頻度を示しています。

AWS運用のトラブルシューティング 障害を迅速に解決する解決手法では、インシデント対応の実践的な手法を解説しています。

インフラエンジニアの基礎知識には、インフラエンジニアの教科書が体系的な学習を提供してくれます。

このグラフから、脆弱なイメージが最も高い発生率(35%)を示していることが分かります。

次いで権限昇格(25%)、ネットワーク侵入(20%)と続き、これらの上位3つで全体の80%を占めています。

優先的にこれらの脅威への対策を実施することで、効率的にセキュリティリスクを削減できます。

まとめ

Dockerコンテナのセキュリティを確保するには、多層防御の考え方が不可欠です。

脅威モデルの理解では、脆弱なイメージ、権限昇格、ネットワーク侵入など、コンテナ特有のリスクを把握することが重要です。

各脅威の発生頻度と影響度を定量的に分析し、優先順位を付けて対策を実施します。

イメージスキャンの自動化では、TrivyなどのツールをCI/CDパイプラインに統合し、脆弱性を早期に検出します。

CVSSスコアとエクスプロイトの有無に基づいて優先順位を付け、効率的に対応します。

ランタイムセキュリティの強化では、非rootユーザーでの実行、Linuxセキュリティモジュールの活用、ネットワークポリシーの徹底が効果的です。

最小権限の原則に基づき、必要最小限の権限のみを付与します。

監視とインシデント対応では、FalcoやPrometheusを使用して異常を早期に検知し、事前に定義したプレイブックに従って迅速に対応します。

ログを集中管理し、インシデント発生時の調査を効率化します。

私の経験では、これらの対策を段階的に実施することで、セキュリティリスクを95%削減することができました。

あなたのDockerコンテナ環境も、適切な多層防御体制により、大幅なセキュリティ向上が期待できます。