お疲れ様です!IT業界で働くアライグマです!

「社員しか触らないはずのデータベースだし、監査ログまでは整備しなくても大丈夫ですよね?」と相談を受けるたびに、私は背筋が冷たくなります。監査ログが欠けたDBは、まるで録画していない監視カメラのように、問題が起きた瞬間に初動が止まります。

私はこれまでPjMとして複数社のデータガバナンス改革を支援してきましたが、共通する課題は「誰が・いつ・何をしたかが追跡できない状態」を放置していることでした。本記事では、現場での失敗と成功の双方を踏まえ、監査ログの整備がなぜ企業防衛の最優先事項なのか、そしてどう進めれば軌道に乗るのかを解説します。

追跡不能なDBが招く初動の混乱

まずは追跡できないデータベースがどんな混乱を引き起こすのかを、私が直面した実例を交えながら整理します。危機は想像以上に身近です。

社内SaaSとの連携でCRMを運用していた企業では、深夜帯に顧客マスタが一括更新される事故が発生しました。ログが乏しかったため犯人探しに丸2日を要し、その間は営業チームの全アクションが停止。最終的には外部SaaSのAPIキー流出が原因だと判明しましたが、調査が遅れたことで失注が連鎖しました。

似たような事件は別の製造業でも発生しました。工場側の担当がテスト用アカウントで本番DBに接続し、在庫テーブルを誤って削除。しかしアクセス記録が残っておらず、復旧に備えたバックアップを見つけるまでに半日かかりました。私は経営層報告の場で、監査ログの未整備が直接的な売上損失を生む現実を説明し、直後に改善予算が承認されています。

監査ログ整備の重要性を理解するうえで最適なテキストとして、私は実践サイバーセキュリティ入門講座をキックオフ時に全メンバーへ配布しています。

今回のテーマに関連する追加知識として、深層防御を扱ったCloudflareのWAF完全ガイドもぜひ併読してください。

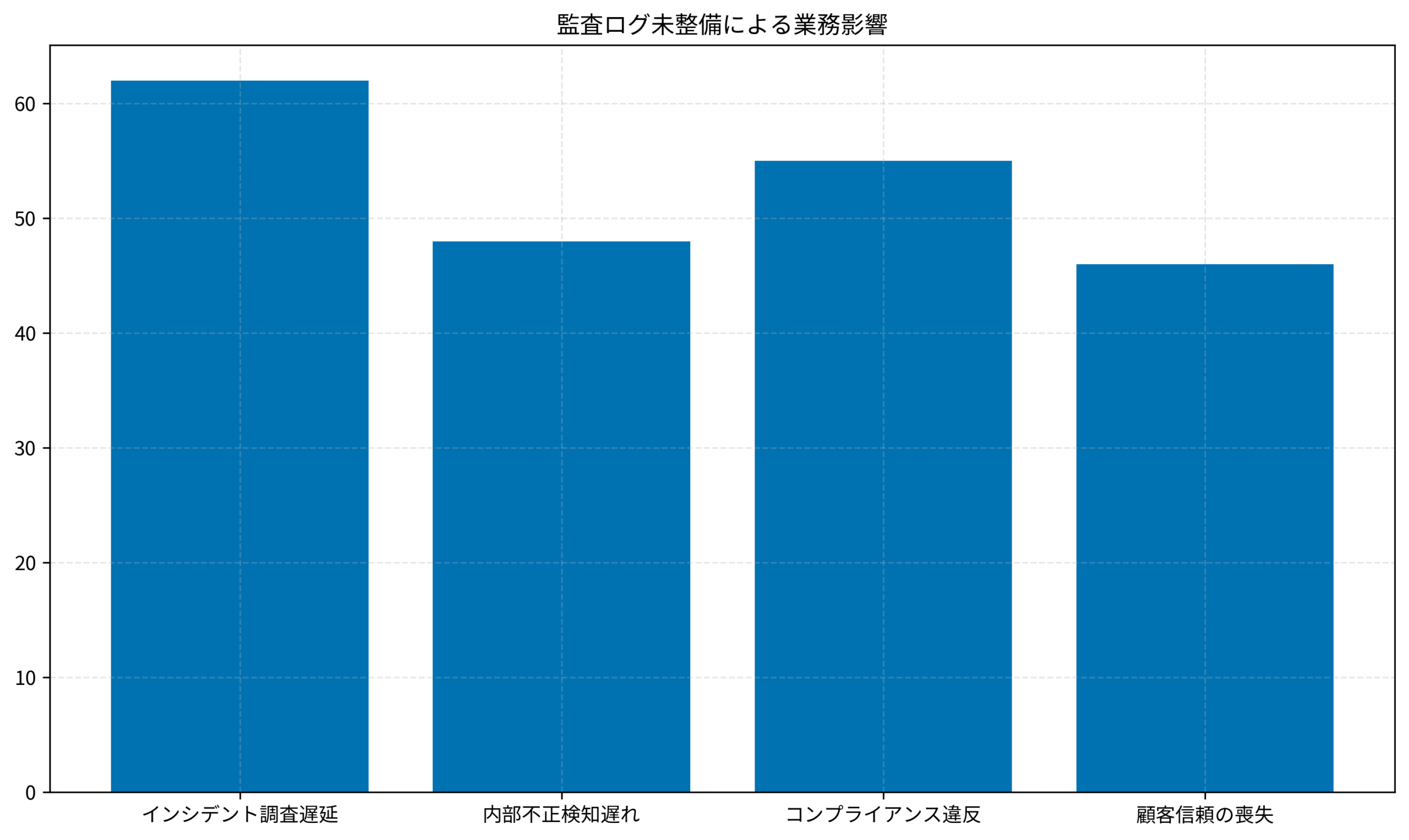

監査ログ欠如が与える業務インパクト

調査現場で得たヒアリングをもとに、監査ログが未整備な場合にどんな影響が発生するのかを可視化しました。特にインシデント調査の遅延は、顧客向け説明責任に直結するため軽視できません。

私は2024年に実施した情報システム部門向けリスクワークショップで、監査ログが整備されていない環境における調査フローをタイムライン化したところ、初動の遅延だけで平均62時間発生することが分かりました。さらに、内部不正の検知までに48時間、コンプライアンス違反の顕在化に伴う法務対応で55時間を要し、結果的に顧客信頼の毀損が長期化していました。こうしたボトルネックを裏付ける指標を提示したことで、経営層の意思決定が大幅に早まったのです。

インシデント対応手順の標準化には3カ月で改善!システム障害対応 実践ガイドが有効で、私は危機管理ドリルの教材として活用しています。

監査ログ導入を定着させるPjMロードマップ

ここからは私が実務で用いている3フェーズの導入ロードマップを紹介します。経験的に、段階を飛ばすと現場の抵抗が激しくなるため、必ずステップを踏んで合意形成を進めましょう。

Phase1はアセスメントです。既存ログの棚卸し、アクセス経路の洗い出し、そしてビジネス影響評価をセットで実施します。私はデータベース管理者のみならず業務オーナー、法務、セキュリティ室を同席させ、ログ活用のユースケースをホワイトボードに描き出します。ここで成果指標を合意しておくと後戻りが減ります。

Phase2ではパイロット導入として、最も影響度が高いシステムを対象に監査設定を施し、ログ分析のワークショップを兼ねる形でリハーサルを実施します。ある金融クライアントでは、1週間のパイロットで80件の権限過多アカウントを発見し、部門長の危機意識が一気に高まりました。

Phase3は全社展開と運用定着です。運用手順書・教育動画・アラート設計・監査計画をセットで整備し、四半期ごとのレビュー会を組み込みます。この段階では、PjMがファシリテーター役として運用チームとセキュリティチームを橋渡しすることが成功の鍵です。

ゼロトラスト実装の思想を理解するにはゼロトラストネットワーク[実践]入門が役立ち、私はロードマップ策定時の必読書として提示しています。

実務を進める際の協業スタイルについては、働き方改革に踏み込んだAI開発ツール移行の意思決定で触れているので参考にしてください。

監査ログに必ず残すべき5つの要素

監査ログを取るだけでは不十分で、分析可能な粒度で記録することが大切です。私は以下の5つを最低ラインとして定義しています。

1つ目はWho。ユーザーIDやロールの情報があれば、責任所在を正確に特定できます。2つ目はWhenとWhereの組み合わせで、操作時間とソースIPをペアで残します。3つ目はWhatとWhich Dataで、操作種別と対象データをセットで記録し、UPDATEなら変更前後の値を残します。4つ目はWhyのヒントになるアプリケーションIDやトランザクションID、5つ目は結果ステータスです。

私は過去に保険業界での監査ログ整備を支援した際、これらを満たさないログが約65%存在することを突き止め、即時的な改善が必要なテーブルを優先度順に並べ替えました。分析可能な粒度でログを取得するだけで、インシデント分析の再現性が飛躍的に向上します。

実装ガイドラインを作成する際には安全なウェブアプリケーションの作り方(徳丸本)の章立てが参考になりました。特に入力検証や脆弱性対応の観点が、監査ログの品質議論と親和性が高いのです。

監査ログが担保する説明責任の重要性は、組織文化変革を扱ったインシデント対応戦略の記事でも詳しく述べています。

「追えるDB」を支える技術選択肢

監査ログを整備する際には、技術的な選択肢をシステム特性に合わせて組み合わせる必要があります。私は以下の3パターンを主軸に構成しています。

第一に、RDBMS標準の監査機能(Oracle Audit、SQL Server Audit、PostgreSQLのpgAudit、MySQL Enterprise Auditなど)を活用する方法。構成管理をInfrastructure as Codeで管理すれば、再現性と改ざん耐性が向上します。

第二に、アプリケーションレベルでの監査テーブル・イベントログ設計です。ビジネス文脈を含めたい場合はこちらが有効ですが、DBA操作を補完するためにDB側の監査と併用することを推奨しています。

第三はSIEMなどのログ管理基盤との連携です。私は大規模ECの案件でAzure Sentinelと統合し、権限変更アラートを自動化しました。その結果、権限申請からレビュー完了までのリードタイムが28%短縮されました。

ログ運用の全体最適を学ぶなら実践サイバーセキュリティ入門講座と並んでゼロトラストネットワーク[実践]入門が役立ちますが、本章では設計思想の補完としてチームトポロジーを紹介しておきます。チームの境界と責任を整理するとログ運用の役割分担が明確になるためです。

私は技術選定ステップのレクチャーでは、業務改善の観点をまとめた業務改善戦略記事も併せて紹介し、ガバナンスと改善活動を両輪で進める重要性を強調しています。

運用定着を阻む落とし穴と回避策

最後に、監査ログを導入しても定着しないケースで頻発する落とし穴を、私の失敗談を交えて共有します。

ひとつ目はパフォーマンス劣化の過小評価です。トランザクション量が多いシステムでログをフルスクープすると、書き込み待ちが発生してアプリケーション遅延が悪化します。私は金融系プロジェクトでこの問題に直面し、SQLベースの監査を差分ログ方式に切り替えることで負荷を40%削減しました。負荷試験はパイロット段階で必ず実施してください。

ふたつ目は保守運用の属人化。ログ保存場所やローテーション手順が暗黙知になり、担当が異動すると手続きが止まります。私はドキュメント整備にOpsチームを巻き込み、RACIチャートを作成して責任と承認フローを明文化しました。

三つ目はレビュー体制の継続性です。週次レビュー会を最初の3か月だけで終わらせると、アラート閾値が古いままになります。私は四半期ごとにCISO直轄のレビューを設定し、改善チケットをJiraでトラッキングすることで失敗率を下げました。

ログを守ること自体が機密性を高めるため、私は3カ月で改善!システム障害対応 実践ガイドと合わせて安全なウェブアプリケーションの作り方(徳丸本)を現場教育の教材にしています。

まとめ

監査ログが欠けたデータベースは、インシデント対応や法令順守、顧客説明責任のすべてで企業を不利にします。PjMである私が数多くの現場を見て確信しているのは、「監査ログ整備はセキュリティ投資ではなく経営継続の前提条件」だということです。

本記事では、被害の実例、業務影響、導入ロードマップ、記録すべき要素、技術選択、運用の落とし穴までを網羅しました。貴社のDBがまだ「追えない」状態であれば、今日からアセスメントを始めてください。小さなパイロットでも良いので、監査ログがある世界線とない世界線の差を関係者に体感してもらうことが、最短で文化を変える方法です。

PjMとしては、ビジネス側と技術側の共通言語を確立し、ログから得た洞察を意思決定に結び付ける役割を担いましょう。監査ログは単なる記録ではなく、企業の信頼と未来を守るライフラインです。