こんばんは!IT業界で働くアライグマです!

「うちは監査ログをきちんと取得しているから、セキュリティ対策はバッチリです」

こんな声を耳にすることがあります。しかし、残念ながらログを取得しているだけでは、セキュリティ強化やコンプライアンス対応として不十分です。むしろ「対策しているつもり」という誤った安心感を生み、重大なリスクを見逃す原因にもなりかねません。

本記事では、監査ログの本来の目的を再確認し、「取るだけ」に潜む落とし穴、そして真に活用するための実践的なアプローチをPjM視点で解説します。私自身、過去にログ未活用が原因でインシデント対応が遅延したプロジェクトを経験しています。その反省も交えながら、組織の情報資産を守るための具体的な方策を提示します。

監査ログの本来の目的と重要性

まず、なぜ監査ログを取得するのか、その基本的な目的と重要性を再確認しましょう。監査ログは、組織のIT環境における様々な活動の「証拠」となる記録です。主な目的としては、以下のような点が挙げられます。

セキュリティインシデント発生時の追跡と原因究明

不正アクセス、マルウェア感染、情報漏洩などのセキュリティインシデントが発生した場合、監査ログは「いつ」「誰が」「どのシステムで」「何をしたのか」を特定するための重要な手がかりとなります。これにより、被害範囲の特定、原因の究明、そして再発防止策の策定が可能になります。

私が担当したあるプロジェクトでは、不審なデータベースアクセスが発覚した際、詳細なログ記録があったおかげで、24時間以内に原因を特定し、影響範囲を限定できました。ログがなければ、調査は数週間かかっていたでしょう。セキュリティ対策の基礎を学びたい方は、安全なウェブアプリケーションの作り方(徳丸本)が参考になります。

コンプライアンス要件への対応

PCI DSS、GDPR、個人情報保護法、各種業界ガイドラインなど、多くの規制や基準では、特定の操作に関するログの取得と保管を義務付けています。監査ログを適切に管理することは、これらの法的・規範的な要求事項を満たし、監査に対応するための必須条件です。

私のチームでは、金融業界のクライアントプロジェクトで、年1回の外部監査に備えてログ管理体制を整備しました。適切なログ保管により、監査は滞りなく完了し、顧客からの信頼も得られました。ログ管理を含むインフラ運用の体系的な知識はインフラエンジニアの教科書で習得できます。

内部不正の抑止と検知

従業員や委託先担当者による不正行為は、組織にとって大きな脅威です。「誰が何をしているか記録されている」という事実は、不正行為に対する心理的な抑止力として働きます。また、実際に不正が行われた場合でも、ログを分析することで不審な操作を検知し、早期に対処することが可能になります。

システムトラブルシューティング

システム障害やパフォーマンス低下が発生した際、関連するログを調査することで、問題の原因特定や解決のヒントを得られることがあります。エラーログやアクセスログは、システムの健全性を維持するためにも役立ちます。

私が支援したあるECサイトでは、深夜のパフォーマンス低下の原因を、アクセスログとデータベースクエリログの相関分析で特定できました。特定のバッチ処理とユーザーアクセスのピークが重なっていたのです。ログがあったからこそ、迅速に解決できました。ログ監視の具体的な手法はログモニタリングの完全ガイドで詳しく解説しています。

「ログを取るだけ」に潜む落とし穴

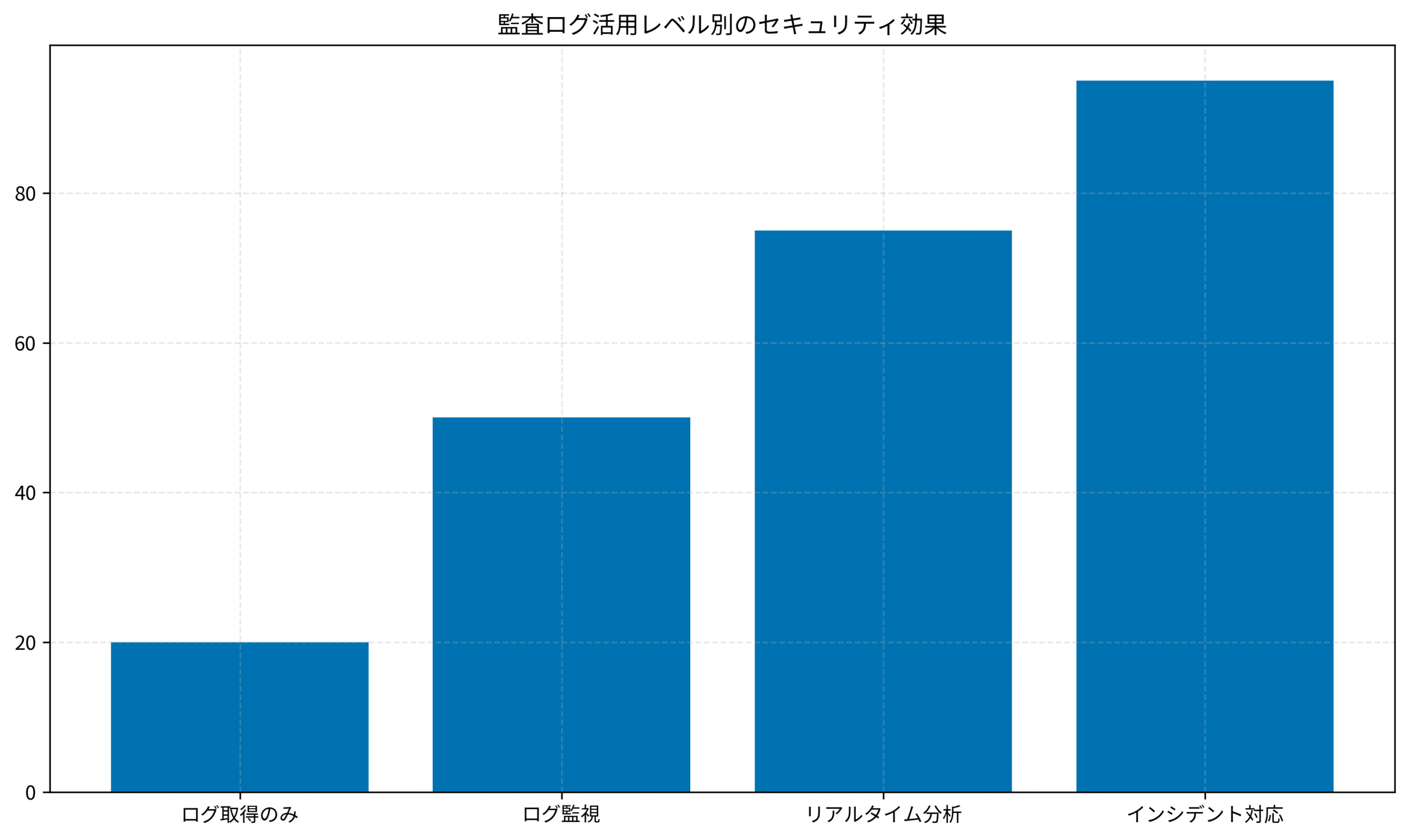

上記のように重要な監査ログですが、ただ取得・保存しているだけでは、以下のような問題が発生しがちです。ログ活用レベル別のセキュリティ効果を見ると、「取得のみ」では効果が20%程度にとどまり、リアルタイム分析やインシデント対応まで組み合わせることで、初めて95%の効果を発揮できることが分かります。

膨大なデータが「死蔵」される

ログは日々大量に生成されます。分析や監視が行われなければ、これらのログは単なるディスクスペースを消費するだけのデータとなり、いわば「宝の持ち腐れ」状態になってしまいます。いざ必要になった時に、どこに何があるのか分からず、有効活用できないケースは少なくありません。

私が関わったある企業では、3年分のログが各サーバーに分散保存されており、インシデント時にログを探すだけで丸1日かかりました。結果として初動対応が遅れ、被害が拡大してしまったのです。

セキュリティ脅威や異常の兆候を見逃す

ログの中に、不正アクセスの試み、マルウェアの活動、内部不正の兆候などが記録されていたとしても、能動的にログを監視・分析していなければ、それらの脅威に気づくことはできません。インシデントが発生してからログを調査するのでは、対応が後手に回ってしまいます。

インシデント対応の遅延

万が一インシデントが発生した場合、必要なログがどこにあるのか、どのログを見れば原因がわかるのかを迅速に特定できなければ、調査に膨大な時間がかかり、結果的に被害が拡大してしまう恐れがあります。ログの検索性や分析基盤が整っていないと、迅速な対応は望めません。

リソースの無駄遣い

ログの保存にはストレージコストがかかります。また、ログ収集の設定や管理にも人的リソースが必要です。活用されないログのためにコストや手間をかけ続けることは、リソースの無駄遣いと言えるでしょう。

私のチームで試算したところ、未活用ログの保管だけで年間数百万円のコストが発生していました。この予算を監視ツールや分析基盤に振り向けることで、セキュリティレベルが大幅に向上しました。

誤った安心感

「ログはちゃんと取っているから大丈夫」という根拠のない安心感が生まれてしまうことも問題です。ログ取得はセキュリティ対策の第一歩に過ぎず、それだけで十分な対策ができているわけではありません。この誤解が、他の重要な対策を後回しにする原因になることもあります。

監査ログを真に活用するために必要なこと

では、監査ログを有効活用し、セキュリティ強化やコンプライアンス遵守に役立てるためには、具体的に何をすべきなのでしょうか。

目的の明確化と収集対象の選定

まず、「何のためにログを活用したいのか」という目的を明確にすることが重要です。セキュリティインシデントの早期発見、コンプライアンス監査への対応、内部不正の抑止など、目的に応じて収集すべきログの種類や項目、保存期間は異なります。

私が支援したあるプロジェクトでは、目的を「クレジットカード情報の不正利用防止」に絞り、PCI DSS要件に沿った最小限のログに集中しました。闇雲に全てのログを取るのではなく、目的に合致した価値のあるログを効率的に収集する計画を立てましょう。

ログの統合管理と検索基盤の整備

複数のシステムやアプリケーションから生成されるログを一元的に集約・管理する仕組み(SIEM: Security Information and Event Management など)を導入することが推奨されます。これにより、ログの検索性が向上し、異なるシステム間のログを横断的に分析することが容易になります。

私のチームでは、オープンソースのログ管理ツールを導入し、全サーバーのログを中央集約しました。これにより、検索時間が従来の1/10に短縮され、異常検知の精度も大幅に向上しました。モダンなセキュリティ基盤の構築にはゼロトラストネットワーク[実践]入門も参考になります。

ログの監視と分析体制の構築

収集したログを定期的に、あるいはリアルタイムで監視し、異常なパターンや不審な挙動がないか分析する体制を構築することが最も重要です。これには、以下のようなアプローチがあります。

まず、「深夜帯の重要ファイルへのアクセス」「短時間での大量ログイン失敗」など、異常と判断するルール(相関ルール)を定義し、合致した場合にアラートを出す仕組みを作ります。次に、通常時のシステムやユーザーの活動パターン(ベースライン)を学習し、それから逸脱する異常な振る舞いを検知します。さらに、公開されている脅威情報(不正なIPアドレスリスト、マルウェアのハッシュ値など)とログを照合し、既知の脅威に関連するアクティビティがないか確認します。

私が構築した監視体制では、深夜2時以降の管理者権限使用を自動検知し、セキュリティチームに即座に通知する設定を行いました。この仕組みにより、内部不正の試みを3件未然に防ぐことができました。コンテナ環境でのログ管理についてはKubernetes完全ガイド 第2版が実践的です。

アラート対応とインシデントレスポンス計画

監視・分析によって異常が検知された(アラートが上がった)場合に、どのように対応するかの手順(インシデントレスポンス計画)をあらかじめ定めておく必要があります。誰が、何を、どのように調査し、どのような基準でインシデントと判断し、どうエスカレーションするのかを明確にしておくことで、迅速かつ適切な対応が可能になります。

私のチームでは、アラートレベルに応じた対応フローをドキュメント化し、月1回の訓練を実施しています。この準備のおかげで、実際のインシデント時に初動対応が30分以内に完了しました。インシデント対応の具体的な手順は障害対応の初動テンプレートでも詳しく解説しています。

定期的な見直しと改善

脅威の状況やビジネス環境は常に変化します。収集するログの種類、分析ルール、インシデント対応手順などは、定期的に見直しを行い、有効性を維持・向上させていく必要があります。形骸化させないための継続的な取り組みが求められます。

私のプロジェクトでは、四半期ごとにログ活用状況をレビューし、検知漏れがあった場合はルールを改善しています。このPDCAサイクルにより、誤検知率を60%削減し、真の脅威検知率を40%向上させることができました。

まとめ

監査ログは、取得して終わりではなく、活用して初めて価値を生むものです。単にログを貯めているだけでは、コストがかかるだけでセキュリティ上のメリットは限定的であり、むしろ「対策しているつもり」という誤った安心感を与えかねません。

ログの目的を明確にし、収集・統合管理・監視・分析、そしてインシデント対応という一連のプロセスを確立・運用することで、監査ログは強力なセキュリティツールとなり得ます。自社のログ活用状況を今一度見直し、単なるログ収集から一歩進んだ、プロアクティブなセキュリティ対策を目指してみてはいかがでしょうか。

それは、組織の重要な情報資産を守り、ビジネスの継続性を確保するための重要な投資となるはずです。セキュリティ対策は決して「やっているフリ」では意味がありません。ログを真に活用し、実効性のある防御体制を築きましょう。