お疲れ様です!IT業界で働くアライグマです!

「AI エージェントを導入したいけど、認証周りのセキュリティが不安で踏み切れない…」

「従来の認証方式では対応できない権限管理の課題に直面している…」

こうした悩みを抱えるPjMやエンジニアの方は多いのではないでしょうか。

AI エージェントが自律的にAPIを呼び出し、データにアクセスする時代において、従来の人間向け認証設計では対応しきれない課題が次々と浮上しています。

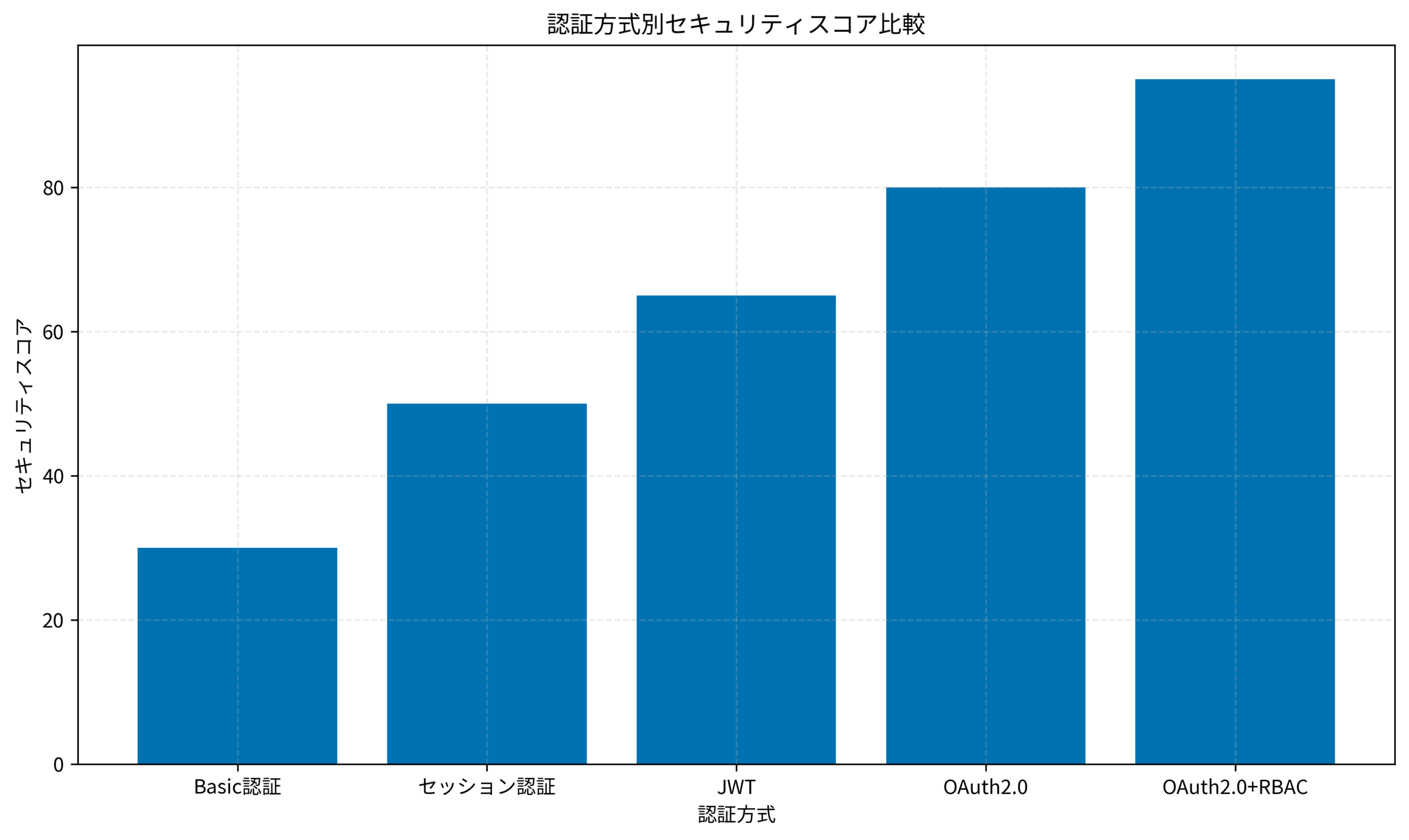

本記事では、AI エージェント時代に求められる認証・認可設計の変化を整理し、OAuth2.0とRBACを組み合わせた実装パターンを具体的に解説します。

私自身、社内システムへのAI エージェント導入プロジェクトで認証設計を担当した経験から、実践的なアプローチと判断基準をお伝えします。

AI エージェント時代に求められる認証設計の変化

AI エージェントの登場により、認証設計の前提が大きく変わりました。

従来は「人間がブラウザを通じてアクセスする」ことを前提とした設計でしたが、現在は「AIが自律的に複数のAPIを連続呼び出しする」シナリオへの対応が必須です。

私が担当したプロジェクトでは、社内の業務自動化AIエージェントが1日に数千回のAPI呼び出しを行う設計でした。

当初はセッション認証で実装を進めていましたが、セッションタイムアウトによる処理中断が頻発し、運用開始から2週間で設計変更を余儀なくされました。

この経験から、AI エージェント向けの認証設計では以下の3つの要素が重要だと学びました。

長時間稼働への対応が第一の要素です。

AI エージェントは人間と異なり、24時間365日稼働し続けることが前提となります。

セッションベースの認証では定期的な再認証が必要となり、処理の連続性が保てません。

トークンベースの認証方式を採用し、リフレッシュトークンによる自動更新の仕組みを組み込むことで、長時間稼働でも安定した認証状態を維持できます。

細かい権限制御が第二の要素です。

AI エージェントには「必要最小限の権限のみを付与する」原則が特に重要です。

人間のユーザーであれば「この操作は危険だから控えよう」という判断ができますが、AIは与えられた権限の範囲で機械的に動作します。

スコープベースの権限管理を導入し、読み取り専用・書き込み可能・削除可能といった粒度で権限を分離することが必須です。

監査ログの充実が第三の要素です。

AI エージェントの動作は予測が難しく、想定外の挙動を示すことがあります。

私のプロジェクトでは、AIが誤って本番データベースへの書き込みを試みたケースがありました。

幸い権限設計で書き込みを制限していたため実害はありませんでしたが、詳細な監査ログがなければ原因特定に時間を要したでしょう。

すべてのAPI呼び出しに対して、誰が(どのAIエージェントが)、いつ、何を、どのような権限で実行したかを記録する設計が不可欠です。

AI エージェント向けの認証設計では、従来の「ユーザーの利便性」よりも「システムの安全性」を優先する判断が求められます。

人間のユーザーであれば多少の不便は受け入れられますが、AIの場合は設計ミスが直接的なセキュリティリスクにつながります。

MCP サーバー実装で学ぶ AI エージェント連携の実践手法では、AI エージェント間の連携における認証設計の詳細を解説しています。

安全なウェブアプリケーションの作り方(徳丸本)は、Webアプリケーションのセキュリティ設計における基本原則を網羅的に解説しており、AI エージェント向けの認証設計でも参考になる知識が豊富に含まれています。

従来の認証方式では対応できない3つの課題

AI エージェント導入時に直面する認証課題は、従来のWebアプリケーション設計では想定されていなかったものばかりです。

ここでは特に影響が大きい3つの課題を取り上げます。

セッション管理の限界

セッションベースの認証は、ブラウザを通じた人間のアクセスを前提としています。

しかしAI エージェントは複数のAPIを並行して呼び出すため、セッション管理が複雑化します。

私のプロジェクトでは、1つのAIエージェントが同時に5つの異なるAPIエンドポイントにアクセスする設計でした。

セッション認証では各APIごとにセッションIDを管理する必要があり、タイムアウト時の再認証処理が煩雑になりました。

権限の過剰付与リスク

従来のロールベースアクセス制御(RBAC)では、「管理者」「一般ユーザー」といった大まかな権限区分が一般的でした。

しかしAI エージェントに対しては、もっと細かい粒度での権限制御が必要です。

例えば「顧客データの読み取りは可能だが、個人情報フィールドへのアクセスは不可」といった制御が求められます。

従来のRBACだけでは、こうした細かい制御を実現するのが困難です。

監査証跡の不足

AI エージェントの動作は人間の操作と比べて高速かつ大量です。

従来の監査ログ設計では、「誰がログインしたか」「どのページにアクセスしたか」程度の記録で十分でした。

しかしAI エージェントの場合、1秒間に数十回のAPI呼び出しが発生することもあり、すべての操作を詳細に記録しつつパフォーマンスを維持する設計が必要です。

私のプロジェクトでは、当初は既存の監査ログ基盤をそのまま使用していましたが、AI エージェントの稼働開始後にログデータベースの容量が急増し、検索パフォーマンスが低下しました。

ログの保存先を分離し、AI エージェント専用の監査ログ基盤を構築することで解決しました。

これらの課題に対応するには、従来の認証方式を根本から見直す必要があります。

次のセクションでは、OAuth2.0とRBACを組み合わせた実装アプローチを具体的に解説します。

Agentic AIがもたらすセキュリティ革新:自律型エージェントで脅威検知精度を3倍に高める実装手法では、AI エージェントを活用したセキュリティ監視の実践例を紹介しています。

ゼロトラストネットワーク[実践]入門は、ゼロトラストネットワークの設計原則を解説しており、AI エージェント向けの認証設計でも参考になる考え方が多く含まれています。

OAuth2.0とRBACを組み合わせた実装アプローチ

AI エージェント向けの認証設計では、OAuth2.0の柔軟性とRBACの権限管理を組み合わせることで、安全性と運用性を両立できます。

ここでは具体的な実装アプローチを解説します。

OAuth2.0のClient Credentialsフローを採用する理由

OAuth2.0には複数の認証フローがありますが、AI エージェント向けにはClient Credentialsフローが最適です。

このフローは、ユーザーの介在なしにアプリケーション(AI エージェント)自身が認証を行う仕組みです。

人間のユーザーが関与しないため、ブラウザリダイレクトや同意画面といった手順が不要で、AIの自律動作に適しています。

私のプロジェクトでは、各AI エージェントに個別のClient IDとClient Secretを発行し、それぞれが独立して認証できる設計にしました。

これにより、特定のAIエージェントに問題が発生した場合でも、そのエージェントのみを無効化できる柔軟性を確保しました。

スコープによる権限の細分化

OAuth2.0のスコープ機能を活用することで、AI エージェントに付与する権限を細かく制御できます。

例えば以下のようなスコープ設計が可能です。

- read:customers – 顧客データの読み取り専用

- write:orders – 注文データの作成・更新

- delete:temp_files – 一時ファイルの削除

各AI エージェントには、その役割に応じた最小限のスコープのみを付与します。

私のプロジェクトでは、データ分析用AIには read:customers のみを付与し、注文処理用AIには read:customers と write:orders を付与する設計にしました。

これにより、万が一AIが誤動作しても、影響範囲を限定できます。

RBACとの統合による柔軟な権限管理

OAuth2.0のスコープだけでは、組織の複雑な権限要件に対応しきれないケースがあります。

そこでRBACと組み合わせることで、より柔軟な権限管理を実現します。

具体的には、OAuth2.0で認証とスコープベースの粗い権限制御を行い、その後RBACで詳細な権限チェックを実施します。

例えば、read:customers スコープを持つAIエージェントでも、RBACのロール設定により「特定部署の顧客データのみアクセス可能」といった制限を加えられます。

私のプロジェクトでは、OAuth2.0のアクセストークンにロール情報を含め、APIサーバー側でRBACによる権限チェックを実施する設計にしました。

これにより、スコープとロールの二段階チェックでセキュリティを強化しました。

実装時のコード例

以下は、OAuth2.0のClient Credentialsフローを使用した認証処理の実装例です。

import requests

def get_access_token(client_id, client_secret, token_url):

"""AI エージェント用のアクセストークンを取得"""

payload = {

'grant_type': 'client_credentials',

'client_id': client_id,

'client_secret': client_secret,

'scope': 'read:customers write:orders'

}

response = requests.post(token_url, data=payload)

response.raise_for_status()

return response.json()['access_token']

def call_api_with_auth(api_url, access_token):

"""取得したトークンを使用してAPIを呼び出す"""

headers = {

'Authorization': f'Bearer {access_token}'

}

response = requests.get(api_url, headers=headers)

response.raise_for_status()

return response.json()

このコードでは、Client Credentialsフローでアクセストークンを取得し、そのトークンを使用してAPIを呼び出しています。

スコープには read:customers と write:orders を指定しており、この2つの権限のみが付与されます。

OAuth2.0とRBACを組み合わせた設計により、AI エージェントに対する柔軟かつ安全な認証・認可の仕組みを構築できます。

次のセクションでは、スコープ設計の具体的なポイントを解説します。

データベースセキュリティはどこまでやるべき?PjMが語る対策範囲と実践的アプローチでは、データベースレベルでのセキュリティ対策について詳しく解説しています。

機械学習とセキュリティは、機械学習システムにおけるセキュリティ設計の考え方を解説しており、AI エージェントのセキュリティ設計でも参考になります。

スコープ設計で防ぐ権限の過剰付与

AI エージェントへの権限付与で最も重要なのは、「必要最小限の権限のみを与える」原則の徹底です。

スコープ設計を適切に行うことで、この原則を実現できます。

スコープの粒度を適切に設定する

スコープの粒度が粗すぎると権限の過剰付与につながり、細かすぎると管理が煩雑になります。

私のプロジェクトでは、以下の基準でスコープの粒度を決定しました。

データの種類ごとにスコープを分けることが基本です。

顧客データ、注文データ、商品データなど、データの種類ごとに read / write / delete のスコープを定義します。

例えば read:customers、write:orders、delete:temp_files といった形です。

操作の種類ごとにスコープを分けることも重要です。

同じデータに対しても、読み取り・作成・更新・削除で異なるスコープを設定します。

これにより、データ分析用AIには読み取り権限のみを付与し、業務処理用AIには作成・更新権限も付与するといった使い分けが可能になります。

機密度に応じてスコープを分けることで、より細かい制御ができます。

例えば、顧客データの中でも個人情報フィールドへのアクセスには read:customers:pii といった専用スコープを要求する設計です。

私のプロジェクトでは、クレジットカード情報へのアクセスには read:payment:sensitive という特別なスコープを設定し、このスコープは特定のAIエージェントにのみ付与しました。

スコープの組み合わせルールを定義する

複数のスコープを組み合わせる際には、明確なルールが必要です。

私のプロジェクトでは、以下のルールを設定しました。

- 読み取りスコープは書き込みスコープの前提条件 – write:orders を持つAIは自動的に read:orders も持つとみなす

- 削除スコープは最も厳格に管理 – delete系スコープは、特別な承認プロセスを経たAIエージェントにのみ付与

- スコープの有効期限を設定 – 一時的な作業用AIには、期限付きスコープを発行

これらのルールにより、スコープの管理が明確になり、権限の過剰付与を防げます。

スコープの定期的な見直し

AI エージェントの役割は時間とともに変化します。

当初は必要だったスコープが、後に不要になることもあります。

私のプロジェクトでは、四半期ごとに全AIエージェントのスコープを見直し、不要なスコープを削除する運用を導入しました。

この見直しプロセスでは、監査ログを分析して実際に使用されているスコープを特定し、未使用のスコープを削除します。

初回の見直しでは、全スコープの約30%が実際には使用されていないことが判明し、これらを削除することでセキュリティリスクを低減できました。

スコープ設計は、AI エージェントのセキュリティを確保する上で最も重要な要素の一つです。

適切な粒度でスコープを定義し、定期的に見直すことで、権限の過剰付与を防ぎつつ、AIの機能を最大限に活用できます。

レガシーコードモダナイゼーション実践ガイド:技術的負債を60%削減する段階的移行戦略では、既存システムの段階的な改善手法を解説しており、認証システムの移行にも応用できます。

YubiKey 5C NFC (セキュリティキー)は、物理的なセキュリティキーとして、AI エージェントの認証情報を安全に管理する際に活用できます。

監査ログとアラート設計で実現する継続的セキュリティ

AI エージェントの動作を継続的に監視し、異常を早期に検知する仕組みが不可欠です。

監査ログとアラート設計により、セキュリティインシデントを未然に防ぎます。

監査ログに記録すべき情報

AI エージェントの監査ログには、以下の情報を必ず記録します。

認証情報として、どのAIエージェント(Client ID)が、いつ、どのスコープでアクセストークンを取得したかを記録します。

トークンの有効期限や、リフレッシュトークンの使用状況も含めます。

API呼び出し情報として、どのエンドポイントに、どのようなパラメータで、どのような結果が返されたかを記録します。

私のプロジェクトでは、リクエストボディとレスポンスボディの全文を記録していましたが、ログ容量が膨大になったため、後に重要なフィールドのみを記録する方式に変更しました。

権限チェック結果として、スコープチェックやRBACチェックの結果を記録します。

特に、権限不足で拒否されたアクセス試行は重要な情報です。

これにより、AIが想定外の操作を試みていないかを監視できます。

アラートの設計と閾値設定

監査ログを記録するだけでなく、異常を自動検知してアラートを発報する仕組みが必要です。

私のプロジェクトでは、以下のアラートルールを設定しました。

- 権限エラーの頻発 – 同一AIエージェントが5分間に10回以上権限エラーを起こした場合にアラート

- 異常な呼び出し頻度 – 通常の3倍以上のAPI呼び出しが発生した場合にアラート

- 深夜の予期しないアクセス – 通常稼働時間外(深夜2時〜5時)にアクセスがあった場合にアラート

これらのアラートにより、AIの誤動作や不正アクセスを早期に検知できます。

インシデント対応フローの整備

アラートが発報された際の対応フローを事前に整備しておくことが重要です。

私のプロジェクトでは、以下のフローを定義しました。

まず、アラート受信後5分以内に一次対応者が状況を確認します。

明らかな誤動作や不正アクセスの兆候がある場合は、該当AIエージェントのアクセストークンを即座に無効化します。

その後、監査ログを詳細に分析し、根本原因を特定します。

このフローを導入したことで、あるAIエージェントが設定ミスにより本番データベースへの書き込みを試みた際、アラート発報から3分以内にトークンを無効化し、実害を防ぐことができました。

ログの保存期間と検索性能の確保

AI エージェントの監査ログは大量になるため、保存期間と検索性能のバランスが重要です。

私のプロジェクトでは、以下の方針を採用しました。

- 直近30日分 – 高速検索可能なデータベースに保存

- 31日〜1年分 – コスト効率の良いオブジェクトストレージに保存

- 1年以上 – 法的要件に応じて長期保存または削除

この階層化により、日常的な監視では高速な検索が可能で、過去のインシデント調査時にも必要なログを参照できる体制を構築しました。

監査ログとアラート設計は、AI エージェントのセキュリティを継続的に確保する上で欠かせない要素です。

適切なログ設計とアラートルールにより、インシデントを未然に防ぎ、万が一発生した場合も迅速に対応できます。

スクラム失敗パターンと立て直し施策集:形式主義から脱却してチーム生産性を2倍にする実践ノウハウでは、チーム運用における継続的改善の手法を解説しており、セキュリティ運用にも応用できます。

実践サイバーセキュリティ入門講座は、サイバーセキュリティの実践的な対策を網羅的に解説しており、監査ログ設計の参考になります。

まとめ

AI エージェント時代の認証・認可設計では、従来の人間向け設計とは異なるアプローチが必要です。

本記事で解説した内容を以下にまとめます。

AI エージェントの特性(長時間稼働・自律動作・高頻度アクセス)を理解し、それに適した認証方式を選択することが第一歩です。

OAuth2.0のClient Credentialsフローは、AIの自律動作に最適な認証方式として推奨されます。

スコープ設計により、AI エージェントに必要最小限の権限のみを付与することで、セキュリティリスクを最小化できます。

データの種類・操作の種類・機密度に応じた適切な粒度でスコープを定義し、定期的に見直すことが重要です。

監査ログとアラート設計により、AI エージェントの動作を継続的に監視し、異常を早期に検知する体制を構築します。

適切なログ設計とアラートルールにより、インシデントを未然に防ぎ、万が一発生した場合も迅速に対応できます。

私自身のプロジェクト経験から、AI エージェント向けの認証設計は一度構築して終わりではなく、継続的な改善が必要だと実感しています。

AIの役割や動作パターンの変化に応じて、スコープ設計やアラートルールを柔軟に調整していくことが、長期的なセキュリティ確保につながります。

本記事で紹介した実装パターンを参考に、皆さんのプロジェクトでも安全なAI エージェント導入を実現していただければ幸いです。