お疲れ様です!IT業界で働くアライグマです!

「データベースのセキュリティ対策、どこまでやれば十分なんだろう…」

「セキュリティを固めたいけど、コストも時間も無限じゃないし…」

プロジェクトを管理していると、データベースセキュリティの適切な範囲という問題に必ず直面します。情報漏洩のリスクを考えれば対策は徹底したい、しかし、ビジネスのスピードやコストを考えると、すべての対策を完璧に実施するのは現実的ではありません。私自身、PjMとして「セキュリティレベルを上げすぎて開発が遅延した」「対策が不十分で冷や汗をかいた」といった経験を繰り返しながら、リスクとコストの最適なバランス点を探ってきました。

この記事では、データベースセキュリティ対策の範囲に悩むエンジニアやプロジェクトマネージャーに向けて、どこまで対策を講じるべきか、その判断基準と具体的なアプローチを私の体験談を交えながら解説します。

なぜデータベースセキュリティが重要なのか?

まず、なぜこれほどまでにデータベースセキュリティが重要視されるのか、その理由を再確認しておきましょう。データベースは、単なるデータの格納庫ではなく、ビジネスの心臓部そのものです。一口にデータベースと言っても、その種類は様々です。それぞれの特性を理解することもセキュリティの第一歩です。詳しくはデータベースの種類を網羅的に解説したガイドをご覧ください。

顧客情報や機密データの宝庫

データベースには、顧客の個人情報、取引履歴、決済情報といった極めて機密性の高いデータが保管されています。これらの情報がひとたび漏洩すれば、企業の信頼は失墜し、莫大な損害賠償やビジネス機会の損失に繋がります。顧客からの信頼こそが、ビジネスの最も重要な資産です。

ビジネス継続性の基盤

データベースが停止したり、データが破損したりすれば、サービスの提供そのものが不可能になります。ランサムウェア攻撃によってデータが暗号化され、事業継続が困難に陥った企業のニュースは後を絶ちません。安定したサービス提供のためには、データベースの可用性と完全性を守ることが不可欠です。

法令遵守と社会的責任

個人情報保護法(APPI)やGDPRなど、国内外の法規制は年々厳格化しています。法令で定められたセキュリティ基準を満たしていない場合、高額な罰金が科される可能性があります。企業には、顧客のデータを安全に管理する法적・社会的責任があるのです。

私があるプロジェクトで経験したインシデントでは、開発環境のデータベースに本番環境のデータがマスクされずにコピーされていたことがありました。幸い外部への流出はありませんでしたが、一歩間違えれば大惨事です。この経験から、セキュリティ対策は「起こってから」では遅く、「起こさないために」あるのだと痛感しました。セキュリティ対策の第一歩として、まずは 安全なウェブアプリケーションの作り方(徳丸本) のような書籍で体系的な知識を身につけることが非常に重要です。

セキュリティ対策の三大要素:CIA

データベースセキュリティを考える上で基本となるのが、CIA(機密性、完全性、可用性)という3つの要素です。これらのバランスをどう取るかが、対策範囲を決める上での鍵となります。

機密性 (Confidentiality)

機密性とは、認可されたユーザーだけが情報にアクセスできるようにすることです。不正なアクセスを防ぎ、情報漏洩を阻止することが目的です。

- 対策例: アクセス制御、暗号化、多要素認証

完全性 (Integrity)

完全性とは、データが不正に改ざんされたり、破壊されたりしないように保護することです。データの正確性と信頼性を維持することが目的です。

- 対策例: データバックアップ、改ざん検知、ハッシュ化

可用性 (Availability)

可用性とは、認可されたユーザーが必要な時にいつでもデータにアクセスできるようにすることです。システム障害や攻撃によってサービスが停止しないようにすることが目的です。

- 対策例: 冗長化(クラスタリング)、負荷分散、DDoS対策

PjMとしては、プロジェクトの特性に応じて、このCIAのどれを最も重視するかを判断する必要があります。例えば、金融系のシステムであれば「機密性」と「完全性」が最優先されますし、情報提供サイトであれば「可用性」がより重要になるかもしれません。このバランス感覚を養うためには、ゼロトラストネットワーク[実践]入門 のような現代的なセキュリティの考え方を学ぶことが助けになります。

どこまでやるべき?対策範囲の判断基準

では、具体的にどこまで対策を講じるべきか。その判断基準は、「リスクの大きさ」と「対策コスト」のバランスにあります。すべてのリスクに100%対応しようとすると、コストが無限にかかってしまいます。

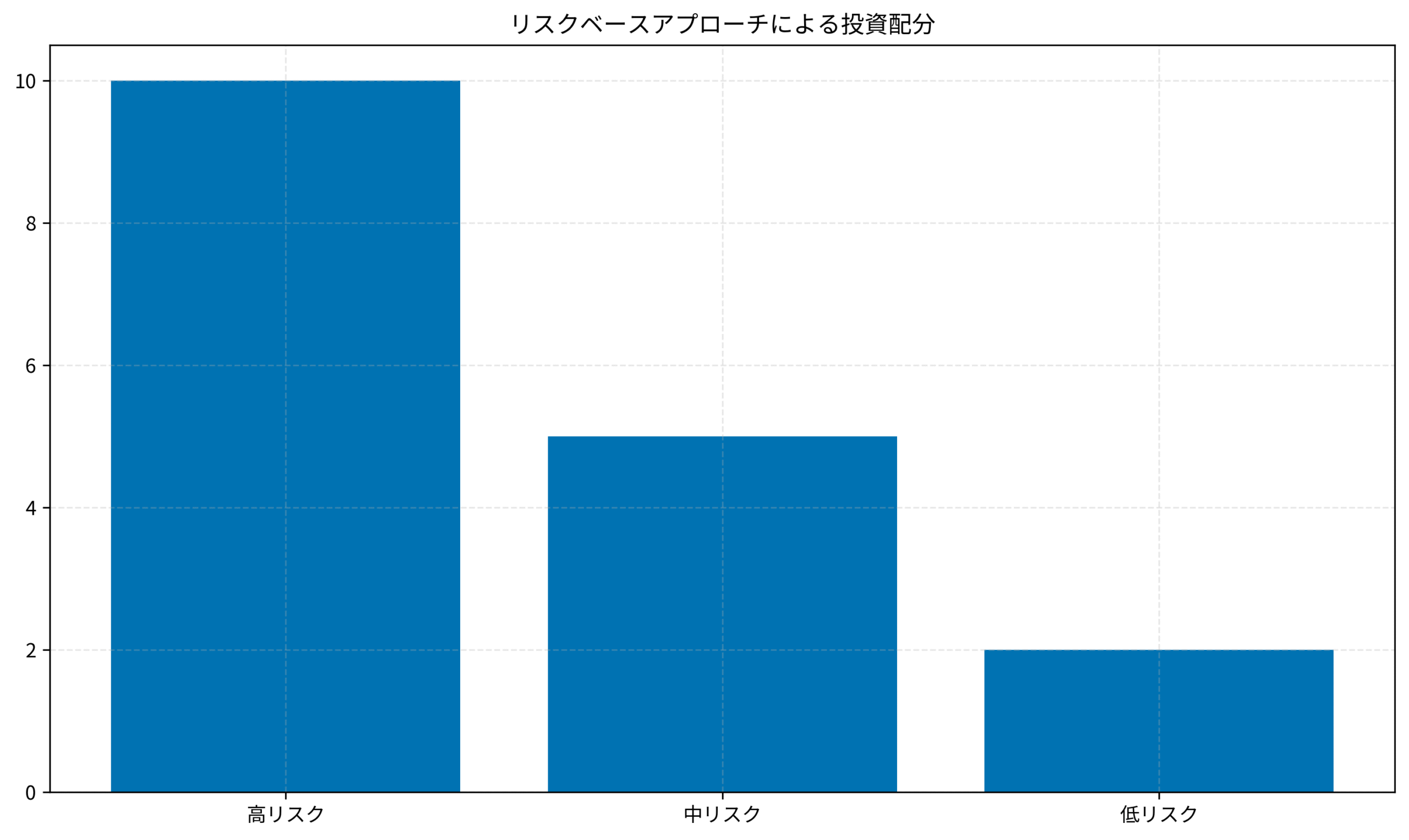

リスクベースのアプローチ

まずは、自社のデータベースにどのようなリスクが存在し、そのリスクが現実になった場合にどれほどのインパクトがあるのかを評価します(リスクアセスメント)。

- 資産の洗い出し: どのようなデータがデータベースに存在するか?(個人情報、決済情報、企業秘密など)

- 脅威の特定: どのような攻撃が想定されるか?(不正アクセス、マルウェア、内部犯行など)

- 脆弱性の評価: システムにどのような弱点があるか?(古いミドルウェア、不十分なアクセス管理など)

- リスクの算定: 「脅威 × 脆弱性 × 資産価値」でリスクの大きさを評価する。

この評価に基づき、リスクの高い領域から優先的に対策を講じていくのが、リスクベースのアプローチです。例えば、「個人情報を扱うDBへのSQLインジェクション攻撃」はリスクが極めて高いため、最優先でWAF(Web Application Firewall)の導入や入力値のサニタイズを徹底する必要があります。WAFについては、Cloudflare WAFのセキュリティ効果に関する記事で詳しく解説しています。

費用対効果の考慮

対策には必ずコストがかかります。PjMは、その対策がもたらすリスク低減効果と、導入・運用にかかるコストを天秤にかけ、費用対効果が最も高い施策から実行するべきです。100万円かけてリスクを10%下げる施策よりも、10万円かけてリスクを5%下げる施策の方が、優先度が高い場合もあります。

物理的なセキュリティ強化策として、YubiKey 5C NFC (セキュリティキー) のようなハードウェアセキュリティキーの導入は、比較的低コストで不正アクセスリスクを大幅に低減できるため、費用対効果の高い施策の一つと言えるでしょう。

実践的なデータベースセキュリティ対策レベル

ここでは、多くのプロジェクトで共通して検討すべき、実践的なセキュリティ対策を3つのレベルに分けて紹介します。自社の状況に合わせて、どのレベルまでを目指すかの参考にしてください。

レベル1:必須で実施すべき基本対策

これらは、どんなシステムであっても最低限実施すべき基本的な対策です。ここを怠ると、非常に低いレベルの攻撃でも簡単に侵入を許してしまいます。

- アクセス制御: 必要最小限の権限(Least Privilege)の原則を徹底する。

- パスワードポリシー: 推測されにくい複雑なパスワードを設定し、定期的な変更を義務付ける。

- SQLインジェクション対策: プレースホルダやエスケープ処理を必ず実装する。

- 定期的なバックアップ: データの損失に備え、定期的にバックアップを取得し、リストア手順を確認しておく。

レベル2:多くの商用サービスで推奨される標準対策

顧客情報などを扱う多くのWebサービスで求められるレベルです。基本的な対策に加え、より積極的な防御策を講じます。

- 通信の暗号化: SSL/TLSを用いて、クライアントとサーバー間の通信を暗号化する。

- データの暗号化: データベース内の重要なデータ(個人情報など)を暗号化して保存する。

- 監査ログの取得: 誰が、いつ、どのデータにアクセスしたかのログを記録し、定期的に監視する。

- 脆弱性診断: 定期的に脆弱性診断を実施し、新たな脅威に対応する。

レベル3:高い機密性が求められるシステム向けの高度な対策

金融機関や医療機関など、極めて高い機密性が求められるシステムで採用されるレベルです。多層的な防御で、あらゆる脅威からデータを保護します。

- データベースファイアウォール: 不正なSQLをリアルタイムで検知・ブロックする。

- 特権ID管理: rootなどの特権IDへのアクセスを厳格に管理・監視する。

- データのマスキング: 開発環境やテスト環境では、本番データを個人が特定できないように加工(マスキング)して使用する。

これらの対策をどこまで実施するかは、前述のリスクアセスメントの結果に基づいて判断します。セキュリティに関する知識を深めるためには、実践サイバーセキュリティ入門講座 のような網羅的な書籍で学習することも有効です。

インシデント発生!その時どうする?

どれだけ対策を講じても、セキュリティインシデントのリスクをゼロにすることはできません。万が一インシデントが発生してしまった場合に、被害を最小限に食い止めるためのインシデントレスポンス(事後対応)の準備も、セキュリティ対策の重要な一部です。

検知と分析

まずは、インシデントを迅速に検知し、何が起こっているのかを正確に分析する必要があります。監査ログや各種監視ツールの情報から、攻撃の侵入経路や影響範囲を特定します。

封じ込め

被害の拡大を防ぐため、攻撃の進行を食い止めます。具体的には、攻撃元IPアドレスのブロック、侵害されたアカウントの停止、該当サーバーのネットワークからの隔離などを行います。

根絶と復旧

攻撃の原因となった脆弱性を修正し、システムを正常な状態に復旧させます。バックアップからのリストアや、クリーンな環境の再構築などが必要になります。

事後対応と報告

インシデントの根本原因を分析し、再発防止策を策定します。また、関係各所(監督官庁、顧客、パートナー企業など)への報告も、法律や契約に従って適切に行う必要があります。物理的な資産の廃棄時のセキュリティリスクについては、PC廃棄時のセキュリティリスク管理の記事も参考になります。

PjMとして、私はインシデント対応計画を事前に文書化し、定期的に訓練を行うことをチームに義務付けています。いざという時に冷静かつ迅速に行動できるかどうかは、日頃の準備にかかっています。インシデント対応の具体的な手順については、3カ月で改善!システム障害対応 実践ガイド が非常に参考になります。

まとめ

本記事では、データベースセキュリティ対策をどこまでやるべきか、その判断基準と実践的なアプローチについて解説しました。

- データベースはビジネスの心臓部: 顧客情報や機密データを守り、ビジネスを継続させるための最重要課題。

- CIAのバランスを意識する: 機密性・完全性・可用性の3つの要素を、プロジェクトの特性に合わせて考慮する。

- リスクベースで対策範囲を決める: 「リスクの大きさ」と「対策コスト」を天秤にかけ、費用対効果の高い施策から優先的に実施する。

- 実践的な対策レベルを参考にする: 「基本」「標準」「高度」の3つのレベルを参考に、自社の目指すゴールを明確にする。

- インシデントレスポンスも忘れずに: 万が一の事態に備え、事後対応の計画と訓練を怠らない。

データベースセキュリティに「これで完璧」というゴールはありません。新たな脅威は次々と生まれており、継続的な改善が求められます。しかし、リスクベースのアプローチで優先順位をつけ、自社の状況に合った現実的な対策を一つずつ積み重ねていくことが、結果的に最も効果的な防御に繋がります。PjMとして、エンジニアと協力しながら、ビジネスを守るための最適なセキュリティレベルを追求し続けていきましょう。